Microsoft Defender for IoT 的工作原理

在本单元中,我们将介绍 Microsoft Defender for IoT 在后台的工作原理。

灵活部署

Defender for IoT 支持多个灵活的部署解决方案:

- 云部署:部署在物理或虚拟设备上的 OT 传感器连接到 Azure 门户中的 Defender for IoT。 使用 Azure 门户管理传感器和传感器数据,并与 Microsoft Sentinel 等其他 Microsoft 服务集成。

- 实体隔离网络:完全本地部署 Defender for IoT 并连接到本地安全信息和事件管理 (SIEM) 系统。 你可以直接与 Microsoft Sentinel 或一系列合作伙伴 SOC 工具(例如 Splunk、IBM QRadar 和 ServiceNow)集成。

- 混合部署:若要在混合环境中工作,可以在本地管理本地传感器,并且仍连接到基于云的 SIEM,例如 Microsoft Sentinel。

Defender for IoT 传感器

Defender for IoT 传感器部署在本地,作为虚拟或物理设备。 它们发现并持续监视网络设备,并收集工业控制系统 (ICS) 网络流量。

传感器对 IoT/OT 设备使用被动或无代理监视。 传感器连接到 SPAN 端口或网络 TAP,以对 IoT/OT 网络流量运行深度数据包检查。

所有数据收集、处理、分析和警报直接发生在传感器计算机上,这使得该过程非常适合低带宽或高延迟连接的位置。 只有元数据会传输到 Azure 门户进行管理。

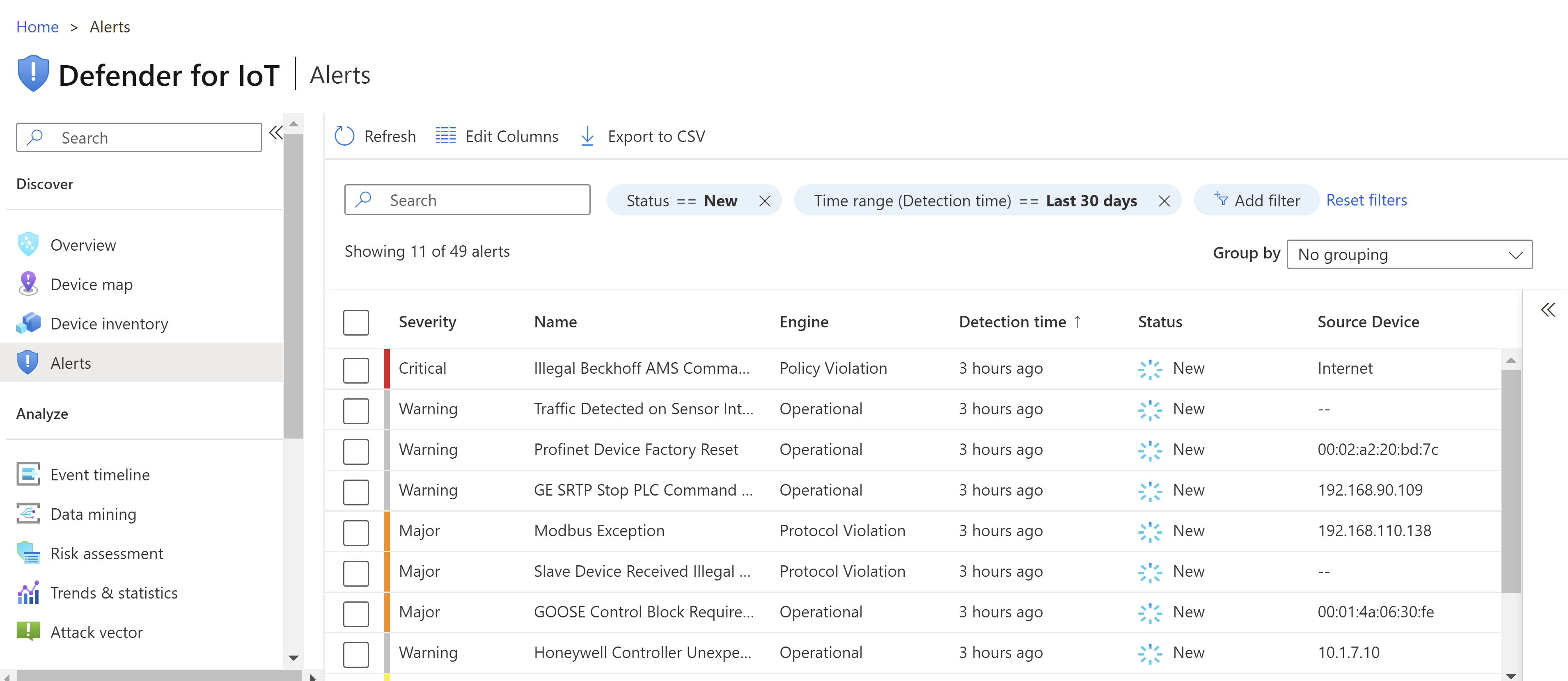

下图显示了传感器控制台上“警报”页的示例屏幕截图。 它显示附加到此传感器的设备触发的警报。

Defender for IoT 机器学习引擎

Defender for IoT 中的自学或机器学习分析引擎无需更新签名或定义规则。 Defender for IoT 引擎使用特定于 ICS 的行为分析和数据科学来连续分析 OT 网络流量的:

- 异常。

- “恶意软件”。

- 操作问题。

- 协议冲突。

- 基线网络活动偏差。

Defender for IoT 传感器还包括五个分析检测引擎,这些引擎基于实时和预先记录的流量分析触发警报:

- 策略冲突检测引擎:使用机器学习对基线行为中的偏差发出警报,例如未经授权的使用特定函数代码、访问特定对象或更改设备配置。 示例包括 DeltaV 软件版本已更改、固件更改和未经授权的 PLC 编程警报。

- 协议冲突检测:识别违反 ICS 协议规范的数据包结构或字段值的使用。 示例包括 Modbus 异常和启动过时的函数代码警报。

- 恶意软件检测引擎:标识指示已知工业恶意软件存在的行为。 示例包括 Conficker、Black Energy、Havex、WannaCry、NotPetya 和 Triton。

- 异常情况检测引擎:检测异常的计算机间通信和行为。 示例包括过多的 SMB 登录尝试或 PLC 扫描。

- 操作事件检测引擎:检测操作问题(如间歇性连接),这些问题可指示设备故障的早期迹象。 例如,当设备无响应且可能断开连接时,可能会使用 Siemens S7 stop PLC 命令发送警报。