何时使用 Azure 专用链接

你了解了什么是专用链接及其工作原理。 现在你需要一些标准来帮助你评估专用链接是否适合你的公司。 为帮助你做出决定,让我们考虑以下目标:

- 将 Azure PaaS 服务引入你的虚拟网络

- 保护公司网络和 Azure 云之间的流量

- 消除 PaaS 服务暴露在 Internet 上的风险

- 跨网络访问 Azure PaaS 资源

- 降低数据外泄的风险

- 为客户提供对公司创建的 Azure 服务的专用访问

作为 Azure 专用链接评估的一部分,你知道 Contoso 有以上多个目标要实现。 阅读相应章节了解更多详细信息。

将 Azure PaaS 服务引入你的虚拟网络

连接到 Azure PaaS 服务可能很复杂,具体取决于资源及其配置方式。 专用链接使 Azure 服务看起来只是 Azure 虚拟网络中的另一个节点,从而降低了这一复杂性。 由于专用链接资源现在实际上是虚拟网络的一部分,因此客户端可以使用相对简单的 FQDN 来建立连接。

保护公司网络和 Azure 云之间的流量

以下是云计算的悖论之一:基于云的虚拟机要访问同一个云提供商中的服务,连接和流量必须在云之外。 也就是说,虽然终结点位于云中,但流量必须流经 Internet。

遗憾的是,一旦流量离开云,它就变成了“公共”流量并面临风险。 恶意行动者可以利用一系列潜在漏洞来窃取、监视或破坏该流量。

专用链接可重新路由流量,使流量不流经 Internet,从而消除此风险。 相反,虚拟网络和专用链接资源之间的所有流量都通过 Microsoft 安全和专用的 Azure 主干网络进行传输。

消除 PaaS 服务暴露在 Internet 上的风险

大多数 Azure PaaS 资源都是面向 Internet 的。 默认情况下,这些资源都具有提供公共 IP 地址的公共终结点,以便客户端可以通过 Internet 连接到资源。

公共终结点将资源公开到 Internet,这是由设计决定的。 但是,该终结点也可以被黑帽黑客加以利用,成为他们寻找方法渗透或破坏服务的攻击点。

专用链接无法阻止此类攻击。 但是,一旦创建了专用终结点并将其映射到 Azure 资源,就不再需要该资源的公共终结点。 幸运的是,你可以将资源配置为禁用其公共终结点,使其不再向 Internet 暴露攻击面。

跨网络访问 Azure PaaS 资源

网络设置很少包含单个虚拟网络。 大多数网络还包括以下一项或两项:

通过 Azure 虚拟网络对等互连连接的一个或多个对等互连网络。

通过 ExpressRoute 专用对等互连或 VPN 隧道连接的一个或多个本地网络。

如果不使用专用链接,这些网络必须创建自己与特定 Azure 资源的连接。 这些连接通常需要使用公共 Internet。 一旦专用终结点将 Azure 资源映射到虚拟网络中的专用 IP 地址,这种情况就会改变。 现在,所有对等互连网络都可以直接连接到专用链接资源,而无需进行任何其他配置。

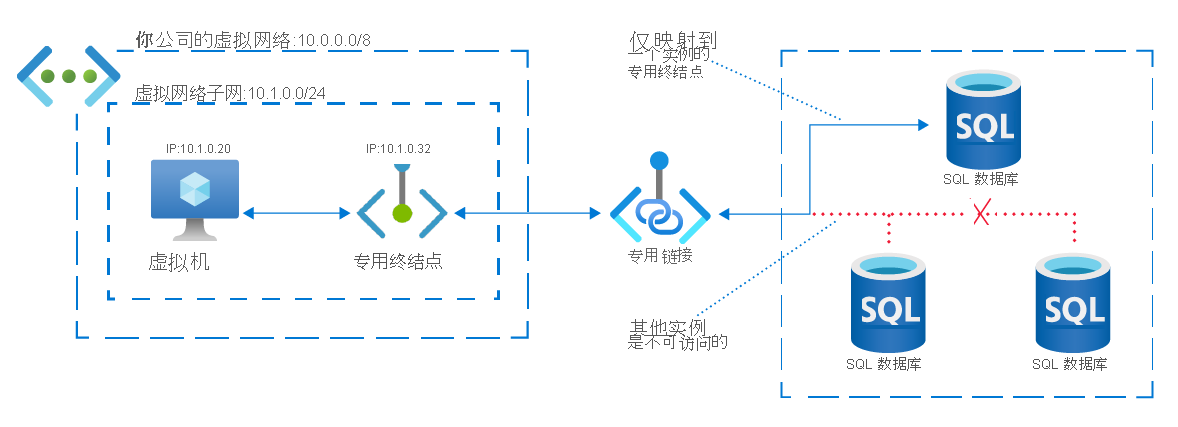

降低数据外泄的风险

假设网络中的虚拟机已连接到 Azure 服务。 通常,虚拟机上的用户可以访问 Azure 服务中的多个资源。 例如,如果服务是 Azure 存储,则用户可以访问多个 blob、表、文件等。

现在假设该用户是已经控制了虚拟机的恶意渗透者。 在这种情况下,用户可以将数据从一个资源移动到由他们控制的另一个资源。

这是一个数据外泄示例。 专用链接可将专用终结点映射到 Azure 资源的单个实例,从而降低了数据外泄的风险。 攻击者可能仍可查看数据,但无法将其复制或移动到其他资源。

为客户提供对公司创建的 Azure 服务的专用访问

假设你的公司创建了自定义 Azure 服务。 谁会使用这些服务? 可能会是以下列表中的任何人:

- 购买产品的人。

- 公司供应商。

- 公司员工。

可以说,以上列表中的每个使用者都是服务的客户。

这些客户访问和创建的数据极有可能与公司的数据一样重要。 因此,客户的数据应享有与公司数据相同的隐私和安全级别。

如果你认为专用链接是保护公司数据的正确选择,那么你需要将该安全模型扩展到自定义 Azure 服务。 通过将自定义服务置于 Azure 标准负载均衡器之后,可以使用专用链接服务使客户能够使用专用终结点访问你的服务。

想象一下,当你告诉市场营销部门现在可以为客户提供对自定义 Azure 服务的专用和安全访问时,他们会有多满意。