何时使用 Azure 防火墙

你已了解 Azure 防火墙的涵义及其工作原理。 现在,你需要一些条件来帮助评估 Azure 防火墙和 Azure 防火墙管理器是否适合你的公司。 为了帮助你做出决定,让我们考虑以下场景:

- 你想要保护网络免受渗透影响。

- 你想要保护网络免受用户错误的影响。

- 你的业务包括电子商务或信用卡支付。

- 你想要配置辐射型连接。

- 你想要监视传入和传出流量。

- 你的网络需要多个防火墙。

- 你想要实现分层防火墙策略。

在评估 Azure 防火墙和 Azure 防火墙管理器的过程中,你了解到 Contoso 已遇到过几种此类情况。 阅读以下相应章节,了解更多详细信息。

你想要保护网络免受渗透影响

许多恶意行动者的一个共同目标是渗透到你的网络。 这些入侵者可能希望使用你的网络资源或者检查、窃取或销毁敏感数据或专有数据。

Azure 防火墙旨在帮助防止此类入侵。 例如,恶意黑客可能会尝试通过请求访问网络资源来渗透到网络。 Azure 防火墙使用网络数据包的有状态检查来检查此类请求的上下文。 如果请求是对之前合法活动的响应,则防火墙可能会允许该请求;如果请求不知从何而来(例如由潜在渗透者发送的请求),则防火墙会拒绝该请求。

你想要保护网络免受用户错误的影响

渗透到网络或在网络计算机上安装恶意软件的最常见方法或许是欺骗网络用户单击电子邮件消息中的链接。 该链接会将用户发送到恶意黑客控制的网站,该网站安装了恶意软件或者会欺骗用户输入网络凭据。

Azure 防火墙通过使用威胁情报来拒绝访问已知的恶意域和 IP 地址,从而防止此类攻击。

你的业务包括电子商务或信用卡支付

你的业务是否包含电子商务,或者是否要处理在线信用卡支付? 如果是,则你的公司可能必须符合支付卡行业的数据安全标准 (PCI DSS)。 PCI DSS 是由 PCI 安全标准委员会创建和维护的一组安全标准。 为实现 PCI 合规性,PCI DSS 列出了十多项要求。 下面是第一项要求:

- 安装和维护防火墙配置以保护持卡人数据。

PCI DSS 规定你需要设置防火墙配置,以限制来自不受信任的网络和主机的所有入站和出站流量。 此外,防火墙还必须拒绝除处理支付卡所需的协议之外的所有其他流量。

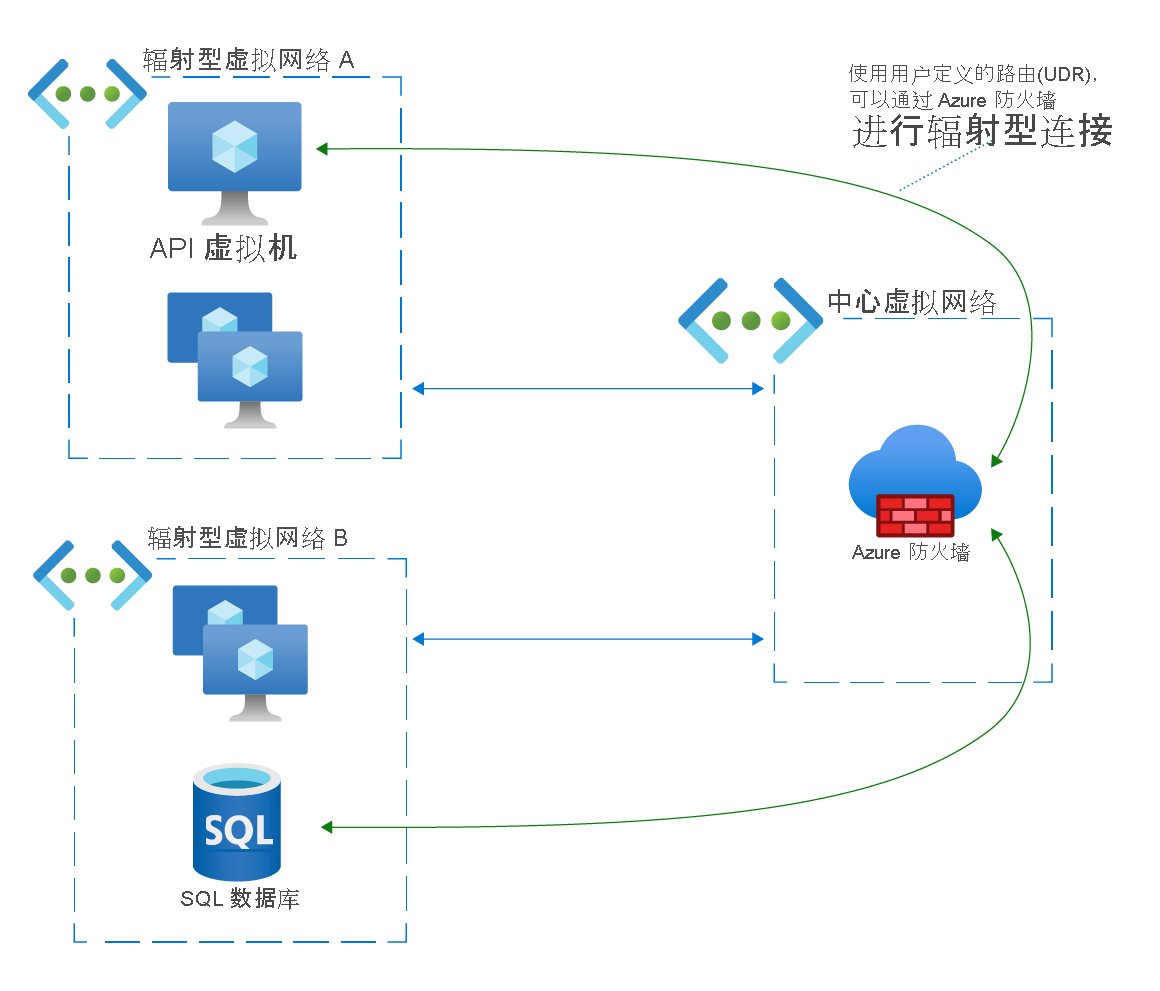

你想要配置辐射型连接

典型的中心辐射型网络拓扑具有以下特征:

- 一个充当中心连接点的虚拟网络 - 中心。

- 与中心对等互连的一个或多个虚拟网络 - 辐射。 在此拓扑中,通过 ExpressRoute 线路或 VPN 网关连接的本地网络也可视为辐射网络。

辐射网络可与中心网络交换数据,但辐射网络之间无法直接相互通信。 你可能需要此类直接连接。 例如,一个辐射网络可能托管一个应用程序编程接口 (API),该接口需要来自部署在不同辐射网络中的 SQL 数据库的信息。

一种解决方案是将辐射网络彼此对等互连。 这适用于少数这样的连接,但随着连接数的增加,该方案会迅速变得不灵便。

一种更为简单安全的解决方案是使用 Azure 防火墙在辐射网络之间设置直接连接。 通过先在中心网络中部署 Azure 防火墙实例即可实现此连接。 然后,使用用户定义的路由 (UDR) 配置辐射虚拟网络,该路由专门通过防火墙将数据路由到其他辐射网络。

你想要监视传入和传出流量

你的公司可能想要分析有关入站和出站网络流量的详细报告。 需要此类报告的原因有很多,包括法规合规性、强制执行公司有关 Internet 使用的策略以及解决问题的需要。

可以配置 Azure 防火墙来维护四种类型的防火墙活动的诊断日志:

- 应用程序规则

- 网络规则

- 威胁情报

- DNS 代理

例如,防火墙应用程序规则日志可能包含出站请求的如下条目:

- 从 10.1.0.20:24352 到 somewebsite.com:443 的 HTTPS 请求。 操作:允许。 规则集合:collection100。 规则:rule105

同样,防火墙网络规则日志可能包含入站请求的如下条目:

- 从 73.121.236.17:12354 到 10.0.0.30:3389 的 TCP 请求。 操作:Deny

启用诊断日志记录后,可通过以下方式监视和分析日志:

- 可以通过原生 JSON 格式直接检查日志。

- 可以在 Azure Monitor 中检查日志。

- 可以在 Azure 防火墙工作簿中检查和分析日志。

你的网络需要多个防火墙

如果公司的 Azure 占用跨多个 Azure 区域,就表明具有多个 Internet 连接,这意味着需要为每个连接部署一个防火墙实例。 你可以单独配置和管理这些防火墙,但这样做会产生一些问题:

- 管理多个防火墙的工作量非常大。

- 全局规则和设置更改必须传播到每个防火墙。

- 在所有防火墙之间保持一致性很难。

Azure 防火墙管理器通过为所有 Azure 区域和订阅中的每个 Azure 防火墙实例提供一个中心管理接口来解决这些问题。 可以创建防火墙策略,然后将其应用于每个防火墙以保持一致性。 针对策略的更改会自动传播到所有防火墙实例。

你想要实现分层防火墙策略

许多小型公司可能会使用一种通用防火墙策略。 也就是说,小型公司通常创建一种防火墙策略即可应用于网络上的每位用户和每项资源。

但是,大多数大型公司则需要一种更细致、更详细的方法。 例如,请考虑以下两种场景:

- DevOps 商店可能有一个用于开发应用的虚拟网络、一个用于暂存应用的虚拟网络和一个用于应用生产版本的虚拟网络。

- 大型企业可能会为数据库用户、工程和销售成立单独的团队。 其中的每个团队都有自己的一系列应用程序,在各自的单独虚拟网络中运行。

虽然确实存在通用的防火墙规则,但每个虚拟网络中的用户和资源需要特定的防火墙规则。 因此,大型公司几乎始终需要分层的防火墙策略。 分层防火墙策略包含以下两个组成部分:

- 一个基本防火墙策略,该策略实现需要在公司范围内强制执行的规则。

- 一个或多个本地防火墙策略,用于实现特定于特定应用、团队或服务的规则。 本地策略继承基本防火墙策略,然后添加与基础应用、团队或服务相关的规则。

使用 Azure 防火墙管理器时,你可以设置基本防火墙策略,然后创建继承基本策略并实现为基础资源设计的特定规则的本地策略。