什么是 Azure 防火墙?

你可在此处了解 Azure 防火墙和 Azure 防火墙管理器的基本信息。 本概述应有助于确定 Azure 防火墙和 Azure 防火墙管理器是否适用于 Contoso 的网络安全策略。

Azure 防火墙概述

Azure 防火墙是基于云的安全服务,可保护 Azure 虚拟网络资源免受传入和传出威胁的影响。 在接下来的几个部分中,你将了解 Azure 防火墙的基础知识和主要功能。

什么是防火墙?

防火墙是位于受信任的网络和不受信任的网络(例如 Internet)之间的网络安全功能。 防火墙的工作是分析所有传入和传出网络流量。 根据该分析,防火墙要么允许流量通过,要么拒绝流量。 理想情况下,防火墙将允许所有合法流量,同时拒绝恶意流量,例如恶意软件和入侵尝试。

默认情况下,大多数防火墙都会拒绝所有传入和传出流量。 当防火墙分析网络流量时,它会检查该流量是否满足某些条件,然后才允许流量通过。 这些条件可以是指定的 IP 地址、FQDN、网络端口、网络协议或它们的任意组合。

这些条件一起定义防火墙规则。 一个防火墙可能只有一条规则,但大多数防火墙都配置了多条规则。 只有满足防火墙规则条件的网络流量才能通过。

一些防火墙基于硬件,驻留在为充当防火墙而构建的设备中。 其他防火墙则是在常规用途计算设备上运行的软件程序。

什么是 Azure 防火墙?

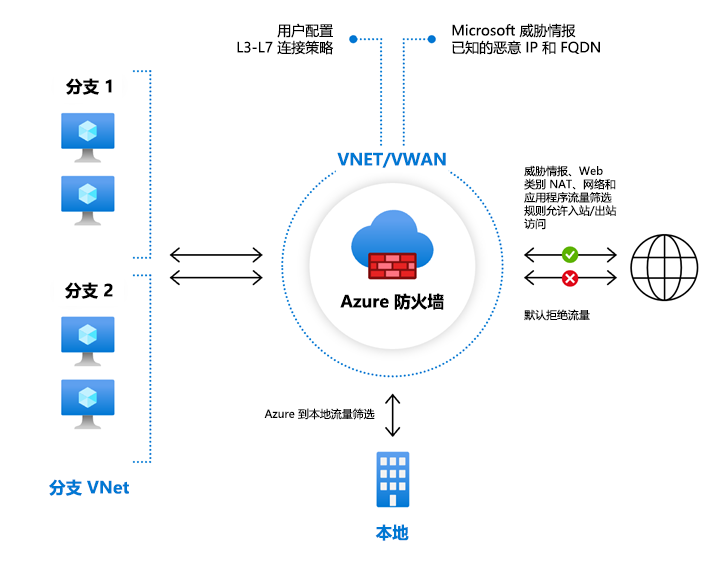

Azure 防火墙是一种基于云的防火墙服务。 在大多数配置中,Azure 防火墙在中心虚拟网络中进行预配。 进出辐射虚拟网络和本地网络的流量通过中心网络穿过防火墙。

默认情况下,防火墙会拒绝进出 Internet 的所有流量。 仅当流量通过各种测试(如配置的防火墙规则)时,才允许该流量。

注意

Azure 防火墙不仅适用于进出 Internet 的流量,还适用于内部流量。 内部流量筛选包括本地网络和 Azure 虚拟网络之间的辐射型流量和混合云流量。

Azure 防火墙(标准版)的主要功能

下表列出了 Azure 防火墙(标准版)的主要功能。

| Feature | 说明 |

|---|---|

| 源网络地址转换 (SNAT) | 所有出站流量都会发送到 Azure 防火墙实例的专用 IP 地址。 每个源虚拟机的 IP 地址都将转换为 Azure 防火墙实例的静态公共 IP 地址。 对于所有外部目标,网络流量似乎来自单个公共 IP 地址。 |

| 目标网络地址转换 (DNAT) | 来自外部源的所有入站流量都会发送到 Azure 防火墙实例的公共 IP 地址。 允许的流量将转换为虚拟网络上目标资源的专用 IP 地址。 |

| 应用程序规则 | 将出站流量限制为 FQDN 列表的规则。 例如,可以允许出站流量访问指定 SQL 数据库实例的 FQDN。 |

| 网络规则 | 基于网络参数的传入和传出流量规则。 这些参数包括目标或源 IP 地址、网络端口和网络协议。 |

| 威胁情报 | 根据 Microsoft 威胁情报规则筛选传入和传出流量,这些规则定义已知的恶意 IP 地址和域名。 可以使用以下两种威胁情报模式中的一种配置 Azure 防火墙:在流量违反威胁情报规则时向你发出警报,或者向你发出警报并拒绝流量。 |

| 有状态 | 在上下文中检查网络数据包,而不只是单独检查。 如果一个或多个数据包意外达到给定的当前流量,Azure 防火墙会将数据包视为恶意数据包并拒绝它们。 |

| 强制隧道 | 使 Azure 防火墙能够将所有出站流量路由到指定的网络资源,而不是直接路由到 Internet。 网络资源可能是在允许流量通过 Internet 之前处理该流量的本地硬件防火墙或网络虚拟设备。 |

| 标记支持 | Azure 防火墙支持服务标记和 FQDN 标记,以便于配置规则。 服务标记是表示 Azure 服务的文本实体。 例如,AzureCosmosDB 是 Azure Cosmos DB 服务的服务标记。 FQDN 标记是一种文本实体,表示与常见 Microsoft 服务关联的一组域名。 例如,WindowsVirtualDesktop 是 Azure 虚拟桌面流量的 FQDN 标记。 |

| DNS 代理 | 启用 DNS 代理后,Azure 防火墙可以处理 DNS 查询,并将其从虚拟网络转发到所需 DNS 服务器。 |

| 自定义 DNS | 允许你将 Azure 防火墙配置为使用自己的 DNS 服务器,同时确保仍使用 Azure DNS 解析防火墙出站依赖项。 |

| Web 类别 | 管理员可以使用 Web 类别功能允许或拒绝用户访问网站类别,例如赌博网站、社交媒体网站等。 |

| 监视 | Azure 防火墙记录所有传入和传出网络流量,你可以使用 Azure Monitor、Power BI、Excel 和其他工具分析生成的日志。 |

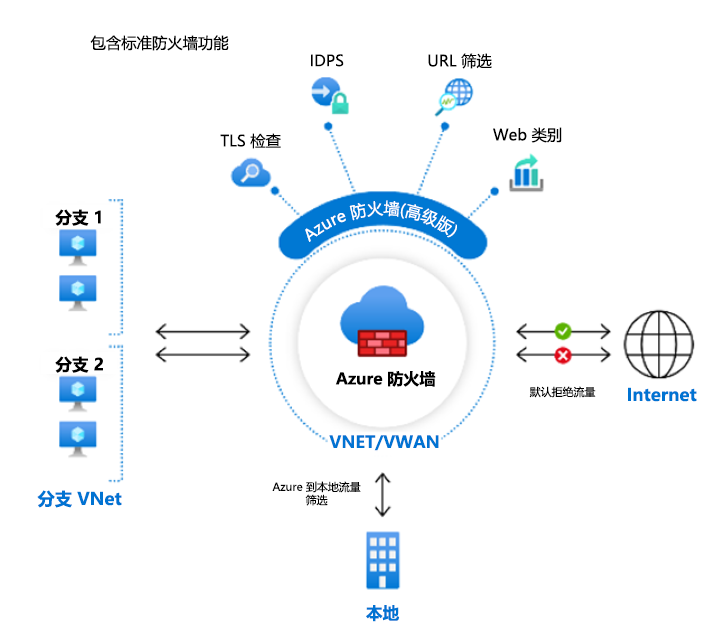

什么是 Azure 防火墙(高级版)?

Azure 防火墙(高级版)提供高级威胁防护,满足高度敏感和管控环境(如支付和医疗保健行业)的需要。

Azure 防火墙(高级版)的主要功能

下表列出了 Azure 防火墙(高级版)的主要功能。

| Feature | 说明 |

|---|---|

| TLS 检查 | 对出站流量进行解密,处理数据,然后加密数据并将数据发送到目标。 |

| IDPS | 通过网络入侵检测和防护系统 (IDPS),可监视网络活动中的恶意活动、记录有关该活动的信息、报告该活动并有选择地尝试阻止该活动。 |

| URL 筛选 | 扩展 Azure 防火墙的 FQDN 筛选功能,以包含整个 URL。 例如,www.contoso.com/a/c,而非 www.contoso.com。 |

| Web 类别 | 管理员可以允许或拒绝用户访问的网站类别,如赌博网站、社交媒体网站等。 可在 Azure 防火墙高级版中对 Web 类别进行更精细的调整。 |

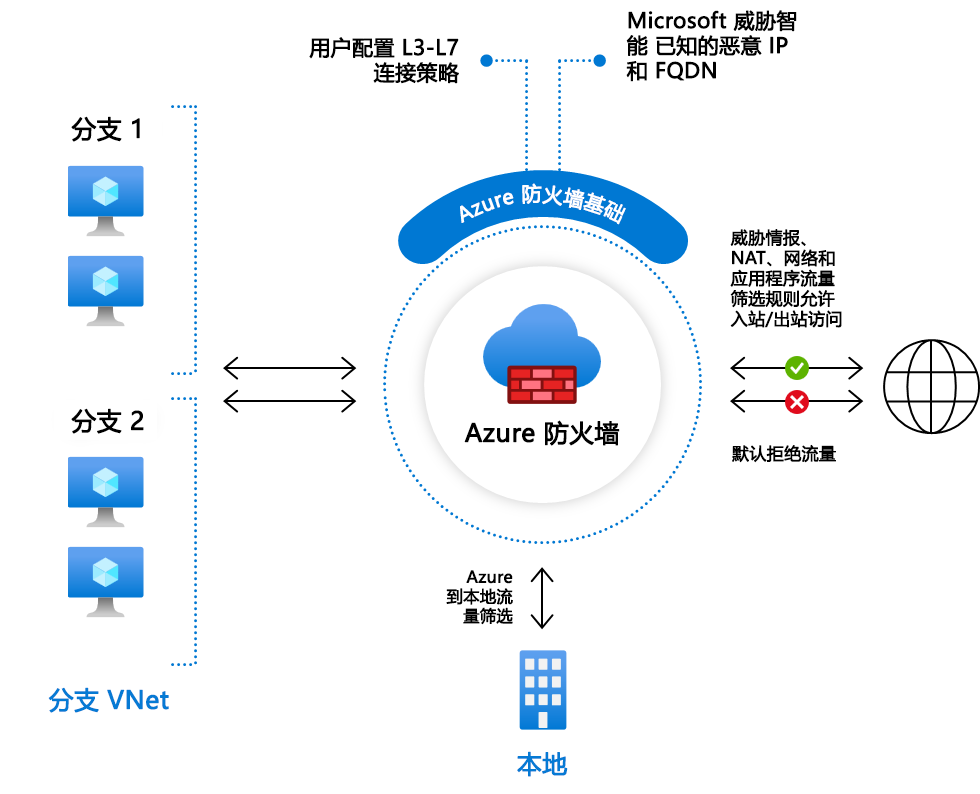

什么是 Azure 防火墙基础版?

Azure 防火墙基本版适用于中小型 (SMB) 客户,用于保护其 Azure 云环境。 它以合理的价格提供 SMB 客户所需的基本保护。

Azure 防火墙基础版类似于防火墙标准版,但具有以下主要限制:

- 仅支持威胁 Intel 警报模式。

- 固定缩放单元,以在两个虚拟机后端实例上运行服务。

- 建议用于估计吞吐量为 250 Mbps 的环境。

Azure 防火墙管理器概述

Azure 防火墙管理器提供了一个中心点,用于配置和管理多个 Azure 防火墙实例。 借助 Azure 防火墙管理器,你可以创建一个或多个防火墙策略,并迅速将策略应用于多个防火墙。

什么是防火墙策略?

单个 Azure 防火墙的配置可能很复杂。 例如,可以将防火墙配置为具有多个规则集合。 集合是以下任意项或所有项的组合:

- 一条或多条网络地址转换 (NAT) 规则

- 一条或多条网络规则

- 一条或多条应用程序规则

如果包含其他防火墙设置(例如自定义 DNS 和威胁情报规则),则仅配置一个防火墙可能会是一种负担。 以下两种常见网络安全场景会加重这一负担:

- 网络体系结构需要多个防火墙。

- 你希望每个防火墙都实现适用于所有人的基本级别的安全规则,以及针对指定组(例如开发人员、数据库用户和市场营销部门)的特殊规则。

为简化对此进行管理以及类似防火墙场景的复杂性,你可以实现防火墙策略。 防火墙策略是一种 Azure 资源,其中包含 NAT、网络和应用程序规则的一个或多个集合。 其中还包含自定义 DNS 设置、威胁情报设置等。

关键点在于,Azure 提供了名为防火墙策略的资源。 你所创建的防火墙策略是该资源的实例。 作为单独的资源,可以使用 Azure 防火墙管理器将策略快速应用于多个防火墙。 可以创建一个策略作为基本策略,然后让更多专用策略来继承该基本策略的规则。

Azure 防火墙管理器的主要功能

下表列出了 Azure 防火墙管理器的主要功能。

| Feature | 说明 |

|---|---|

| 集中式管理 | 管理整个网络中的所有防火墙配置。 |

| 管理多个防火墙 | 从一个接口部署、配置和监视任意数量的防火墙。 |

| 支持多个网络体系结构 | 同时保护标准 Azure 虚拟网络和 Azure 虚拟 WAN 中心。 |

| 自动路由流量 | 网络流量自动路由到防火墙(仅当与 Azure 虚拟 WAN 中心一起使用时)。 |

| 分层策略 | 使你能够创建所谓的父防火墙策略和子防火墙策略。 父策略包含要全局应用的规则和设置。 子策略继承其父策略的所有规则和设置。 |

| 支持第三方安全提供程序 | 使你能够集成第三方安全即服务 (SECaaS) 解决方案,以保护网络的 Internet 连接。 |

| DDoS 防护计划 | 可以在 Azure 防火墙管理器中将虚拟网络与 DDoS 防护计划相关联。 |

| 管理 Web 应用程序防火墙策略 | 可以为应用程序交付平台(包括 Azure Front Door 和 Azure 应用程序网关)集中创建和关联 Web 应用程序防火墙 (WAF) 策略。 |

备注

通过使你能够集成第三方 SECaaS 解决方案,网络安全策略可能要使用 Azure 防火墙来监视本地网络流量,同时使用第三方 SECaaS 提供程序来监视 Internet 流量。

体系结构选项

Azure 防火墙管理器为以下两种网络体系结构提供安全管理:

- 中心虚拟网络。 已应用一个或多个防火墙策略的标准 Azure 虚拟网络。

- 安全虚拟中心。 已应用一个或多个防火墙策略的 Azure 虚拟 WAN 中心。