Azure DDoS 防护的工作原理

查看上一章节后,你了解到 Contoso 将受益于 DDoS 防护服务比基础结构防护服务多提供的额外保护。 在本单元中,你将了解 DDoS 防护的功能及其工作原理。

DDoS 防护的功能

如上一单元所述,Azure DDoS 防护提供了比基础结构防护更多的功能。

DDoS 保护

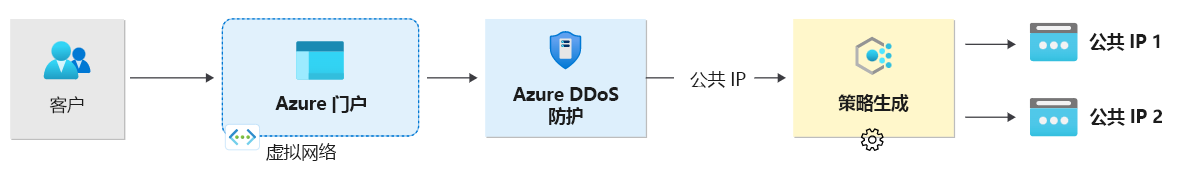

启用 DDoS 防护时,第一步是将虚拟网络或 IP 地址关联到 DDoS 防护。 只有虚拟网络上具有公共 IP 地址的服务才受保护。 例如,Azure Web 应用程序防火墙的公共 IP 受到保护,该防火墙在 Azure 应用程序网关中提供,部署用于第 7 层保护。 在受保护的虚拟网络中使用不可路由 IP 地址的任何系统都不会包含在防护计划中。 这是一项客户权益,因为这些系统不面向 Internet,并且其防护是免费的。

注意

若要简化部署,可为你的组织配置 DDoS 网络保护,并将多个订阅中的虚拟网络链接到同一个计划。

配置 DDoS 网络保护后,需要添加受保护的资源。 你可以使用用户定义的 Azure 资源组、管理组或订阅来选择将获得 DDoS 防护的服务。 或者,可以对单个 IP 地址启用 DDoS IP 保护。 如果需要保护的 IP 地址数量少于 100,或者要在环境中测试 DDoS 防护,那么这非常有用。

启用 DDoS 防护时会生成 DDoS 策略。 它通过应用机器学习算法并使用特定的网络流量监视进行自动配置和优化。

DDoS 防护会监视网络流量,并不断将其与 DDoS 策略中定义的限制进行比较。 当流量超出最大限制时,会自动启动 DDoS 缓解。 在缓解期间,DDoS 防护服务会重新路由发送到受保护资源的数据包。 将对此流量执行多项检查,这有助于确保数据包符合 Internet 规范且没有格式错误。 有效的 IP 流量将转发给目标服务。 DDoS 防护可针对每个与受保护资源关联的公共 IP 地址应用三个自动优化的缓解策略:TCP SYN、TCP 和 UDP。

当流量降低到适用的阈值以下时,缓解会暂停。 此防护不会应用于应用服务环境。

下图描绘了通过 DDoS 防护的数据流。

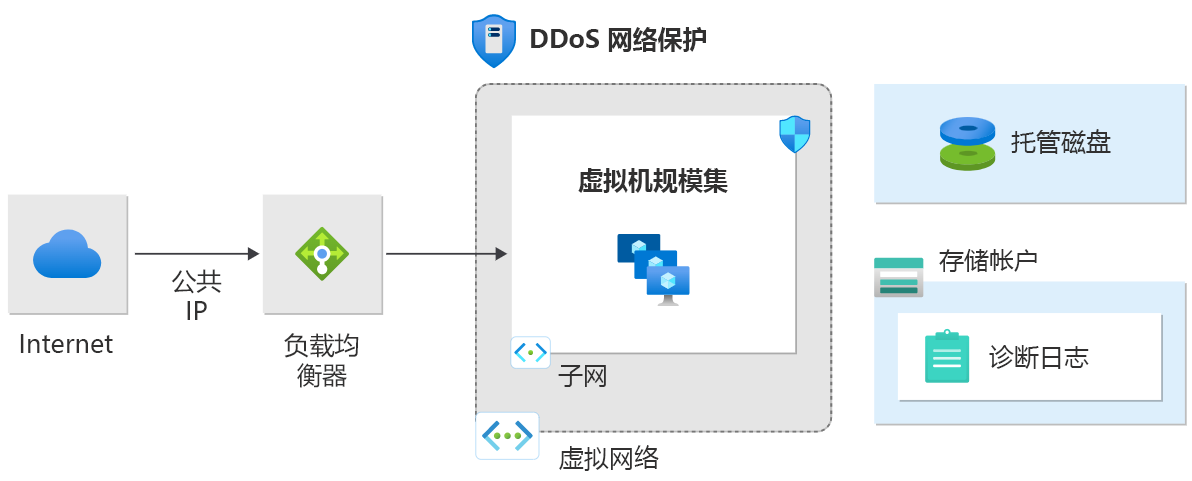

在下图中,Azure (Internet) 负载均衡器(已与公共 IP 关联)的虚拟网络上已启用 DDoS 网络保护。

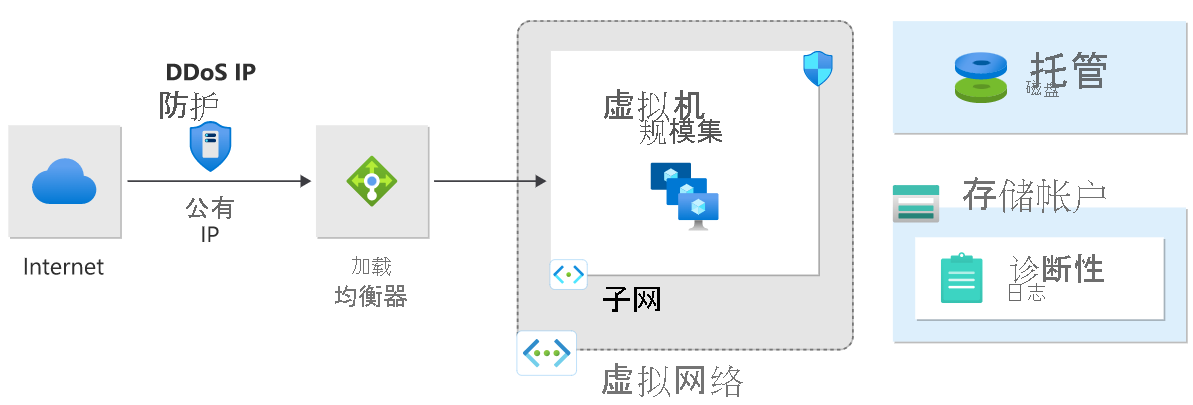

在下图中,在公共负载均衡器的前端公共 IP 地址上启用了 DDoS IP 保护。

Azure DDoS 防护自适应优化

每个 Azure 应用程序都有自己的流量模式,与人的指纹一样是独一无二的。 在 DDoS 防护中,此过程是先检测攻击,然后停止攻击。 DDoS 防护使用专有的机器学习算法,该算法识别应用程序的流量模式(指纹),并使用该模式来构建应用程序流量配置文件。

如果此应用程序开始收到超出标准范围的流量,则你的 DDoS 防护缓解策略上限增大,以支持可能出现的季节性激增。

如果有人试图对你的应用程序发起 DDoS 攻击,则流量会持续增长。 此时,DDoS 防护会触发警报,因为流量看起来异常。 将实时检查目标为应用程序的传入流量,以测试数据包是否有效。 无效的数据包会被丢弃,这样它们就不会影响应用程序的可用性和性能。

DDoS 防护指标

在上一个示例中,在检测到攻击后不久,DDoS 防护使用 Azure Monitor 指标和任意 DDoS 防护警报来发送通知。 你应该使用发生攻击期间记录的数据来分析该攻击。 为此,你可以使用 Microsoft Sentinel、合作伙伴 SIEM 工具、Azure Monitor 日志和其他诊断服务。 所记录的数据保留 30 天。

测试你的 DDoS 防护

测试和验证对于了解系统在遭受 DDoS 攻击期间的性能至关重要。 Azure 客户可以通过获得批准的测试合作伙伴来测试遭受 DDoS 攻击期间受保护服务的性能:

- BreakingPoint Cloud:一个自助式流量生成器,客户可在其中针对已启用 DDoS 防护的公共终结点生成流量,以便进行模拟。

- Red Button:与专门的专家团队合作,在受控环境中模拟真实世界的 DDoS 攻击场景。

- RedWolf 是一个具有实时控制的自助服务或引导式 DDoS 测试提供程序。

你可以使用攻击模拟器执行以下操作:

验证你的关键服务在遭受 DDoS 攻击期间是否受到保护。

练习针对 DDoS 攻击的事件响应。

帮助培训安全人员。

通过查看小结单元中的参考链接,你可以找到有关这些服务的详细信息。