混合标识

Tailwind Traders 自 21 世纪初从 Windows NT 4.0 迁移以来,就一直使用 Active Directory 域服务 (AD DS) 作为其本地网络环境上的本地标识提供者。 许多现有的 Tailwind Traders 应用程序都拥有对 Active Directory 的依赖项。 其中一些应用程序拥有对作为标识提供者的 Active Directory 的简单依赖项。 其他应用程序则拥有更深层次的依赖项,例如复杂的组策略要求、自定义域分区和自定义架构扩展。

随着 Tailwind Traders 开始迁移一些资源并在 Azure 中开发新的应用程序,该公司希望避免创建并行标识解决方案,该解决方案需要针对本地资源和云资源的单独登录信息。

在本单元中,你将了解实现混合标识的各种方法。

将域控制器部署到 Azure

在 Azure 中提供与组织本地相同的 AD DS 环境的最简单方法是:

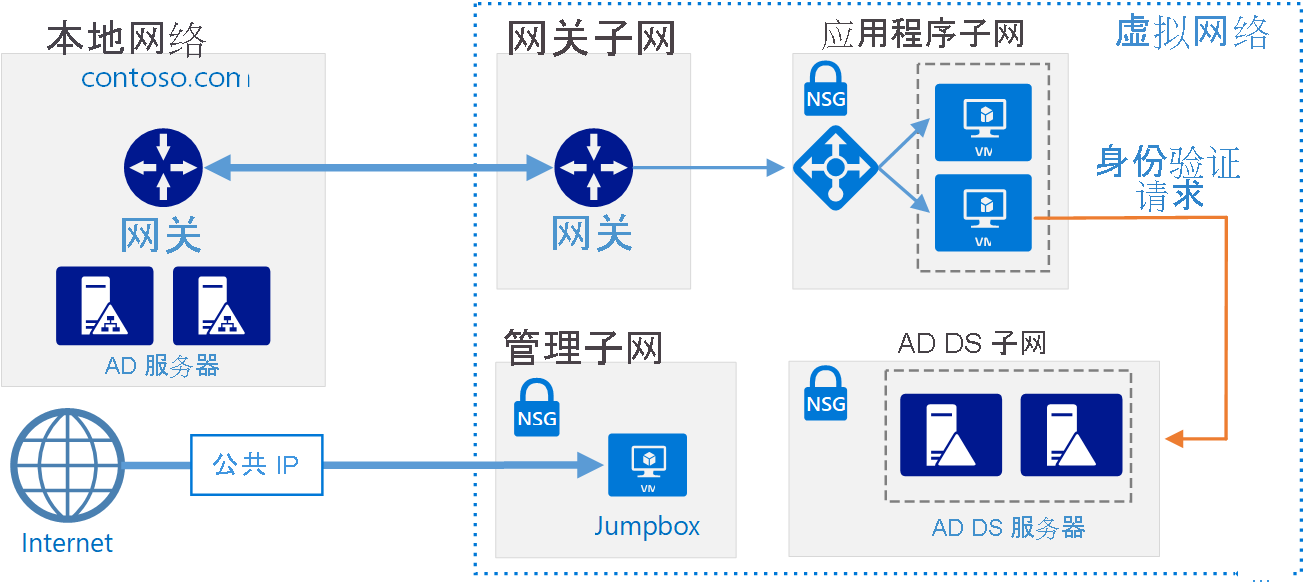

另一种方法是将云托管的 AD DS 域配置为本地域林的子域。 还有一种方法是将在云中运行的 AD DS 域控制器配置为与本地林具有信任关系的单独林。 下图显示了此资源林拓扑。

当组织在 Azure 中的虚拟机 (VM) 上部署域控制器时,这些组织可以将需要监视的工作负载部署到同一 Azure 虚拟网络子网上的域控制器中,他们在该子网中部署了域控制器 VM。 对于许多组织而言,从概念上很容易理解混合云模型,因为 Azure 数据中心被视为远程 Active Directory 站点。

对于 Tailwind Traders 而言,根据应用程序要求,将其本地 Active Directory 域或林扩展到 Azure 可能就已足够。 部署此方案的缺点是,始终以域控制器方式运行的 VM 会产生相关的持续费用。

什么是 Microsoft Entra Connect?

Microsoft Entra Connect(以前称为 Azure AD Connect)支持组织将其本地 Active Directory 实例中存在的标识同步到 Microsoft Entra ID(以前称为 Azure AD)。 这使你可以对云资源和本地资源使用相同的标识。 当组织采用 Microsoft 365 时,最常使用 Microsoft Entra Connect 来允许通过本地应用程序访问云中运行的应用程序(例如 Microsoft SharePoint 和 Exchange)。

如果 Tailwind Traders 计划采用 Microsoft 365 技术(例如 Exchange Online 或 Microsoft Teams),则它需要配置 Microsoft Entra Connect,将标识从其本地 AD DS 环境复制到 Azure。 如果公司还希望对 Azure 中的应用程序使用本地标识,但又不想在 VM 上部署 AD DS 域控制器,则它还需要部署 Microsoft Entra Connect。

什么是 Microsoft Entra 域服务?

可以使用 Microsoft Entra 域服务将 Microsoft Entra 域投影到 Azure 虚拟子网中。 执行此操作时,在子网上部署的任何 VM 都可以使用包括以下内容的服务:域加入、组策略,轻型目录访问协议 (LDAP) 以及 Kerberos 和 NTLM 身份验证。

借助 Microsoft Entra 域服务,可以为 VM 提供基本的 Active Directory 托管环境,而不必担心管理和维护作为域控制器运行的 VM,也不必支付它们的费用。 借助 Microsoft Entra 域服务,还可以通过 Microsoft Entra Connect,使用本地标识与在专门配置的 Azure 虚拟网络子网上运行的 VM 进行交互。

Microsoft Entra 域服务的一个缺点是,组策略实现是基本要求。 它包括一组固定的策略,不提供创建组策略对象 (GPO) 的能力。 即使本地使用的标识将在 Azure 中可用,本地配置的任何策略也将不可用。

对于 Tailwind Traders 来说,Microsoft Entra 域服务为混合工作负载提供了一个良好的中间地带。 它支持加入域的标识使用情况和大量组策略配置。 但它不支持需要复杂的 Active Directory 功能(如自定义域分区和架构扩展)的应用程序。