简介

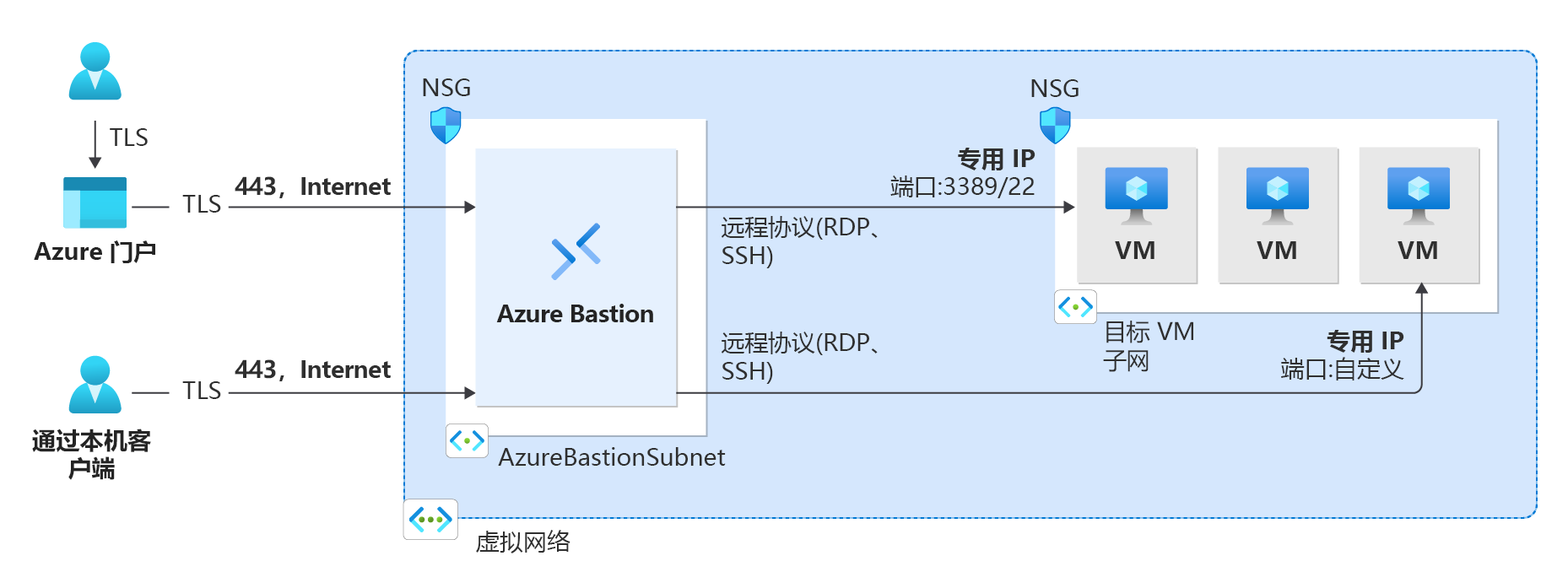

服务器管理员明白,在本地数据中心远程管理和维护服务器会很高效。 将 Windows 基础结构即服务 (IaaS) 虚拟机 (VM) 部署到 Azure 后,管理员必须完全依靠远程管理来管理和维护基于云的资源。 但是,管理员如何安全地连接到基于云的远程 VM,而又不向 Internet 暴露这些 VM 的管理接口呢? 通过使用 Azure Bastion 服务,你可以安全地远程连接到 Azure VM,而无需向 Internet 暴露远程管理端口。

示例方案

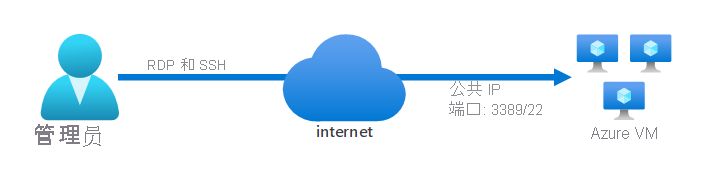

假设你有一个业务线 (LOB) 应用,用于为组织的研究部门提供支持。 过去,此应用在总部数据中心的几台 Windows Server 计算机上运行。 每当需要管理此应用时,都会使用远程桌面协议 (RDP) 通过 TCP 端口 3389 进行连接。 你还使用安全外壳 (SSH) 通过端口 22 来管理 VM。 由于应用托管在专用数据中心的计算资源上,因此你担心恶意黑客通过 Internet 访问它。 但是,应用现在在 Azure 托管的 VM 上运行。

若要连接到 VM,你现在必须在每个 VM 上为 RDP/SSH 连接暴露一个公共 IP 地址。 但是,潜在的协议漏洞使得这种类型的连接不可取。 作为解决方案,你可以使用跳转盒 VM 充当管理控制台和目标 VM 之间的中介。 或者,可以考虑实施 Azure Bastion。

我们将执行哪些操作?

通过查看 Azure Bastion 如何执行以下操作,了解使用 Azure Bastion 帮助保护托管 VM 的好处:

- 无需向 Internet 暴露 RDP 和 SSH 端口。

- 安全地使用 RDP 和 SSH。

主要目标是什么?

本课程结束后,你将能够确定如何借助 Azure Bastion 来保护到 Azure 托管 VM 的远程管理会话。