配置和管理 Microsoft Entra 角色

Microsoft Entra ID 是 Microsoft 的基于云的标识和访问管理服务,可帮助员工登录及访问以下位置的资源:

- 外部资源,例如 Microsoft 365、Azure 门户以及成千上万的其他 SaaS 应用程序。

- 内部资源,例如公司网络和 Intranet 上的应用,以及由自己的组织开发的任何云应用。

谁使用 Microsoft Entra ID?

Microsoft Entra ID 适用于:

- IT 管理员 - 作为 IT 管理员,你可以根据业务要求使用 Microsoft Entra ID 控制对你的应用和应用资源的访问。 例如,可以使用 Microsoft Entra ID 要求在访问重要组织资源时必须进行多重身份验证。 另外,还可以使用 Microsoft Entra ID 在现有 Windows Server AD 和云应用(包括 Microsoft 365)之间自动进行用户预配。 最终可以利用 Microsoft Entra ID 提供的强大工具自动保护用户标识和凭据,实现访问管理要求。

- 应用开发人员 - 作为应用开发人员,你可以使用 Microsoft Entra ID 作为一种基于标准的方法来将单一登录 (SSO) 添加到应用中,从而支持其使用用户已有的凭据。 此外,Microsoft Entra ID 还提供了 API,可帮助使用现有组织数据来构建个性化应用体验。

- Microsoft 365、Office 365、Azure 或 Dynamics CRM Online 订阅者 - 作为订阅者,你已在使用 Microsoft Entra ID。 每个 Microsoft 365、Office 365、Azure 和 Dynamics CRM Online 租户将自动成为 Microsoft Entra 租户。 你可以立即开始管理用户对集成云应用的访问。

在 Microsoft Entra ID 中,如果某位用户需要 Microsoft Entra 资源的管理权限,则必须向其分配可提供所需权限的角色。

如果你是刚开始使用 Azure,可能会发现,理解 Azure 中的所有不同角色存在一定的难度。 以下部分将帮助说明以下角色,并提供有关 Azure 角色和 Microsoft Entra 角色的其他信息:

- 经典订阅管理员角色

- Azure 角色

- Microsoft Entra 角色

Microsoft Entra 角色

Microsoft Entra 角色用于管理目录中的 Microsoft Entra 资源。 创建或编辑用户等操作是最常见的操作。 但是,将管理角色分配给其他人、重置用户密码、管理用户许可证和管理域的需求是很常见的。 下表介绍了一些更重要的 Microsoft Entra 角色。

| Microsoft Entra 角色 | 权限 | 备注 |

|---|---|---|

| 全局管理员 | 管理对 Microsoft Entra ID 中所有管理功能以及联合到 Microsoft Entra ID 的服务的访问 | 注册 Microsoft Entra 租户的用户将成为第一个全局管理员。 |

| 将管理员角色分配给其他人 | ||

| 重置任何用户和其他所有管理员的密码 | ||

| 用户管理员 | 创建和管理用户与组的所有方面 | |

| 管理支持票证 | ||

| 监视服务运行状况 | ||

| 更改用户、支持管理员和其他用户帐户管理员的密码 | ||

| 计费管理员 | 购买产品 | |

| 管理订阅 | ||

| 管理支持票证 | ||

| 监视服务运行状况 |

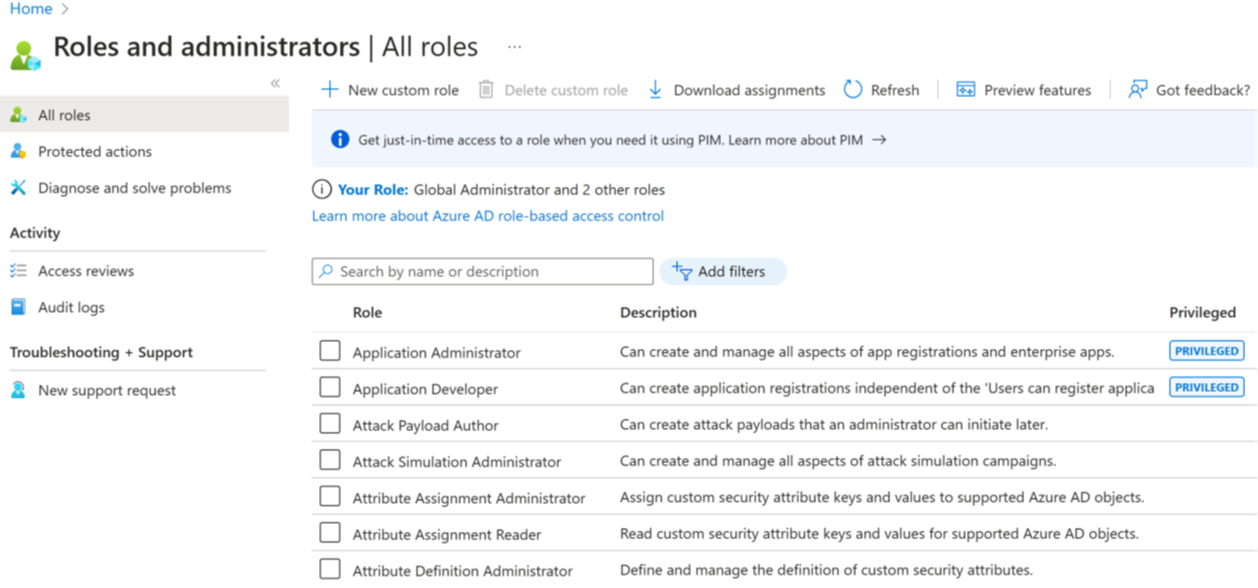

在 Azure 门户中的“角色和管理员”屏幕上,可以看到 Microsoft Entra 角色的列表。

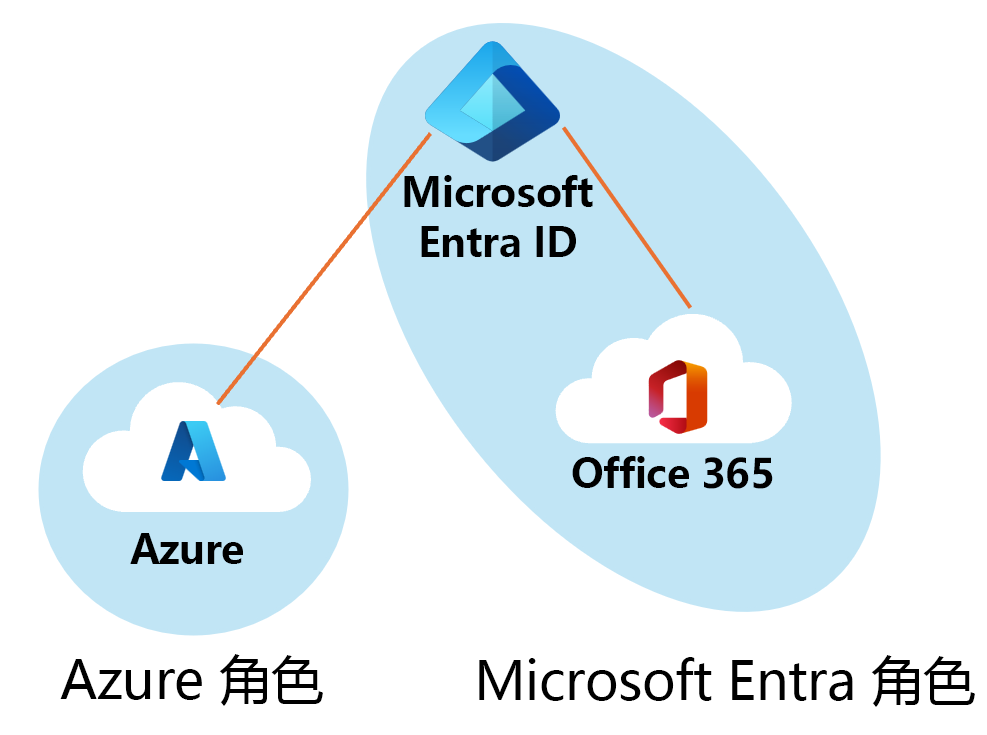

Azure 角色与 Microsoft Entra 角色之间的差异

概括而言,Azure 角色控制管理 Azure 资源的权限,而 Microsoft Entra 角色控制管理 Microsoft Entra 资源的权限。 下表比较了两者之间的一些差别。

| Azure 角色 | Microsoft Entra 角色 |

|---|---|

| 管理对 Azure 资源的访问 | 管理对 Microsoft Entra 资源的访问 |

| 支持自定义角色 | 支持自定义角色 |

| 可在多个级别(管理组、订阅、资源组、资源)指定范围 | 范围位于租户级别,也可以应用于管理单元 |

| 可在 Azure 门户、Azure CLI、Azure PowerShell、Azure 资源管理器模板、REST API 中访问角色信息 | 可在 Azure 管理门户、Microsoft 365 管理中心、Microsoft Graph 和 PowerShell 中访问角色信息 |

Azure 角色和 Microsoft Entra 角色是否重叠?

默认情况下,Azure 角色和 Microsoft Entra 角色不会跨越 Azure 和 Microsoft Entra ID。 但是,如果全局管理员通过在 Azure 门户中选择“Azure 资源的访问管理”开关,提升了自己的访问权限,则会针对特定租户的所有订阅为全局管理员授予用户访问管理员角色(Azure 角色)。 “用户访问管理员”角色允许用户向其他用户授予对 Azure 资源的访问权限。 此开关可帮助重新获取订阅的访问权限。

多个 Microsoft Entra 角色跨越 Microsoft Entra ID 和 Microsoft 365,例如全局管理员和用户管理员角色。 例如,如果你是全局管理员角色的成员,则你会获得 Microsoft Entra ID 和 Microsoft 365 中的全局管理员功能,例如,对 Microsoft Exchange 和 Microsoft SharePoint 进行更改。 但是,在默认情况下,全局管理员无权访问 Azure 资源。

分配角色

可通过多种方式在 Microsoft Entra ID 中分配角色。 你需要选择最能满足你的需求的方式。 每个方法的用户界面可能会略有不同,但配置选项是类似的。 分配角色的方法包括:

向用户或组分配角色

- Microsoft Entra ID - “角色和管理” - 选择角色 - “+ 添加分配”

向角色分配用户或组

- Microsoft Entra ID - 打开“用户”(或“组”)- 选择一个用户(或组)-“分配的角色” - “+ 添加分配”

将角色分配到广泛的作用域,如订阅、资源组或管理组

- 通过每个设置屏幕中的访问控制 (IAM) 完成

使用 PowerShell 或 Microsoft Graph API 分配角色

使用 Privileged Identity Management (PIM) 分配角色

尽管可以使用满足配置需求的最佳方法,但在使用时请务必小心,因为没有任何内置的限制。 你可能会意外地将管理角色分配给不需要管理访问权限的用户所在的组。 额外的权限可能会导致用户在不知情的情况下修改了解决方案,甚至可能会为攻击者提供潜在的攻击途径。 正确的标识监管是关键所在。

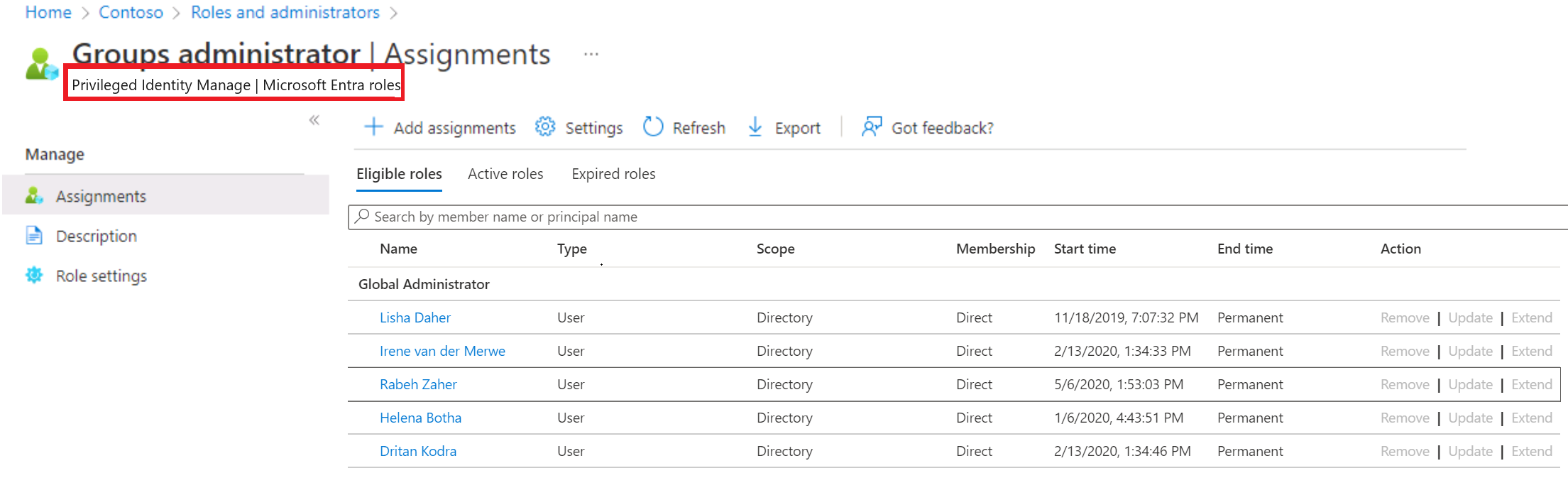

示例 - 使用 PIM 分配角色

向用户分配 Microsoft Entra 角色的常用方法是在用户的“分配的角色”页进行分配。 还可以使用 Privileged Identity Management (PIM) 将用户资格配置为实时提升为某个角色。

注意

如果具有 Microsoft Entra ID 高级版 P2 许可计划且已使用 PIM,则所有角色管理任务都将在 Privileged Identity Management 体验中执行。 此功能当前限制为一次只分配一个角色。 当前不能同时选择多个角色并将它们分配给用户。

在 Microsoft Entra ID 中创建和分配自定义角色

本部分介绍如何在 Microsoft Entra ID 中创建新的自定义角色。 有关自定义角色的基础知识,请参阅自定义角色概述。 只能在目录级范围或应用注册资源范围中分配角色。

可在 Microsoft Entra ID 概述页上的“角色和管理员”选项卡中创建自定义角色。

选择“Microsoft Entra ID” - “角色和管理员” - “新建自定义角色”。

在“基本信息”选项卡中提供角色的名称和说明,然后选择“下一步”。

在“权限”选项卡中,选择管理应用注册的基本属性和凭据属性所需的权限。

首先在搜索栏中输入“credentials”,然后选择

microsoft.directory/applications/credentials/update权限。

接下来,在搜索栏中输入“basic”,选择

microsoft.directory/applications/basic/update权限,然后选择“下一步”。在“查看 + 创建”选项卡上查看权限,然后选择“创建” 。

你的自定义角色将显示在要分配的可用角色列表中。