在 Microsoft Intune 中配置 Microsoft Defender for Endpoint

组织可以将 Microsoft Defender for Endpoint 与Microsoft Intune 集成为移动威胁防御解决方案。 集成有助于防止安全漏洞,并限制组织内漏洞的影响。

Microsoft Defender for Endpoint 适用于运行以下系统的设备:

- Android

- iOS/iPadOS

- Windows 10/11

若要成功使用Microsoft Defender for Endpoint并在协同Microsoft Intune,必须:

- 在 Microsoft Intune 与 Microsoft Defender for Endpoint 之间建立服务到服务连接。 此连接允许 Microsoft Defender for Endpoint 从组织使用 Intune 管理的受支持设备收集有关计算机风险的数据。

- 使用设备配置文件将设备载入 Microsoft Defender for Endpoint。 组织载入设备以将其配置为与 Microsoft Defender for Endpoint 通信。 通过这样做,组织可以收集数据来帮助评估其风险级别。

- 使用设备合规性策略设置要允许的风险级别。 Microsoft Defender for Endpoint报告风险级别。 系统将超过允许的风险级别的设备分类为不符合。

- 使用条件访问策略阻止用户从不合规的设备访问企业资源。 条件访问策略还可以阻止超过组织预期风险级别的设备。

- 使用适用于 Android 和 iOS/iPadOS 的应用保护策略设置设备风险级别。 应用保护策略对已注册和未注册的设备都适用。

当组织将 Microsoft Intune 与 Microsoft Defender for Endpoint 集成时,它可以利用 Microsoft Defender for Endpoint 的危险和漏洞管理(TVM)模块。 它还可以 使用 Intune 修正 TVM 识别的终结点漏洞。

除了管理向 Intune 注册的设备上的Microsoft Defender for Endpoint设置外,还可以在未使用 Intune 注册的设备上管理 Defender for Endpoint 安全配置。 此方案称为适用于Microsoft Defender for Endpoint的安全管理。 它需要配置“允许Microsoft Defender for Endpoint强制实施终结点安全配置”切换为“开”。 有关详细信息,请参阅 MDE 安全配置管理。

将 Microsoft Defender for Endpoint 与 Microsoft Intune 结合使用的示例

以下示例有助于说明Microsoft Intune和Microsoft Defender for Endpoint如何协同工作来帮助保护组织。 对于此示例,Contoso 已集成Microsoft Defender for Endpoint和Intune。

假设有人向 Contoso 用户发送带有嵌入恶意代码的Word附件。

- 用户打开附件可启用嵌入代码。

- 启动提升的特权攻击。 来自远程计算机的攻击者对受害者的设备具有管理员权限。

- 然后,攻击者会远程访问用户的其他设备。 此安全漏洞可能会影响整个 Contoso 组织。

Microsoft Defender for Endpoint 可以帮助解决类似这种情况的安全事件。

在此示例中,Microsoft Defender for Endpoint 检测到发生的每个操作:

- 设备执行了异常代码。

- 设备遇到进程特权提升。

- 打开附件会将恶意代码注入设备。

- 攻击者执行了远程计算机或设备的外部命令, (称为发出可疑远程外壳) 。 这样做引起了对行动的意图或合法性的一些关切或怀疑。

根据设备的操作,Microsoft Defender for Endpoint将设备分类为高风险设备。 它还包括Microsoft Defender门户中可疑活动的详细报告。

对于此示例,假设 Contoso 具有Intune设备符合性策略,该策略将风险级别为“中等”或“高级别”的设备分类为不符合。 因此,符合性策略将受损设备分类为不符合。 此分类允许 Contoso 的条件访问策略阻止从该设备访问 Contoso 的公司资源。

对于运行 Android 的设备,可以使用Intune策略修改 Android 上Microsoft Defender for Endpoint的配置。 有关详细信息,请参阅 Microsoft Defender for Endpoint Web 保护。

集成 Microsoft Defender for Endpoint 和 Microsoft Intune 的先决条件

要将 Microsoft Defender for Endpoint 与 Microsoft Intune 结合使用,组织必须具有以下订阅:

- Microsoft Defender for Endpoint。 此订阅提供对 Microsoft Defender 安全中心(ATP 门户)的访问权限。 有关 Defender for Endpoint 许可证的选项,请参阅 Microsoft Defender for Endpoint 的最低要求和如何设置 Microsoft 365 E5 试用订阅中的“许可要求”。

- Microsoft Intune。 此订阅提供对 Intune 和 Microsoft Endpoint Manager 管理中心的访问权限。 有关 Intune 许可选项,请参阅 Microsoft Intune 许可。

以下平台支持Microsoft Defender for Endpoint Microsoft Intune:

- Android

- iOS/iPadOS

- Windows 10/11 (已加入混合Microsoft Entra ID或已加入Microsoft Entra ID)

重要

Microsoft Intune于 2024 年 8 月 30 日终止对有权访问 Google 移动服务的设备上的 Android 设备管理员管理的支持, (GMS) 。 在此日期之后,设备注册、技术支持、bug 修复和安全修补程序将不可用。 如果当前使用设备管理员管理,Microsoft建议在支持结束之前切换到 Intune 中的另一个 Android 管理选项。 有关详细信息,请阅读 在 GMS 设备上终止对 Android 设备管理员的支持。

注意

Azure Active Directory (Azure AD) 现在是 Microsoft Entra ID。 了解详细信息。

在 Intune 中启用 Microsoft Defender for Endpoint

要在 Intune 和 Microsoft Defender for Endpoint 之间设置服务到服务连接,只需为每个租户一次启用 Microsoft Defender for Endpoint。

完成以下步骤以启用具有 Microsoft Intune 的 Microsoft Defender for Endpoint:

首先,必须导航到Microsoft Intune 管理中心。 为此,请在 Microsoft 365 管理中心 的导航窗格中选择“显示全部”。 在“管理中心”组下,选择“Endpoint Manager”。

在Microsoft Intune管理中心的导航窗格中,选择“终结点安全性”。

在终结点安全性 |“概述”页,在中间窗格的“设置”部分下,选择“Microsoft Defender for Endpoint”。

在终结点安全性 |Microsoft Defender for Endpoint页面,向下滚动到“共享设置”部分,然后选择“打开Microsoft Defender 安全中心”。 此步骤将打开Microsoft Defender门户。

提示

在Intune管理中心,如果Microsoft Defender for Endpoint页面顶部的“连接状态”已设置为“已启用”,则与Intune的连接已处于活动状态,并且管理中心会显示链接的不同 UI 文本。 在此事件中,选择“打开Microsoft Defender for Endpoint管理控制台”以打开Microsoft Defender门户。 然后,可以使用以下步骤中的指南确认Microsoft Intune连接设置为“开”。

在Microsoft Defender门户中的左侧导航窗格中,依次选择“设置”、“终结点”和“高级功能”。

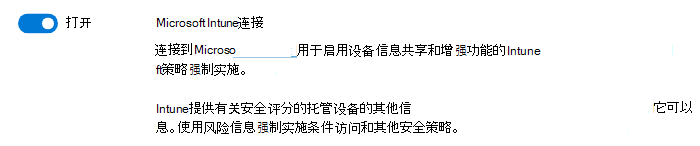

将 Microsoft Intune 连接 设置的切换开关设置为“开”。

选择“保存首选项”。

注意

在 Microsoft Defender for Endpoint 和 Microsoft Intune 之间建立连接后,服务应至少每 24 小时同步一次。 在Microsoft Intune管理中心中,Microsoft Intune认为连接无响应之前,可以配置不同步的天数。 依次选择“终结点安全性”、“Microsoft Defender for Endpoint”和“合作伙伴无响应之前的天数”。

返回到Microsoft Intune管理中心的“Microsoft Defender for Endpoint”页。

若要将 Defender for Endpoint 与 合规性策略配合使用,请在 “合规性策略评估 ”下为支持的平台配置以下选项:

- 将“连接 Android 设备”设置为“Microsoft Defender for Endpoint”设置为“开”。

- 将“连接 iOS/iPadOS 设备”设置为“Microsoft Defender for Endpoint”设置为“开”。

- 将“连接 Windows 设备”设置为“Microsoft Defender for Endpoint”设置为“开”。

当这些配置处于“开启”状态时,通过 Intune 进行管理的适用设备以及未来注册的设备都将连接到 Microsoft Defender for Endpoint 以满足合规性。 对于 iOS 设备,Defender for Endpoint 还支持以下设置,这些设置有助于在适用于 iOS 的 Microsoft Defender for Endpoint 上提供应用的漏洞评估。 有关使用以下两个设置的详细信息,请参阅 配置应用的漏洞评估。

- 为 iOS 设备启用应用同步。 设置为“开”可允许 Defender for Endpoint 从 Intune 请求 iOS 应用程序的元数据,以用于威胁分析目的。 iOS 设备必须已注册 MDM,并在设备检查期间提供更新的应用数据。

- 在个人拥有的 iOS/iPadOS 设备上发送完整的应用程序清单数据。 当 Defender for Endpoint 同步应用数据并请求应用清单列表时,此设置控制Intune与 Defender for Endpoint 共享的应用程序清单数据。 设置为“打开”时,Defender for Endpoint 可以从个人拥有的 iOS/iPadOS 设备的Intune请求应用程序列表。 此列表包括非托管应用和通过 Intune 部署的应用。 设置为“关闭”时,不会提供有关非托管应用的数据。 Intune 会共享通过 Intune 部署的应用的数据。

有关详细信息,请参阅 移动威胁防御切换选项。

若要将 Defender for Endpoint 与适用于 Android 和 iOS/iPADOS 的应用保护策略配合使用,请在应用保护策略评估下为所用平台配置以下内容:

- 将“将 Android 设备连接到 Microsoft Defender for Endpoint”设置为“开”。

- 将“连接 iOS/iPadOS 设备”设置为“Microsoft Defender for Endpoint”设置为“开”。

若要为合规性和应用保护策略评估设置集成Microsoft Defender for Endpoint,必须在 Intune 中具有“读取”和“修改”移动威胁防御权限的角色。 Intune的 Endpoint Security Manager 内置管理员角色包含这些权限。 有关 MDM 合规性策略设置和应用保护策略设置的详细信息,请参阅移动威胁防御切换选项。

选择“保存”。

集成新应用程序以Intune移动威胁防御并启用与Intune的连接时,Intune会在 Microsoft Entra ID 中创建经典条件访问策略。 集成的每个 MTD 应用(包括 Microsoft Defender for Endpoint 或任何 Microsoft 的 MTD 合作伙伴)都会新建经典条件访问策略。 可以忽略这些策略;但是,不应编辑、删除或禁用它们。

如果删除经典策略,则必须删除与负责创建经典策略Intune的连接。 删除连接后,必须重新设置。 这样做会重新创建经典策略。 系统不支持将 MTD 应用的经典策略迁移到条件访问的新策略类型。

组织应考虑与 MTD 应用的经典条件访问策略相关的以下注意事项:

- Intune MTD 使用它们来要求在 Microsoft Entra ID 中注册设备。 这样做可确保他们在与 MTD 合作伙伴通信之前具有设备 ID。 设备需要 ID 才能将状态成功报告给Intune。

- 它们对任何其他云应用或资源没有任何影响。

- 它们不同于你可以创建用于帮助管理 MTD 的条件访问策略。

- 默认情况下,它们不与组织用于评估的其他条件访问策略交互。

若要查看经典条件访问策略,请在Microsoft Entra 管理中心选择“条件访问”,然后选择“经典策略”。