了解威胁搜寻查询的创建与管理

Microsoft Sentinel 包含功能强大的查询工具,可帮助你(安全操作中心团队的成员),在 Contoso 环境中查找并隔离安全威胁和不需要的活动。

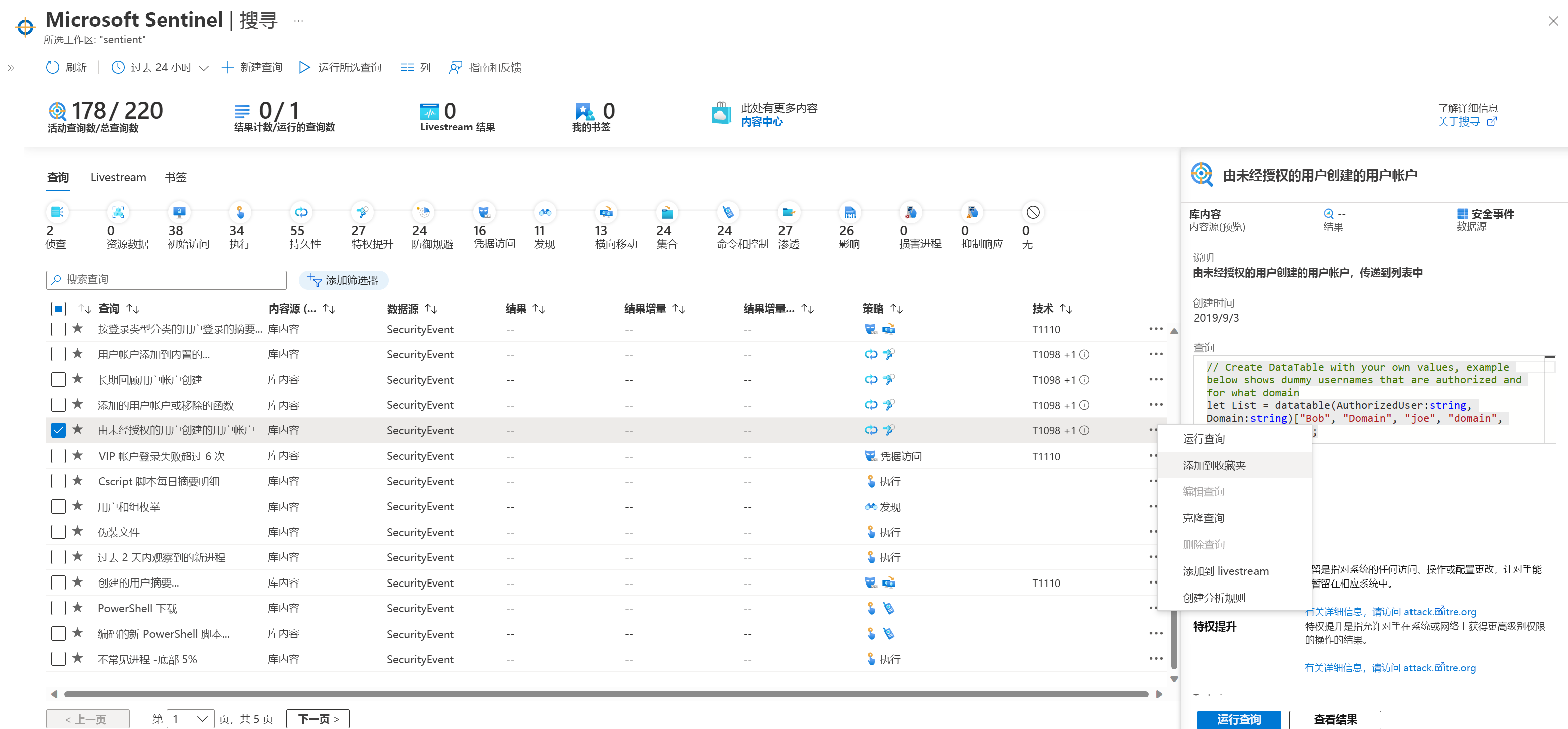

使用内置查询进行搜寻

可使用 Microsoft Sentinel 中的搜索和查询工具在整个环境中搜寻安全威胁和策略。 使用这些工具,可以在大量事件和安全数据源中进行筛选,从而确定潜在威胁或跟踪已知或预期威胁。

Microsoft Sentinel 中的“搜寻”页面内置查询,不仅可以指导你的搜寻过程,还能帮助你使用合适的搜寻路径来发现环境中的问题。 搜寻查询可以发现那些尚未引发警报但随时间推移经常发生、应给予调查的问题。

“搜寻”页面提供所有搜寻查询的列表。 可以按名称、提供程序、数据源、结果和策略对查询进行筛选和排序。 可以通过在列表中为查询选择“收藏夹”星号图标来保存查询。

提示

当某个查询被选为收藏项后,每次打开“搜寻”页面时都会自动运行该查询。

管理搜寻查询

从列表中选择查询时,查询详细信息将显示在包含有关查询的说明、代码和其他信息的新窗格中。 这些信息包括相关实体和确定的策略。 可以通过在细节窗格中选择“运行查询”以交互方式运行查询。

使用 MITRE ATT&CK 框架搜寻威胁

Microsoft Sentinel 使用 MITRE ATT&CK 框架按策略对查询进行分类和排序。 ATT&CK 是全球威胁领域中所遵循和使用的策略和技术的知识库。 可以使用 MITRE ATT&CK 在 Microsoft Sentinel 中开发和推广威胁搜寻模型和方法。 在 Microsoft Sentinel 中搜寻威胁时,可以使用 ATT&CK 框架,通过 MITRE ATT&CK 策略时间线对查询分类和运行查询。

注意

可以从“搜寻”页面上的时间线中选择单个 MITRE ATT&CK 策略。

选择任何策略后会按所选策略筛选可用查询。 以下搜寻策略来自 ATT&CK Enterprise 和 ICS(工业控制系统)矩阵:

- 侦查。 攻击者用来收集可用于规划未来操作的信息的策略。

- 资源开发。 攻击者用来建立可用于支持操作的资源的策略。 资源包括基础结构、帐户或功能。

- 初始访问。 攻击者用于进入网络的策略,其手段是利用面向公众的系统中的漏洞或配置弱点。 例如有针对性的鱼叉式网络钓鱼攻击。

- 执行。 使攻击者能在目标系统上运行代码的策略。 例如,恶意黑客可能运行 PowerShell 脚本下载更多攻击工具和/或扫描其他系统。

- 持久性。 使攻击者能持续访问目标系统的策略,甚至不受重新启动和凭据更改的影响。 持久性技术的一个示例是攻击者创建一个在特定时间或重新启动时运行其代码的计划任务。

- 权限提升。 攻击者用于在系统上获取更高级别特权的策略,例如本地管理员或 root 权限。

- 防御规避。 攻击者用于规避检测的策略。 规避策略包括在受信任的进程和文件夹内隐藏恶意代码、对入侵代码进行加密或模糊处理,或禁用安全软件。

- 凭据访问。 部署在系统和网络上的策略,用于窃取用户名和凭据以供重复使用。

- 发现。 攻击者使用该策略获取系统和网络的相关信息,目的是利用这些信息来实现策略优势。

- 横向移动。 使攻击者能够在网络中从一个系统移动到另一个系统的策略。 常见技术包括对用户进行身份验证的“哈希传递”方法以及远程桌面协议的滥用。

- 集合。 攻击者用来收集和整合实现其攻击目标所需的信息的策略。

- 命令和控制。 攻击者用于与其控制下的系统进行通信的策略。 例如,攻击者可能通过不常用的或编号较大的端口与系统进行通信以规避安全设备或代理的检测。

- 渗透。 攻击者使用该策略将攻击网络中的数据转移到完全受攻击者控制的系统或网络。

- 影响。 攻击者用于影响系统、网络和数据的可用性的策略。 此类别中的方法包括“拒绝服务攻击”和磁盘擦除或数据擦除软件。

- 影响流程控制。 对手用来操纵、禁用或破坏物理控制流程的策略。

- 抑制响应功能。 对手用来阻止你的安全、保护、质量保证和操作者干预功能对故障、危险或不安全状态做出响应的策略。

- 无。

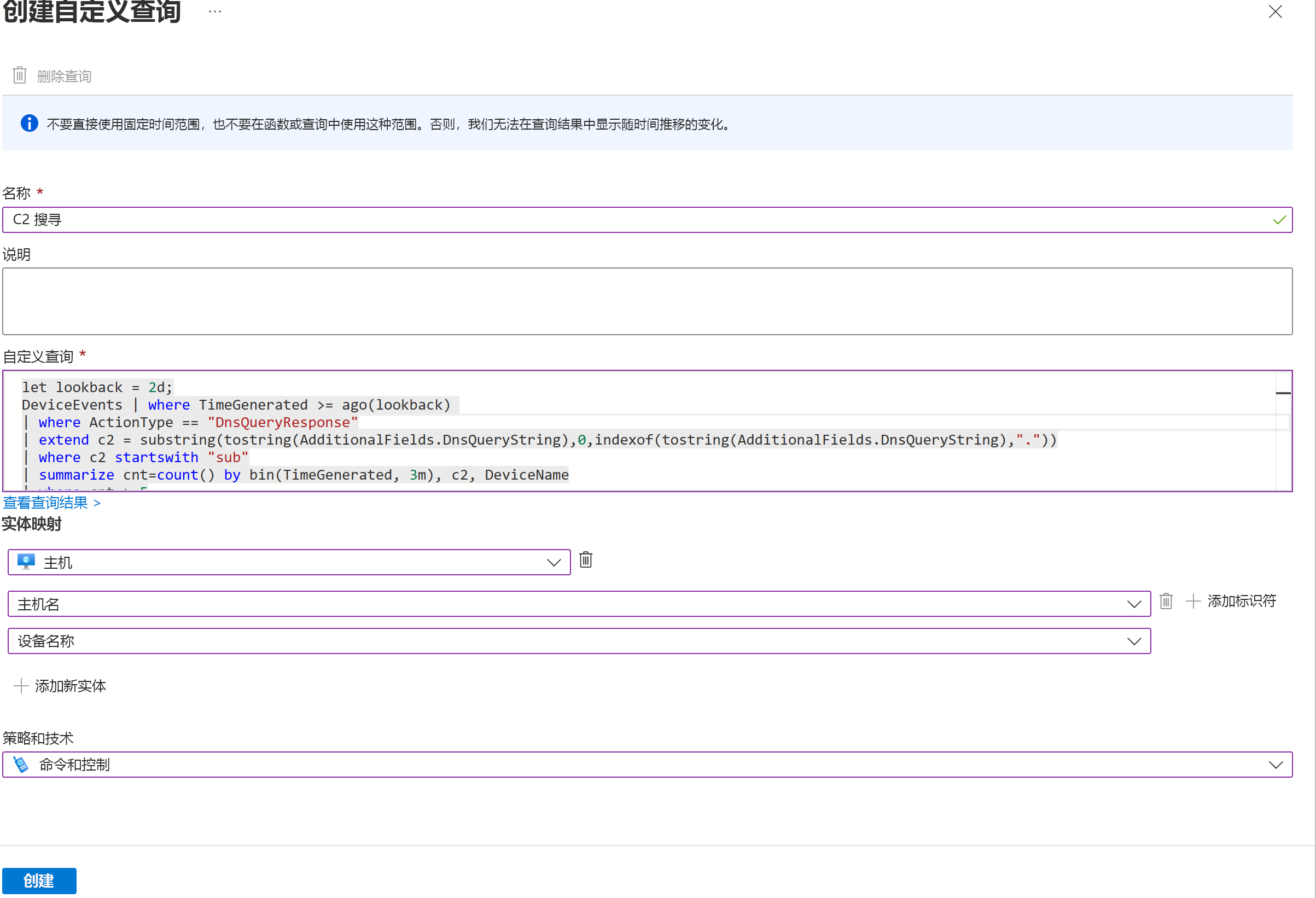

创建自定义查询以优化威胁搜寻

所有 Microsoft Sentinel 搜寻查询都使用 Log Analytics 中使用的 Kusto 查询语言 (KQL) 语法。 你可在细节窗格中修改查询,并运行新查询。 也可以将其另存为可在 Microsoft Sentinel 工作区中重复使用的新查询。

还可使用 KQL 代码创建自己的自定义查询,用于搜寻威胁。

自定义查询支持定义以下内容:

| 查询参数 | 说明 |

|---|---|

| 名称 | 提供自定义查询的名称。 |

| 说明 | 提供查询的功能说明。 |

| 自定义查询 | 你的 KQL 搜寻查询。 |

| 实体映射 | 将实体类型映射到查询结果中的列,以便用更具可操作性的信息填充查询结果。 还可使用 KQL 查询中的代码映射实体。 |

| 策略和技术 | 指定查询要公开的策略。 |

处于管理目的,自定义查询与内置查询并排列出。

浏览 GitHub 上的 Microsoft Sentinel

Microsoft Sentinel 存储库包含现成的检测、探索查询、搜寻查询、工作簿、playbook 等信息,可帮助保护环境和搜寻威胁。 Microsoft 和 Microsoft Sentinel 社区向此存储库贡献内容。

该存储库包含的文件夹中包含 Microsoft Sentinel 功能(包括搜寻查询)多个领域的相关贡献内容。 可以使用这些查询中的代码在 Microsoft Sentinel 工作区中创建自定义查询。

为以下问题选择最佳答案。