保护中心辐射型网络

Azure 提供了许多服务,让组织能够保护其云基础结构。 你的组织需要了解如何保护其新网络和其他可用的 Azure 服务。

在本单元中,你探索 Azure 平台中的安全网络,了解 Azure 防火墙的概况。 此外,你还将了解如何使用网络安全组来保护虚拟网络。

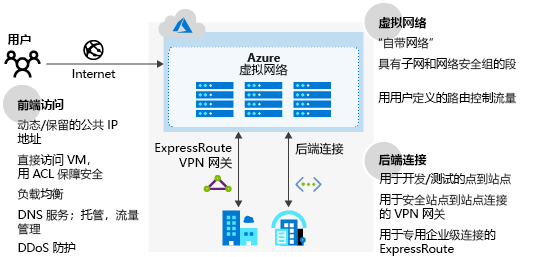

Azure 上的安全网络设计

上图显示 Azure 网络基础结构,以及能更安全地连接到本地环境、Azure 托管资源和公共 Internet 的方法。

在保护网络设计方面,有几个要考虑的功能:

- Azure 虚拟网络:通过在 Azure 中按照逻辑隔离环境以防止未经授权或恶意访问,提供基本的安全层。

- Azure DNS:域名的托管服务。 Azure DNS 是一项安全服务,用于管理和解析虚拟网络中的域名。

- Azure 应用程序网关:这是以服务形式提供应用程序传递控制器的专用虚拟设备,包括 Web 应用程序防火墙 (WAF)。

- Azure 流量管理器:用于控制 Azure 中用户流量分布的服务。

- Azure 负载均衡器:提高 Azure 应用程序的可用性和网络性能。

- 外围网络:在 Azure 虚拟网络和 Internet 之间对资产分段。

此外,请考虑将以下一些元素纳入网络体系结构,以提高网络安全性:

- 网络访问控制。 这些控制确保仅所需的用户和设备可以访问 Azure 服务。

- 网络安全组:作为筛选防火墙的数据包以控制虚拟网络流量。

- 路由控制和强制隧道:通过基础结构定义自定义路由,并确保服务无法连接到 Internet 设备。

- 通过 Azure 市场启用虚拟网络安全设备。

- 使用 Azure ExpressRoute 获取专用 WAN 链接,从而安全地将本地网络扩展到 Azure。

- Microsoft Defender for Cloud:可防范、检测和应对针对 Azure 服务的威胁。

- Azure 防火墙:作为网络安全服务。

组织有多种安全解决方案可以选择,其中许多解决方案相互补充,提供更多安全层。 你的组织应遵循 Microsoft 建议的最佳做法。 然后实现满足组织内部安全要求所需的所有功能。

用于中心辐射型拓扑的 Azure 安全性基本组件

你的目标是通过控制网络流量来确保资源不会受到未经授权的访问或攻击。 在中心辐射型模型中,需要实现几个组件:

网络安全组

拓扑中的每个子网都配置了网络安全组。 网络安全组会实现安全规则,以允许或拒绝进出拓扑中的每个资源的网络流量。

外围网络

请在中心虚拟网络的子网中配置外围网络,以用于路由外部流量。 外围网络旨在托管网络虚拟设备,以提供安全功能,如防火墙和数据包检查。 你可以通过虚拟设备路由外围网络中的出站流量。 然后对流量进行监视、保护和审核。

网络虚拟设备

网络虚拟设备 (NVA) 通过检查所有入站和出站网络流量来提供安全网络边界。 NVA 只传递满足网络安全规则的流量,实质上充当防火墙。

Azure 防火墙可以替换本文中讨论的某些组件,以控制对 Azure 网络资源的访问。 有关详细信息,请参阅“Azure 防火墙”部分。

Azure ExpressRoute

ExpressRoute 在本地资源与中心虚拟网络中的 Azure 网关子网之间创建专用的专用 WAN 链接。 在本地网络与 ExpressRoute 提供商边缘路由器之间添加网络安全设备。 此设备会限制虚拟网络中未授权流量的流动。

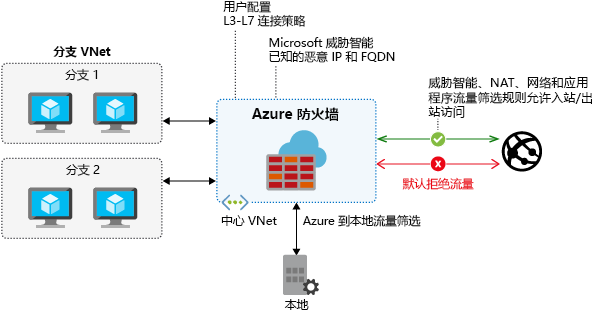

Azure 防火墙

Microsoft 管理该网络安全服务。 它通过允许集中地管理和强制实施连接策略,保护 Azure 虚拟网络及其资源。 Azure 防火墙对虚拟网络资源使用静态公共 IP 地址,允许外部防火墙识别虚拟网络流量。

Azure 防火墙是一种完全有状态的网络防火墙,用于跟踪运行状态,以及遍历它的网络连接特征。 Azure 防火墙通过强制实施策略实现对所有网络通信的集中控制。 可以跨虚拟网络、区域和 Azure 订阅强制实施这些策略。 在中心辐射型网络拓扑中,通常会在中心对 Azure 防火墙进行预配,从而完全控制网络流量。

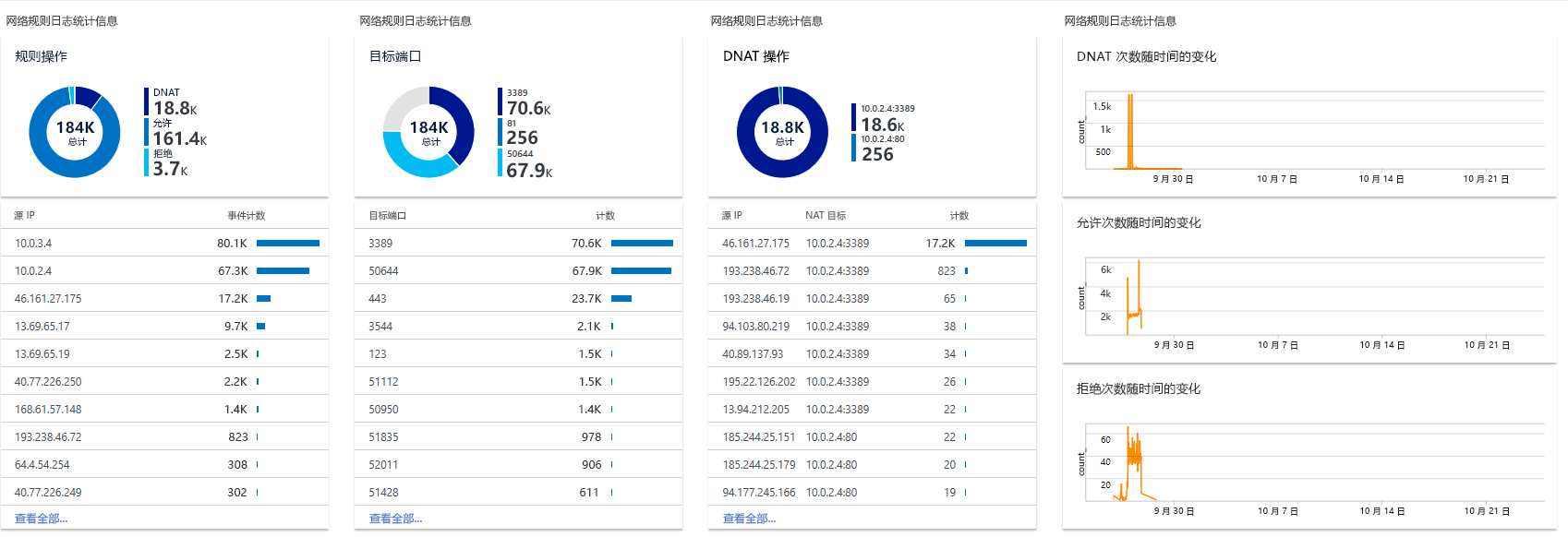

Azure 防火墙的监视包括查看防火墙和活动日志。 由于 Azure 防火墙与 Azure Monitor Logs 集成,所以能在其中查看完整的日志。 还可在 Azure 门户中查看部分日志。

这些日志可以存储在 Azure 存储帐户中、流式传输到 Azure 事件中心或发送到 Azure Monitor 日志。

使用网络安全组实现网络安全

网络安全组 (NSG) 强制实施并控制网络流量规则。 通过允许或拒绝虚拟网络中工作负载之间的通信来控制访问。 NSG 基于规则,使用五元组方法评估流量。 为了确定是允许还是拒绝流量,NSG 使用以下命令评估流量:

- 源 IP

- 源端口

- 目标 IP

- 目标端口

- 协议

定义安全规则

NSG 中的安全规则提供定义流量流控制的机制。 默认情况下,NSG 具备一组规则。 这些规则无法删除,但可以使用自定义规则来替代它们。 默认规则是:

- 允许从虚拟网络发起和结束的流量。

- 允许到 Internet 的出站流量,但阻止入站流量。

- 允许 Azure 负载均衡器探测虚拟机或角色实例的运行状况。

其他安全注意事项

控制流量在资源间的路由方式是一项很重要的安全措施。 Azure 通过提供其他服务帮助提高总体基础结构的安全性:

- 应用程序安全组:为应用程序提供中心策略和安全管理。 使用应用程序安全组,通过使用名字对象定义详细的网络安全策略。 然后可以使用零信任方法,该方法只允许指定的流。

- Azure 网络观察程序:可以了解网络日志记录和诊断信息。 使用网络观察程序可以了解 Azure 网络的运行状况和性能。

- 虚拟网络服务终结点:扩展虚拟网络专用地址空间,使其可供 Azure 服务使用。 使用这些终结点可以限制对 Azure 资源的访问。

- Azure DDoS 防护:可以缓解容量、协议和资源层攻击。