探索标识零信任

组织需要可适应混合和多云环境的复杂性的新安全模型。 支持对于云环境是必需的(包括移动工作人员),并且可保护位于任何位置的人员、设备、应用程序和数据。 零信任是核心策略。 在零信任模型中,我们不认为公司防火墙后面的所有内容都是安全的,而是假定出现了信息泄露,并将请求视为源自不受控制的网络,验证每个请求。 无论请求出自何处或者访问什么资源,零信任模型都教我们“不要信任,始终验证”。

零信任原则 - 适用于体系结构设计的指导

| 显式验证 | 使用最低特权访问 | 假定数据泄露 |

|---|---|---|

| 始终验证所有可用的数据点,包括: | 为了帮助保护数据并确保高效工作,请使用以下方式限制用户: | 最大程度减小违规行为的影响范围并通过以下方式防止横向移动: |

| 用户标识和位置 | 实时 (JIT) | 按网络、用户、设备和应用感知对访问进行分段 |

| 设备运行状况 | 足够访问 (JEA) | 验证所有端到端会话 |

| 服务或工作负载上下文 | 基于风险的自适应策略 | 将分析用于威胁检测、状况可见性和改进防御 |

| 数据分类 | 针对带外攻击途径的数据保护 | |

| 异常 |

零信任旨在适应现代工作条件的复杂性。 你的安全性包括移动工作人员。 配置可保护人员、设备、应用程序和数据。 无论活动位于何处,都会进行保护。

部署零信任解决方案

零信任方法应扩展到整个数字资产,作为集成安全性理念和端到端策略。 你需要跨六个基础元素实现零信任控制和技术。 每个元素都是信号源、强制控制平面和要防御的关键资源。

对于此内容,我们将专门关注“具有零信任的安全标识”支柱。 标识可以代表人员、服务或 IoT 设备,它们定义了零信任控制平面。 当某个标识尝试访问资源时,请使用强身份验证来验证该标识,并确保访问符合要求并且是该标识的典型行为。 遵循最低访问权限原则。

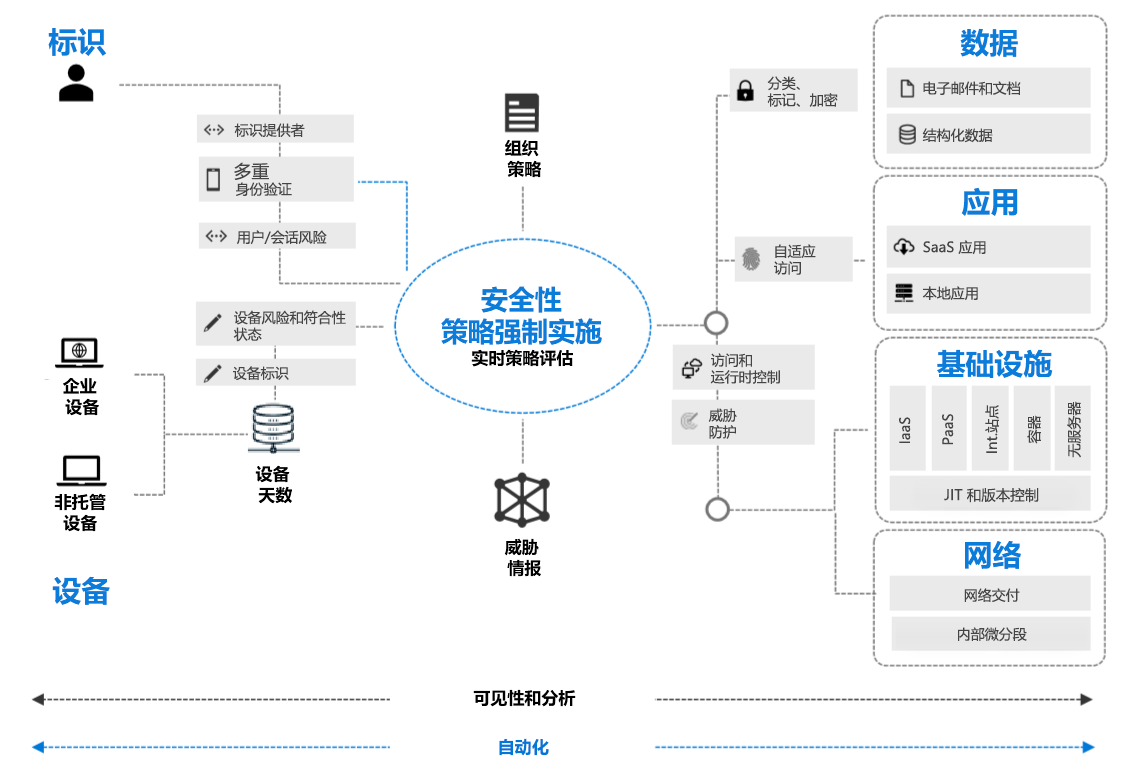

零信任体系结构

安全策略会控制所有方面。 标识用于验证标识和访问权限。 此外,该图包含向外辐射的数据、应用、网络和基础结构块。

安全策略会控制所有方面。 标识用于验证标识和访问权限。 此外,该图包含向外辐射的数据、应用、网络和基础结构块。

一组集成的解决方案和功能提供内置零信任控制,可大规模在整个组织内实现零信任安全模型。 在零信任策略的核心,你需要一个策略引擎,以便在关键检查点(对网络、应用和数据的访问)处为受信任用户做出动态访问决策。 标识和访问管理以及终结点管理解决方案使组织能够显式验证用户和设备。 验证通过丰富的信号(例如设备运行状况和登录风险)来完成。 查看信号使系统可以基于访问策略做出明智的决策。

信息保护和云安全解决方案可帮助在整个环境中实时地强制实施决策和保护资源。 网络解决方案可帮助使用实时威胁防护在整个网络和基础结构中检测并响应威胁。

最后,集成的安全信息和事件管理 (SIEM) 以及扩展的检测和响应 (XDR) 解决方案可提供真正的端到端威胁防护、检测和响应。 Microsoft SIEM + XDR 可共同使组织可以了解所有资源中的威胁,将信号拼结在一起以告知最重要的内容,并让你能够通过集成修正功能快速响应。 智能安全方法可帮助确保只有合适的人员在整个组织中获得适当的访问权限级别,从而提高安全性和最终用户工作效率。