介绍标识布局

在查看其他标识概念之前,请务必了解标识布局。 Microsoft 在设计产品和解决方案时如何考虑标识? 标识的基本生命周期。

| 1) 零信任 |

|---|

| 2) 标识 | 3) 操作 |

|---|---|

| 企业对企业 (B2B) | 身份验证 - 证明 - 身份验证 |

| 企业对消费者 (B2C) | 授权 - 获取 - 授权 |

| 可验证凭据 | 管理 - 配置 |

| (分散式提供者) | 审核 - 报告 |

| 4) 使用情况 | 5) 维护 |

|---|---|

| 访问应用程序和数据 | 保护 - 检测 - 响应 |

| 安全 - 加密 | |

| 美元 - 许可证 |

首先,你有始终以零信任为前提进行思考和设计的指导思想。 不要仅因为用户之前拥有访问权限而向其授予对数据和应用程序的访问权限。 始终需要确认。

其次,你拥有为用户和应用程序提供经过验证的帐户的系统。 标识服务来自 Microsoft Entra ID、企业对企业联合、企业对客户以及分散式标识提供者。

第三,你提供特定的操作标识,并使系统保持运行。 用户和应用程序可以进行身份验证和授权以获取对系统的访问权限。 管理员需要通过适当的治理来监视和维护标识系统。

第四,你可以在验证凭据后执行许多操作。 使用应用程序和数据,同时利用其他基于标识的服务。

第五,也是最后一点,你需要始终保持系统处于最新状态。

从经典标识到零信任标识

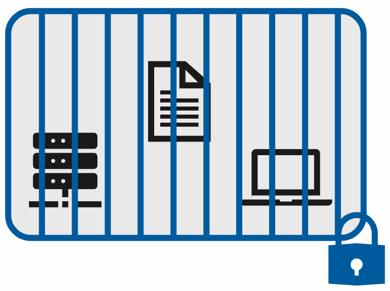

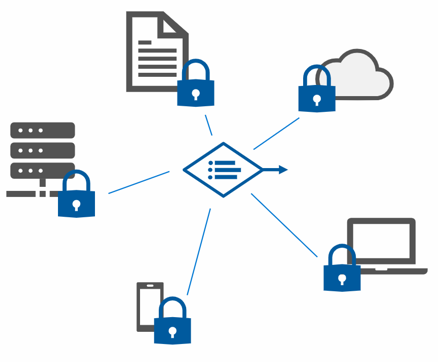

从历史上看,标识将所有资产都置于防火墙之后。 提交用户名和密码以通过大门,你就可以完全访问所有内容。 在现代世界中,随着大量网络攻击的出现,仅仅保护网络是行不通的。 一个丢失或被盗的凭据加上不良行为者,就可以访问所有内容。 利用零信任,可以使用策略保护任何位置的资产。

| 经典标识 | 零信任标识 |

|---|---|

|

|

| 将一切限制在安全网络中 | 使用中心策略保护任何位置的资产 |

本模块的其余部分将更详细地介绍这些主题。