了解访问管理

对于使用云的任何组织而言,云资源的访问管理是一项关键功能。 基于角色的访问控制 (RBAC) 可帮助你管理谁有权访问 Azure 资源、他们可以对这些资源执行哪些操作以及他们有权访问哪些区域。 RBAC 是在 Azure 资源管理器基础上构建的授权系统,针对 Azure 资源提供精细的访问权限管理。

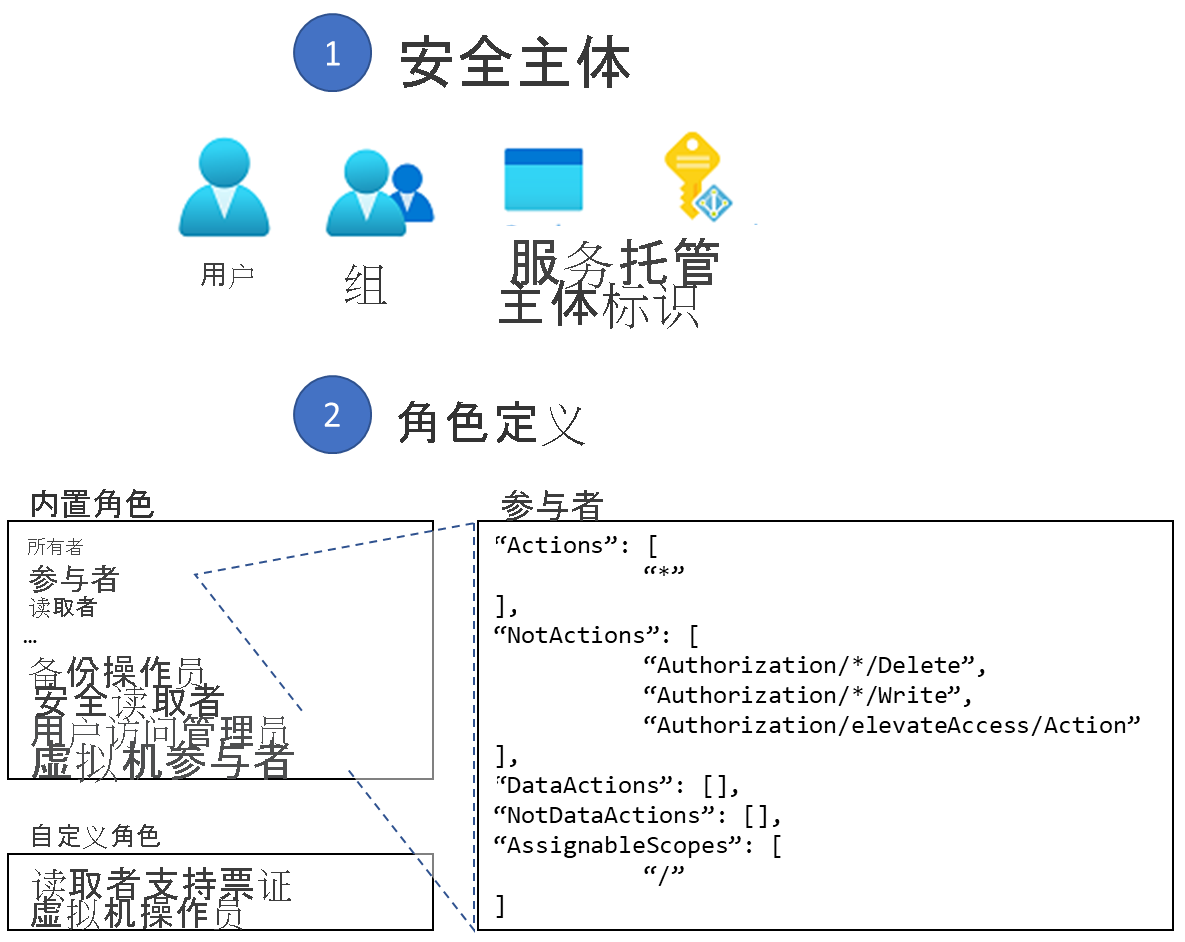

使用 RBAC 控制资源访问权限的方式是创建角色分配。 这是一个需要理解的重要概念 — 它涉及到如何强制实施权限。 角色分配包含三个要素:安全主体、角色订阅和范围。

安全主体:安全主体是一个对象,用于表示请求访问 Azure 资源的用户、组、服务主体或托管标识。

- 用户:在 Microsoft Entra ID 中具有配置文件的个体。

- 组:在 Microsoft Entra ID 中创建的一组用户。

- 服务主体:应用程序或服务用来访问特定 Azure 资源的安全标识。 可将服务主体视为应用程序的用户标识(用户名和密码或证书)。

- 托管标识:在 Microsoft Entra ID 中由 Azure 自动管理的标识。 在开发云应用程序时,通常使用托管标识来管理用于向 Azure 服务进行身份验证的凭据。 例如,可以将托管标识分配给 Azure 虚拟机,以允许在该虚拟机中运行的软件访问其他 Azure 资源。

角色定义 - 角色定义是权限的集合。 它有时称为角色。 角色定义列出可以执行的操作,例如读取、写入和删除。 角色可以是高级别的(例如所有者),也可以是特定的(例如虚拟机读取者)。 Azure 包含多个可用的内置角色。 下面列出了四个基本的内置角色。 前三个角色适用于所有资源类型。

所有者:拥有对所有资源的完全访问权限,包括将访问权限委派给其他用户的权限。

参与者:可以创建和管理所有类型的 Azure 资源,但无法将访问权限授予其他用户。

读者:可以查看现有的 Azure 资源。

用户访问管理员:可管理用户对 Azure 资源的访问权限。

剩余的内置角色允许管理特定的 Azure 资源。 例如,虚拟机参与者角色允许用户创建和管理虚拟机。 如果内置角色不能满足组织的特定需求,则可以为 Azure 资源创建你自己的自定义角色。

范围:范围是访问权限适用于的资源集。 分配角色时,可以通过定义范围来进一步限制允许的操作。 在 Azure 中,可在多个级别指定范围:管理组、订阅、资源组或资源。 范围采用父子关系结构。