介绍密码保护和管理功能

密码保护是 Microsoft Entra ID 的一项功能,它可以降低用户设置弱密码的风险。 Microsoft Entra 密码保护可以检测并阻止已知的弱密码及其变体,还可以阻止特定于你的组织的其他弱词。

使用 Microsoft Entra 密码保护时,默认的全局受禁密码列表会自动应用于 Microsoft Entra 租户中的所有用户。 为了满足业务和安全需求,你可以在自定义的禁止密码列表中定义条目。 当用户更改或重置密码时,系统会检查这些列表以强制使用强密码。

应使用额外的功能(例如多重身份验证),而不仅仅依赖于 Microsoft Entra 密码保护强制实施的强密码。

全局禁止密码列表

Microsoft 会自动更新并强制执行具有已知弱密码的全球禁用密码列表。 此列表由 Microsoft Entra ID 保护团队维护,他们会分析安全遥测数据来查找弱密码或已泄露的密码。 可能被阻止的密码示例包括 P@$$w0rd 或 Passw0rd1 以及所有变体。

变体是使用一种算法创建的,该算法可将文本大小写和字母转为数字,例如将 “1”转为“l”。 Password1 的变体可能包括 Passw0rd1、Pass0rd1 和其他形式。 然后检查这些密码并将其添加到全局受禁密码列表中。 全局受禁密码列表会自动应用于 Microsoft Entra 租户中的所有用户,并且无法禁用。

如果 Microsoft Entra 用户尝试将密码设置为这些弱密码之一,则会收到要求他们选择更安全密码的通知。 全球禁用列表来源于现实世界的真实密码喷洒攻击。 此方法提高了整体安全性和有效性,密码验证算法也使用了智能模糊匹配技术,用于查找与某个模式大致匹配的字符串。 Microsoft Entra 密码保护能够有效地检测和阻止在企业中使用数百万个最常见的弱密码。

自定义禁用密码列表

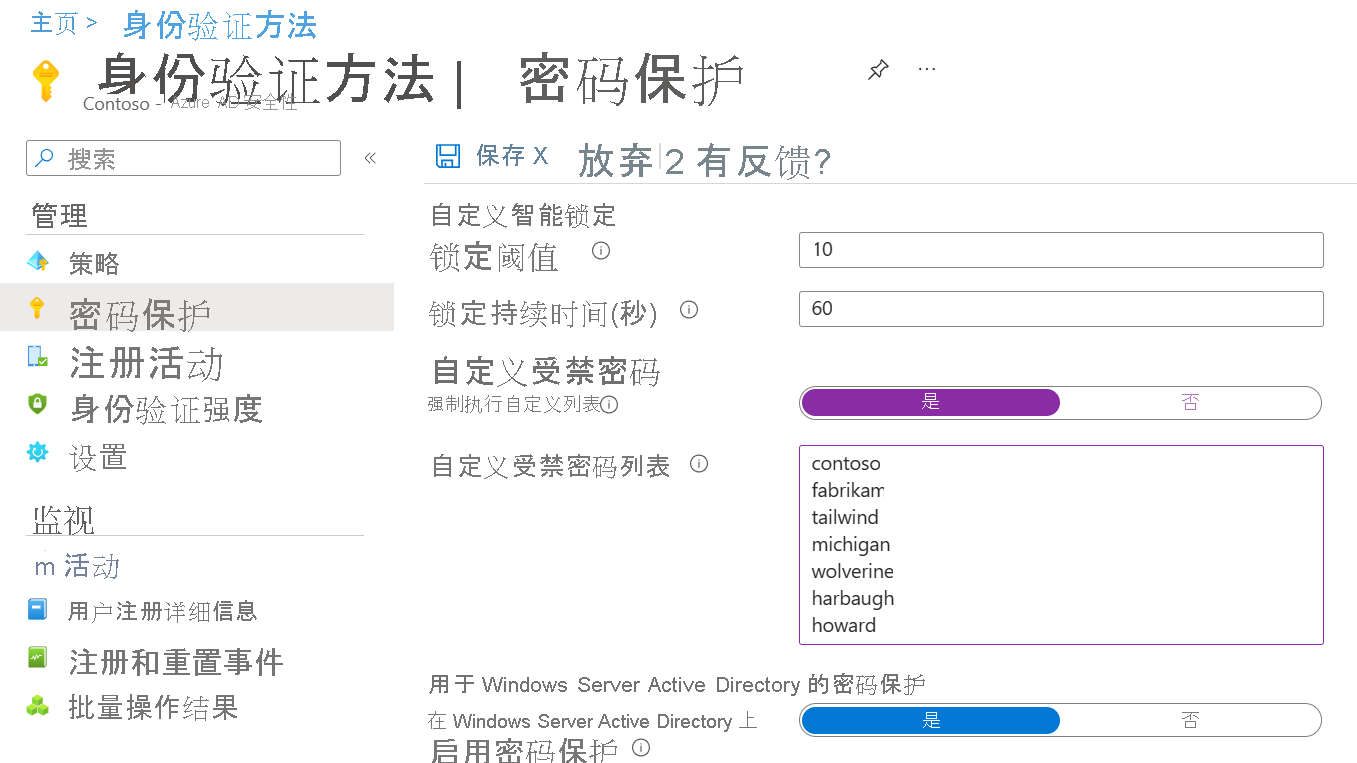

管理员还可以创建自定义的禁用密码列表,以支持特定的业务安全需求。 自定义禁用密码列表禁止使用组织名称和位置名称等密码。 添加到“自定义禁用密码”列表中的密码应专注于组织特定的术语,例如:

- 品牌名称

- 产品名称

- 地点,例如公司总部

- 公司特定的内部字词

- 具有特定公司含义的缩写

自定义禁用密码列表与全球禁用密码列表组合在一起,可以阻止所有密码的变体。

禁用密码列表是 Microsoft Entra ID P1 或 P2S 许可的一项功能。

防止密码喷洒

Microsoft Entra 密码保护可帮助你抵御密码喷射攻击。 大多数密码喷洒攻击仅针对企业中的每个帐户提交一些已知的最弱密码。 此方法可以让攻击者快速搜索容易受到攻击的帐户,并避免潜在的检测阈值。

Microsoft Entra 密码保护可以有效地阻止可能在密码喷洒攻击中使用的所有已知弱密码。 此保护基于来自 Microsoft Entra ID 的实际安全遥测数据,这些数据用于生成全局受禁密码列表。

混合安全

为实现混合安全性,管理员可以将 Microsoft Entra 密码保护集成在本地 Active Directory 环境中。 在本地环境中安装的组件会接收 Microsoft Entra 的全局受禁密码列表和自定义密码保护策略。 然后,域控制器会使用它们来处理密码更改事件。 这种混合方法可确保用户在任何位置更改密码时,系统均会应用 Microsoft Entra 密码保护。

虽然密码保护能够提高密码的强度,但仍应使用最佳做法功能,例如多重身份验证。 单独的密码(即使是强密码)不如多个安全层安全。