描述身份验证方法

标识平台的主要功能之一就是在用户登录到设备、应用程序或服务时,对凭据进行验证或身份验证 。 Microsoft Entra ID 提供了不同的身份验证方法。

密码

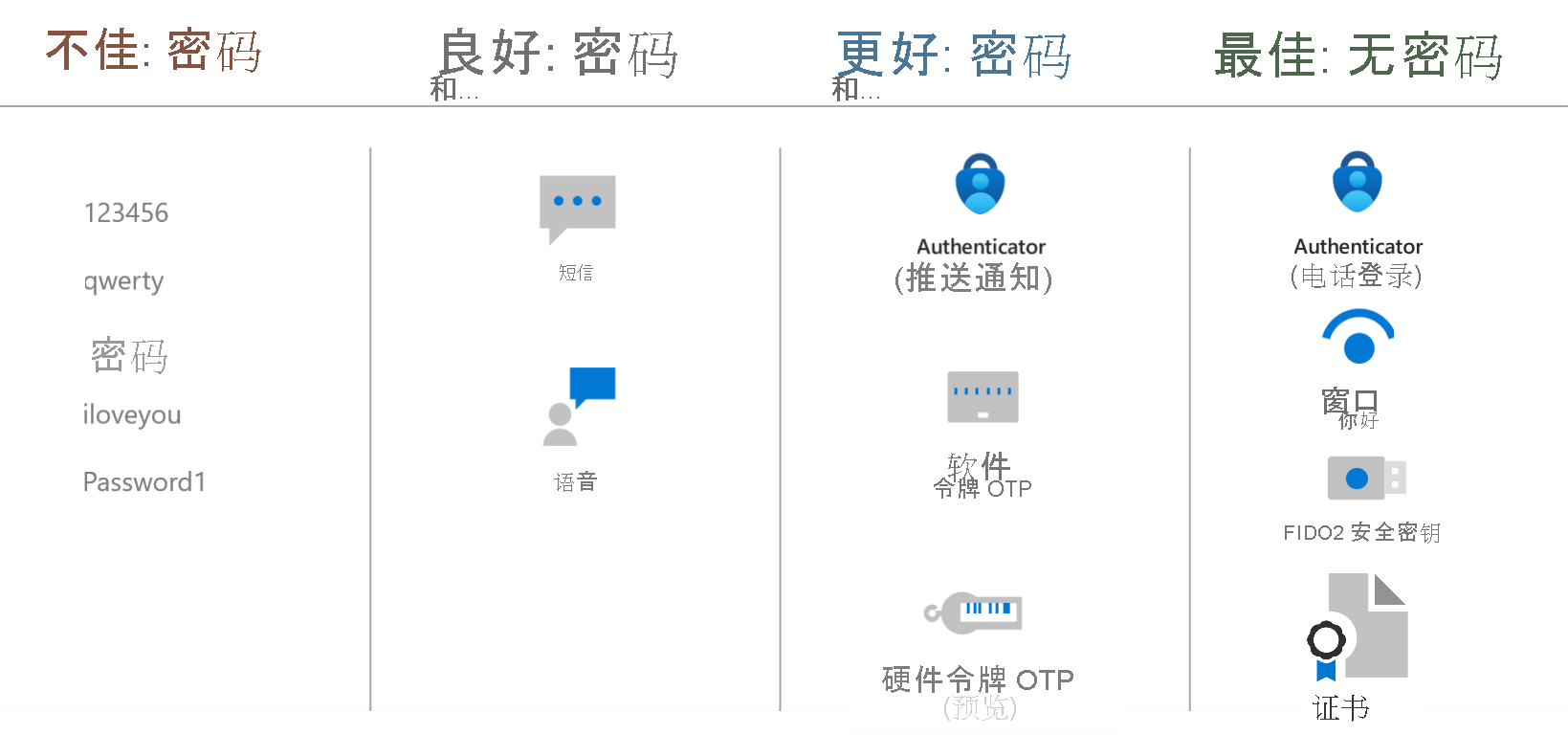

密码是最常见的身份验证形式,但它们有许多问题,尤其是在仅使用一种身份验证形式的单因素身份验证中使用时。 如果密码很容易记住,黑客就能轻松破解。 不易受到黑客攻击的强密码很难记住,并且忘记此类密码时会影响用户工作效率。

可使用 Microsoft Entra ID 中更安全的身份验证方法来补充或替换密码验证。

电话

Microsoft Entra ID 支持两种基于电话的身份验证选项。

基于短信的身份验证。 在移动设备文本消息传递中使用的短消息服务 (SMS) 可以作为一种主要的身份验证形式。 使用基于短信的登录,用户无需知道用户名和密码即可访问应用程序和服务。 用户的验证方式改为:输入其注册的手机号码,收到带有验证码的短信,并在登录界面中输入该验证码。

用户还可选择通过移动电话上的短信验证其身份,作为自助式密码重置 (SSPR) 或 Microsoft Entra 多重身份验证过程中的辅助身份验证形式。 例如,用户可以使用短信验证来对密码验证进行补充。 将一条包含验证码的短信发送到手机号码。 若要完成登录过程,需要在登录界面中输入提供的验证码。

语音呼叫验证。 在自助式密码重置 (SSPR) 或 Microsoft Entra 多重身份验证过程中,用户还可将语音呼叫作为辅助身份验证形式来验证自己的身份。 如果使用电话呼叫验证方法,用户注册的电话号码会接收到一个自动语音呼叫。 为了完成登录过程,系统会提示用户在其键盘上按 # 键。 Microsoft Entra ID 不支持将语音呼叫作为主要身份验证形式。

OATH

OATH(开放身份验证)是一个开放标准,它指定如何生成基于时间的一次性密码 (TOTP) 代码。 一次性密码代码可用于对用户进行身份验证。 OATH TOTP 是通过使用软件或硬件生成代码来实现的。

通常应用的是软件 OATH 令牌。 Microsoft Entra ID 生成密钥或种子,密钥或种子会被输入应用中,并用于生成每个 OTP。

公共预览版中支持的 OATH TOTP 硬件令牌是小型硬件设备,规格类似于钥匙扣,每 30 或 60 秒刷新一次验证码。 OATH TOTP 硬件令牌通常附带一个在令牌中经过预编程的密钥或种子。 这些密钥和其他特定于每个令牌的信息必须输入到 Microsoft Entra ID,然后激活供最终用户使用。

在 Microsoft Entra ID 中,仅支持在自助式密码重置 (SSPR) 或 Microsoft Entra 多重身份验证过程中将 OATH 软件和硬件令牌用作辅助身份验证形式来验证身份。

无密码身份验证

许多组织的最终目标是在登录事件中杜绝密码的使用。 当用户通过无密码方法登录时,使用 Windows Hello 企业版的生物识别或 FIDO2 安全密钥等方法来提供凭据。 攻击者无法轻松地复制这些身份验证方法。

可以通过 Microsoft Entra ID 使用无密码方法进行本机身份验证,简化用户的登录体验并降低受到攻击的风险。

以下视频介绍密码存在的问题,以及无密码身份验证为何如此重要。

Windows Hello 企业版

Windows Hello 企业版将移动设备上的密码替换成了安全性强的双因素身份验证。 双因素身份验证方法包含密钥或设备绑定证书与用户知晓的内容 (PIN) 或证明用户身份的内容(生物特征)的组合。 PIN 条目和生物识别手势均会触发系统使用私钥以加密方式签名发送给标识提供商的数据。 标识提供者验证用户的身份并对用户进行身份验证。

Windows Hello 企业版有助于防止凭据被盗,因为攻击者必须同时拥有设备和生物识别信息或 PIN,这样就很难在员工不知情的情况下获取访问权限。

作为无密码身份验证方法,Windows Hello 企业版充当身份验证的主要形式。 此外,Windows Hello 企业版可用作辅助形式的身份验证,用于在多重身份验证过程中验证身份。

FIDO2

线上快速身份验证 (FIDO) 是无密码身份验证的开放式标准。 通过 FIDO,用户和组织可以利用该标准使用外部安全密钥或内置于设备的平台密钥登录到其资源,而无需使用用户名或密码。

FIDO2 是采用了 Web 身份验证 (WebAuthn) 标准的最新标准,且受 Microsoft Entra ID 支持。 FIDO2 安全密钥是无法钓鱼的基于标准的无密码身份验证方法,可采用任何外形规格。 这些 FIDO2 安全密钥通常是 USB 设备,也可能是用于短距离无线数据传输的蓝牙或基于近场通信 (NFC) 的设备。 使用处理身份验证的硬件设备,由于不使用可能被公开或猜到的密码,帐户的安全性会提高。

使用 FIDO2 安全密钥时,用户可登录到 Microsoft Entra ID 或混合加入 Microsoft Entra 的 Windows 10 设备,并可单一登录到他们的云和本地资源。 用户还可以登录到受支持的浏览器。 对于安全敏感的企业而言,或者如果企业有些员工不愿意或有些场景无法使用其手机作为第二种验证方法,FIDO2 安全密钥是一个不错的选择。

作为无密码身份验证方法,FIDO2 充当身份验证的主要形式。 此外,FIDO2 可用作辅助形式的身份验证,用于在多重身份验证过程中验证身份。

Microsoft Authenticator 应用

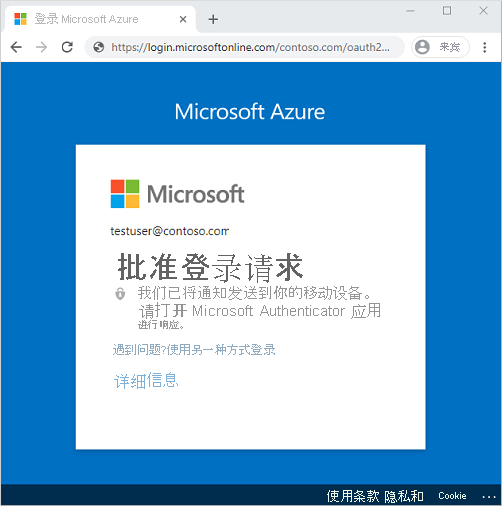

作为无密码身份验证方法,Microsoft Authenticator 应用可用作身份验证的主要形式,用于登录到任何 Microsoft Entra 帐户,或作为自助式密码重置 (SSPR) 过程或 Microsoft Entra 多重身份验证事件中的附加验证选项。

若要使用 Microsoft Authenticator,用户必须从 Microsoft 应用商店下载手机应用并注册自己的帐户。 Microsoft Authenticator 应用面向 Android 和 iOS 提供。

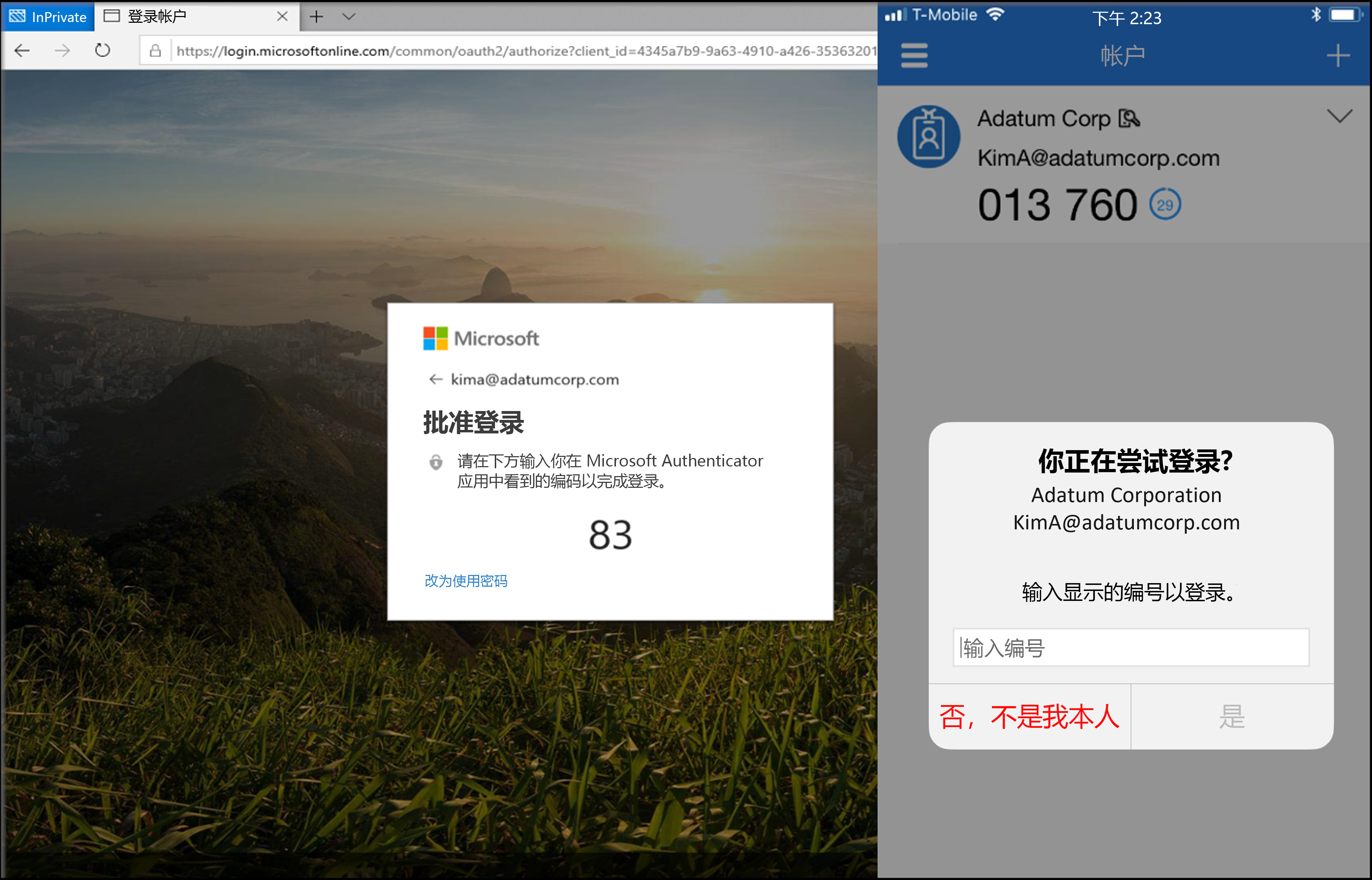

采用无密码登录,Authenticator 应用可将任何 iOS 或 Android 手机变成安全性强的无密码凭据。 要登录到 Microsoft Entra 帐户,用户需要输入其用户名,将屏幕上显示的号码与手机上的号码匹配,然后使用其生物识别信息或 PIN 进行确认。

如果用户选择 Authenticator 作为附加身份验证方法来验证自己的身份,系统会向手机或平板电脑推送一条通知。 如果收到合理的通知,用户可以选择“批准”,否则可以选择“拒绝”。

Authenticator 应用还可用作生成 OATH 验证码所需的软件令牌。 输入用户名和密码后,在登录界面中输入 Authenticator 应用提供的代码。 OATH 验证码为 SSPR 或 MFA 提供了另一种形式的身份验证。

基于证书的身份验证

通过 Microsoft Entra 标识基于证书的身份验证 (CBA),客户能够允许或要求用户使用 X.509 证书来依据其 Microsoft Entra 标识对应用程序和浏览器登录直接进行身份验证。 CBA 仅支持作为无密码身份验证的主要形式。

X.509 证书是公钥基础结构 (PKI) 的一部分,是将标识(个人、组织、网站)绑定到其公钥的数字签名文档。 有关详细信息,请参阅描述加密的概念。

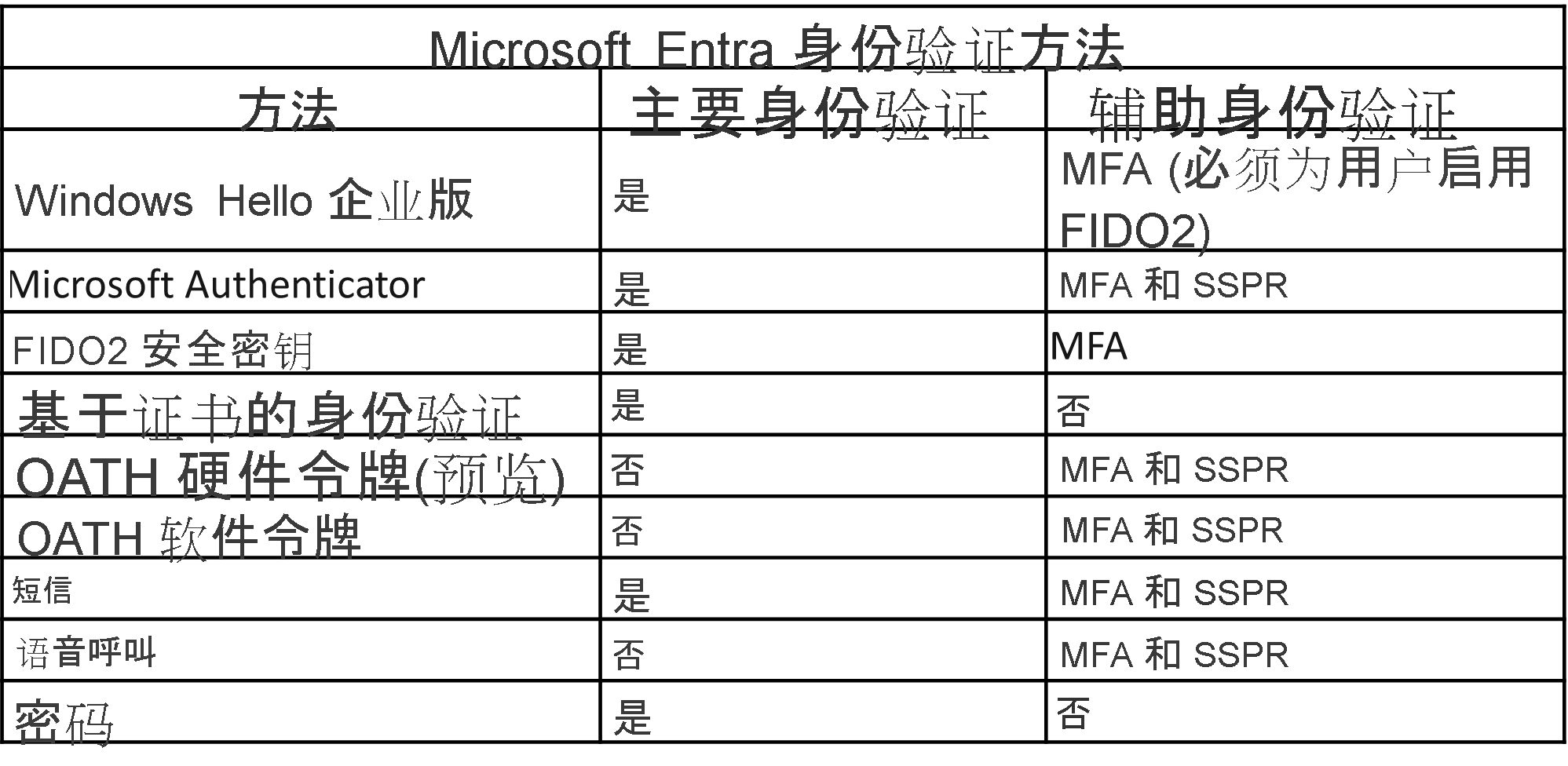

主要身份验证和辅助身份验证

登录应用程序或设备时,某些身份验证方法可用作主要因素。 其他身份验证方法仅在使用 Microsoft Entra 多重身份验证或 SSPR 时用作次要因素。 虽然在描述每种身份验证方法的文本中引用了该信息,但下表总结了在登录事件期间何时可使用身份验证方法。