介绍 Microsoft Entra 角色和基于角色的访问控制 (RBAC)

Microsoft Entra 角色控制着管理 Microsoft Entra 资源所需的权限。 例如,允许创建用户帐户或查看计费信息。 Microsoft Entra ID 支持内置角色和自定义角色。

使用角色来管理访问称为“基于角色的访问控制 (RBAC)”。 Microsoft Entra 内置角色和自定义角色是 RBAC 的一种形式,因为 Microsoft Entra 角色控制对 Microsoft Entra 资源的访问。 这称为 Microsoft Entra RBAC。

内置角色

Microsoft Entra ID 包含许多内置角色,这些角色具有一组固定的权限。 一些最常见的内置角色包括:

- 全局管理员:具有此角色的用户有权访问 Microsoft Entra 中的所有管理功能。 Microsoft Entra 租户的注册者将自动成为全局管理员。

- 用户管理员:拥有此角色的用户可以创建和管理用户和组的各个方面。 此角色还包括管理支持票证和监视服务运行状况的能力。

- 计费管理员:拥有此角色的用户可以进行购买、管理订阅和支持票证,并监视服务运行状况。

所有内置角色都是为特定任务预先配置的权限包。 无法修改内置角色中包含的一组固定权限。

自定义角色

虽然在 Microsoft Entra 中有许多内置管理员角色,但自定义角色在授予访问权限时提供了灵活性。 自定义角色定义是从预设列表选择的权限集合。 权限列表中可供选择的权限与内置角色使用的权限相同。 区别在于,你可以选择要包含在自定义角色中的权限。

使用自定义 Microsoft Entra 角色授予权限是一个两步过程。 第一步涉及创建自定义角色定义,其中包含从预设列表添加的权限集合。 创建自定义角色定义后,第二步是通过创建角色分配将该角色分配给用户或组。

角色分配在指定范围内向用户授予角色定义中的权限。 范围定义角色成员有权访问的 Microsoft Entra ID 资源集。 自定义角色可以在组织范围内分配,这意味着角色成员拥有对所有资源的角色权限。 还可以在对象范围分配自定义角色。 对象范围的示例是单个应用程序。 同一个角色可以分配给组织中所有应用程序的某个用户,然后分配给另一个用户,但范围仅限 Contoso Expense Reports 应用。

自定义角色需要 Microsoft Entra ID P1 或 P2 许可证。

仅授予用户所需的访问权限

最佳做法是授予用户完成工作的最小特权,这也是更安全的做法。 也就是说,如果有人主要管理用户,那么你应分配用户管理员角色,而不是全局管理员。 通过分配最小特权,可以限制被入侵的帐户可能造成的损害。

Microsoft Entra 角色的类别

Microsoft Entra ID 是订阅任何 Microsoft Online 商业产品/服务(例如 Microsoft 365 和 Azure)时可以使用的服务。

可用的 Microsoft 365 服务包括 Microsoft Entra ID、Exchange、SharePoint、Microsoft Defender、Teams、Intune 等。

随着时间的推移,某些 Microsoft 365 服务(例如 Exchange 和 Intune)已发展出自己的基于角色的访问控制系统 (RBAC),例如,Microsoft Entra 服务使用 Microsoft Entra 角色来控制对 Microsoft Entra 资源的访问。 Teams 和 SharePoint 等其他服务没有单独的基于角色的访问控制系统,而是使用 Microsoft Entra 角色进行管理访问。

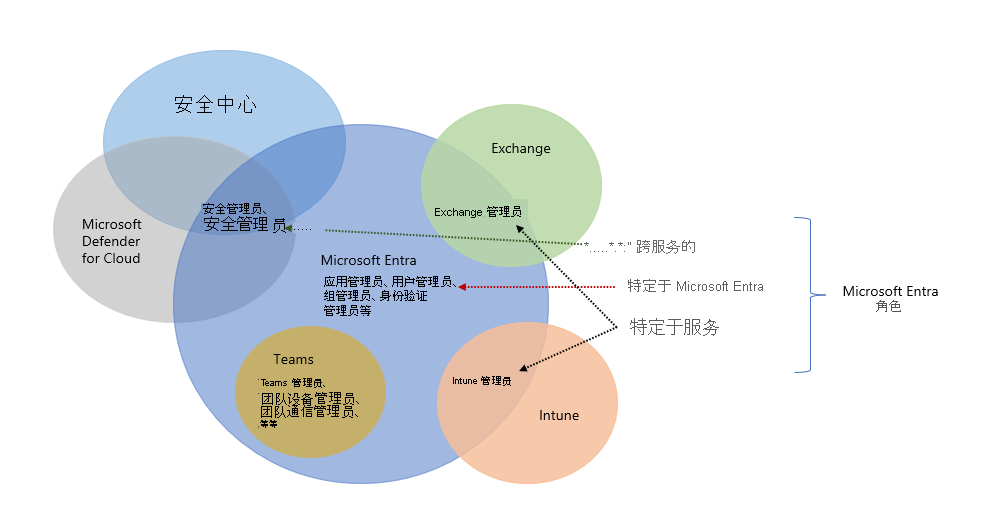

为了方便管理 Microsoft 365 服务中的标识,Microsoft Entra ID 添加了一些特定于服务的内置角色,其中每个角色都授予了对 Microsoft 365 服务的管理访问权限。 这意味着 Microsoft Entra 内置角色的使用位置有所不同。 有三大类。

Microsoft Entra 特定角色:这些角色仅授予管理 Microsoft Entra 中的资源的权限。 例如,用户管理员、应用程序管理员、组管理员都授予管理 Microsoft Entra ID 中资源所需的权限。

特定于服务的角色:对于主要的 Microsoft 365 服务,Microsoft Entra ID 包含特定于服务的内置角色,这些角色授予管理服务中功能的权限。 例如,Microsoft Entra ID 包含适用于 Exchange 管理员、Intune 管理员、SharePoint 管理员和 Teams 管理员角色的内置角色,这些角色可以管理相应服务的功能。

跨服务角色:Microsoft Entra ID 中存在一些跨服务的角色。 例如,Microsoft Entra ID 具有安全管理员等与安全相关的角色,这些角色可在 Microsoft 365 内授予跨多个安全服务的访问权限。 同样,合规性管理员角色可授予访问权限来管理 Microsoft 365 合规中心、Exchange 等服务中与合规性相关的设置。

Microsoft Entra RBAC 与 Azure RBAC 的差别

如前所述,Microsoft Entra 内置角色和自定义角色是 RBAC 的一种形式,因为这些角色控制对 Microsoft Entra 资源的访问。 这称为 Microsoft Entra RBAC。 如同 Microsoft Entra 角色可以控制对 Microsoft Entra 资源的访问一样,Azure 角色可以控制对 Azure 资源的访问。 这称为 Azure RBAC。 尽管 RBAC 的概念同时适用于 Microsoft Entra RBAC 和 Azure RBAC,但它们控制的内容不同。

- Microsoft Entra RBAC - Microsoft Entra 角色控制对用户、组和应用程序等 Microsoft Entra 资源的访问。

- Azure RBAC - Azure 角色使用 Azure 资源管理控制对 Azure 资源(例如虚拟机或存储)的访问。

数据存储不同,即角色定义和角色分配存储的位置不同。 同样,用于访问检查的策略决策点不同。