介绍 Microsoft Entra 中的全球安全访问

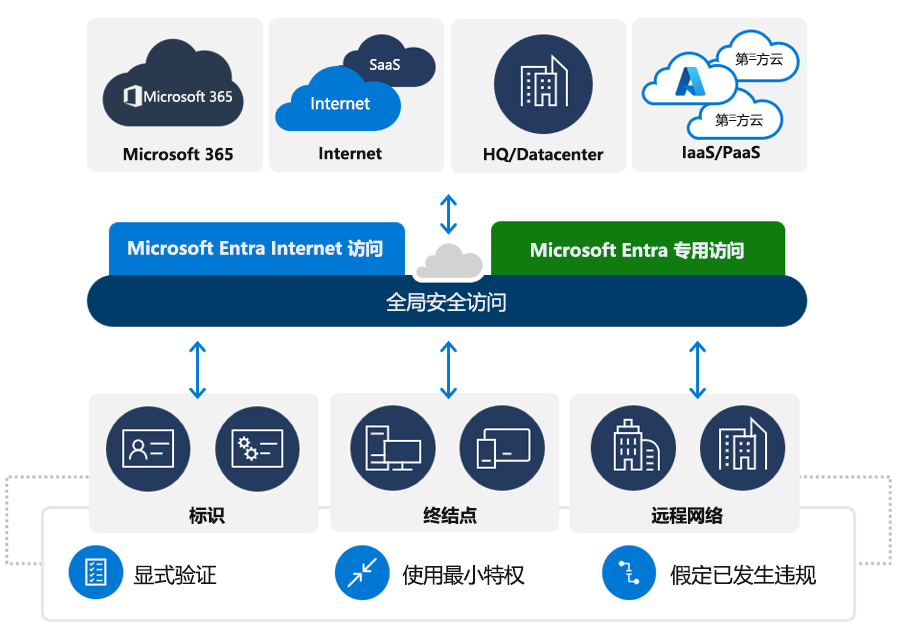

Microsoft Entra 现在在 Microsoft 全球安全访问的标题下提供了一组新产品。 全球安全访问是 Microsoft Entra Internet 访问和 Microsoft Entra 专用访问使用的统一术语。

Microsoft Entra Internet 访问可保护对服务型软件 (SaaS) 应用程序(包括 Microsoft 服务和公共 Internet 应用)的访问,同时保护用户、设备和数据免受 Internet 威胁。

通过 Microsoft Entra 专用访问,用户无论是在办公室还是远程工作,都能安全访问专用的公司资源。

Microsoft Entra Internet 访问和 Microsoft Entra 专用访问是一种整合了零信任网络、标识和终结点访问控制的解决方案,使你可以从任意位置、设备或标识安全访问任何应用或资源。 这种类型的解决方案表示名为安全服务边缘 (SSE) 的新网络安全类别。

SSE 可帮助应对安全挑战,例如:

- 需要降低通过遭入侵 VPN 隧道进行横向移动的风险。

- 需要围绕基于 Internet 的资产设置外围。

- 需要改进远程办公室位置(例如分支机构)的服务。

Microsoft 安全服务边缘解决方案全球安全访问为基于 Internet 的资源和私有云或本地基础结构中运行的资源提供高级保护,以帮助应对安全挑战。

该解决方案采用全球安全访问客户端,使组织能够控制最终用户计算设备上的网络流量。 组织可以通过 Microsoft Entra Internet 访问和 Microsoft Entra 专用访问路由特定流量配置文件。 此方法中的路由流量允许通过与实时评估的条件访问策略和风险的深度集成来实现更多控制,从而跨标识、设备、位置和应用程序保护任何应用或资源。

Microsoft Entra 专用访问

VPN 解决方案通常用作控制企业网络访问的主要方法。 一旦建立了专用网络连接,网络的“前门”就被打开了,除此之外,用户和设备也经常被过度授予权限。 这大大增加了组织的受攻击面。

可以部署 Microsoft Entra 专用访问来阻止横向攻击移动、减少过度访问并替换旧版 VPN。 使用该服务,用户无论是在办公室还是远程工作,都能安全访问专用的公司资源。

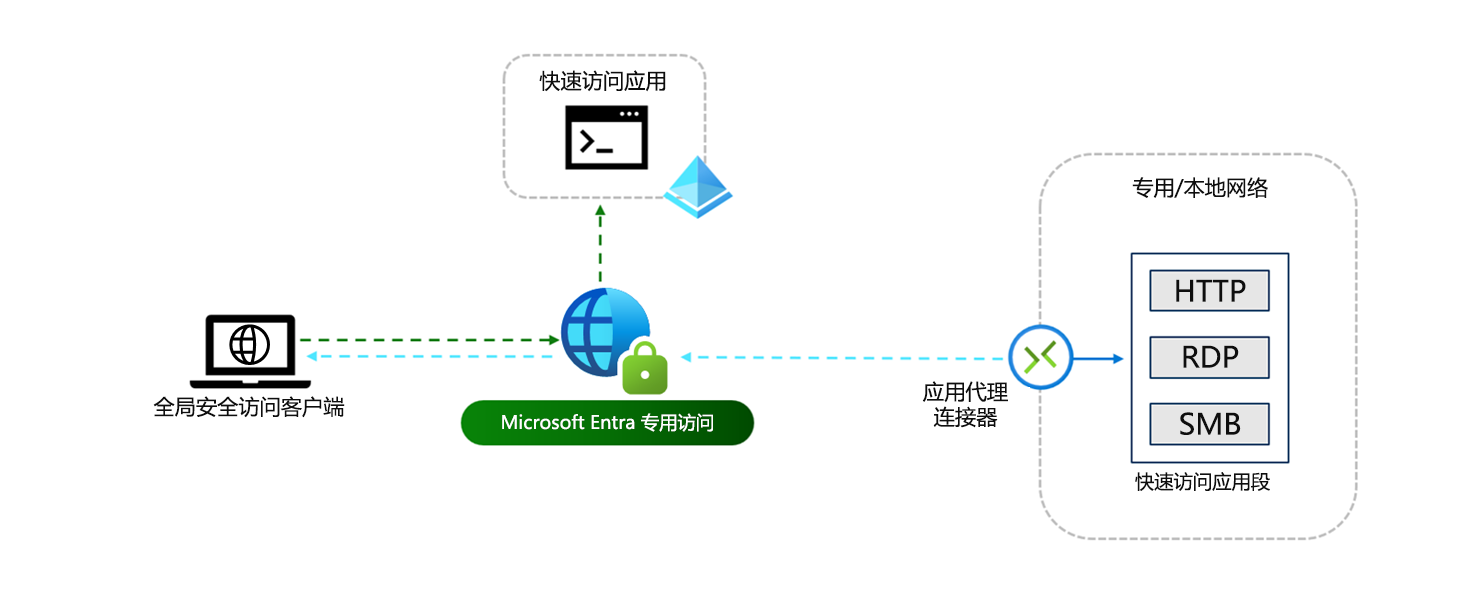

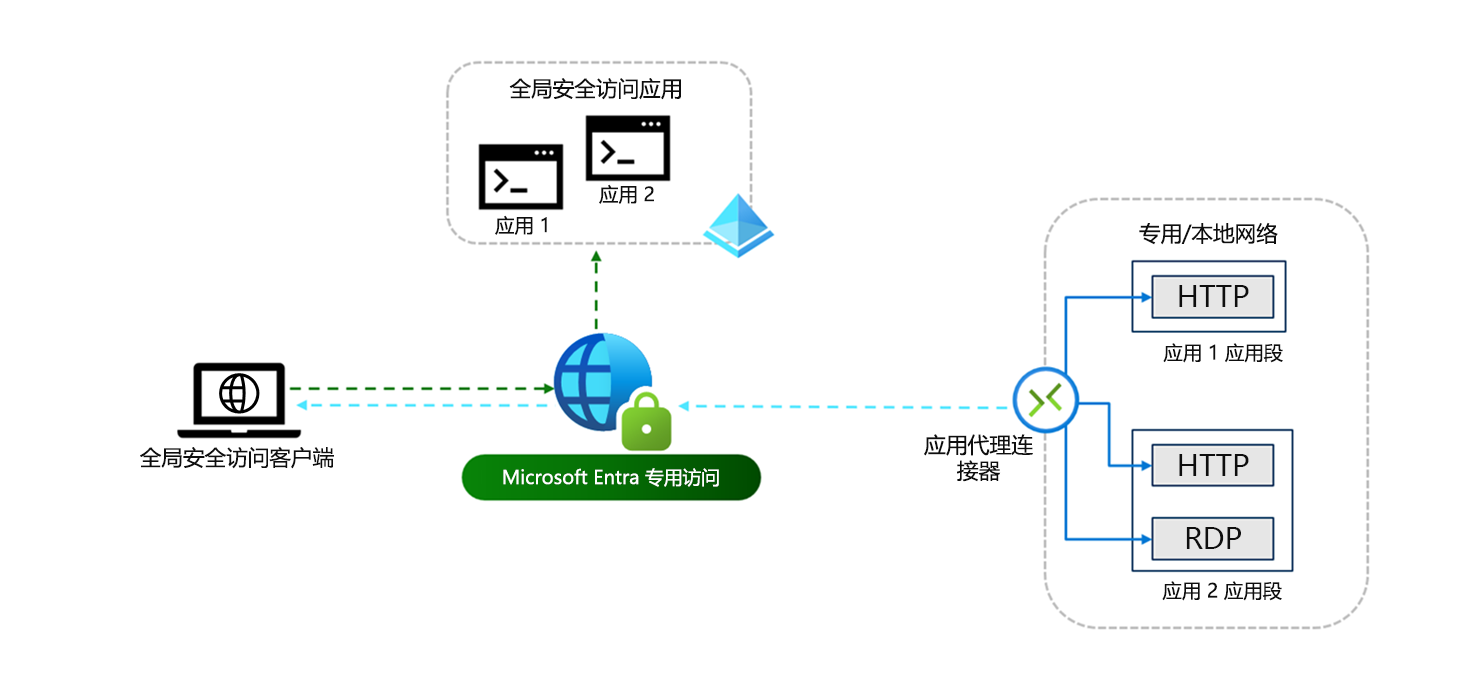

从概念上讲,专用访问的工作方式是,对于需要保护的一组给定的专用资源,设置一个新的企业应用程序,该应用程序用作这些专用资源的容器。 新应用程序拥有一个网络连接器,它充当专用访问服务与用户想要访问的资源之间的中转站。 显然,现在企业对访问不同的专用资源有不同的要求,因此 Microsoft Entra 专用访问提供了两种方法来设置想要通过该服务访问的专用资源。

快速访问 - 如前所述,专用访问的工作原理是创建一个新的企业应用程序,该应用程序用作要保护的专用资源的容器。 使用快速访问,可以确定要添加到“容器”或企业应用程序的专用资源;我们将该应用程序称为“快速访问应用程序”。 添加到快速访问应用程序的专用资源由 FQDN、IP 地址、IP 或地址范围以及用于访问资源的端口定义。 此信息称为“快速访问应用程序段”。 可以将许多应用程序段添加到快速访问应用程序。 然后,可以将条件访问策略链接到快速访问应用程序。

全球安全访问应用 - 全球安全访问应用(也称为“按应用访问”)提供了更精细的方法。 使用全球安全访问应用,可以创建多个“容器”或企业应用程序。 对于每个新的企业应用,定义专用资源的属性,然后分配用户和组并分配特定的条件访问策略。 例如,你可能有一组需要保护的专用资源,但你希望根据访问资源的方式或特定时间范围设置不同的访问策略。

Microsoft Entra Internet 访问

安全 Web 网关 (SWG) 是一种网络安全解决方案,它通过筛选 Internet 流量并强制实施安全策略来保护用户免受基于 Web 的威胁。

Microsoft Entra Internet Access 为服务型软件 (SaaS) 应用程序(包括 Microsoft 服务)和其他 Internet 流量提供以标识为中心的安全 Web 网关 (SWG) 解决方案。 它通过流量日志保护用户、设备和数据免受 Internet 中广泛威胁环境的威胁,并提供一流的安全控制和可见性。

一些关键功能包括:

- 通过使用条件访问策略来执行对资源访问的合规性网络检查,可以有效地保护用户标识或防范令牌被盗用。

- 合规网络强制措施发生在身份验证平面和数据平面上。 身份验证平面强制实施由 Microsoft Entra ID 在用户身份验证时执行。 数据平面强制措施与支持连续访问评估 (CAE) 的服务协同工作

- 连续访问评估 (CAE) 是一项安全功能,其中应用和 Microsoft Entra 持续通信,以确保用户访问始终保持最新且安全。 如果发生更改(如出现用户位置或安全问题),系统可以在接近实时的情况下快速调整或阻止访问,确保始终强制实施策略。

- 租户限制,防止数据外泄到其他租户或个人帐户(包括匿名访问)。

- Internet 访问流量转发配置文件策略,控制可以访问哪些 Internet 站点,以确保远程工作者能够以受控且安全的方式连接到 Internet。

- Web 内容筛选,根据网站的内容类别和域名管控对网站的访问。

- 还有更多…

全球安全访问仪表板

全球安全访问包含一个仪表板,为你提供 Microsoft Entra 专用访问和 Microsoft Entra Internet 访问服务获取的网络流量的可视化效果。 仪表板可将来自网络配置的数据(包括设备、用户和租户)编译到多个小组件中。 这些小组件反过来会为你提供可用于监视和改进网络配置的信息。 一些可用的小组件包括:

- 全局安全访问快照

- 警报和通知(预览版)

- 使用情况分析(预览版)

- 跨租户访问

- Web 类别筛选

- 设备状态

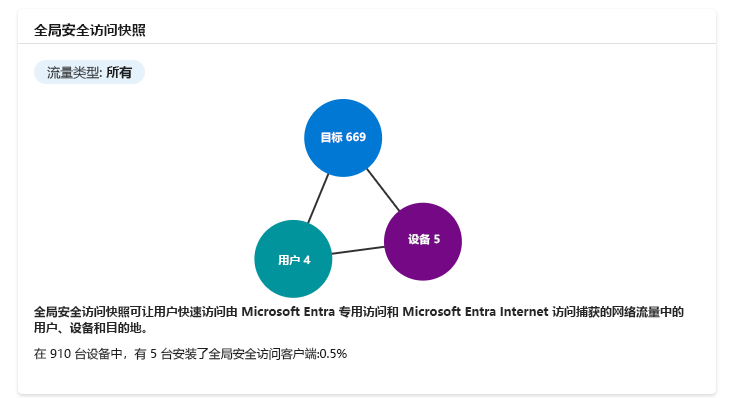

全局安全访问快照

全球安全访问快照小组件提供有关多少用户和设备正在使用该服务,以及多少应用程序已通过该服务受到保护的摘要。 小组件默认显示所有类型的流量,但你可以更改筛选器以显示 Internet 访问、专用访问或 Microsoft 流量。

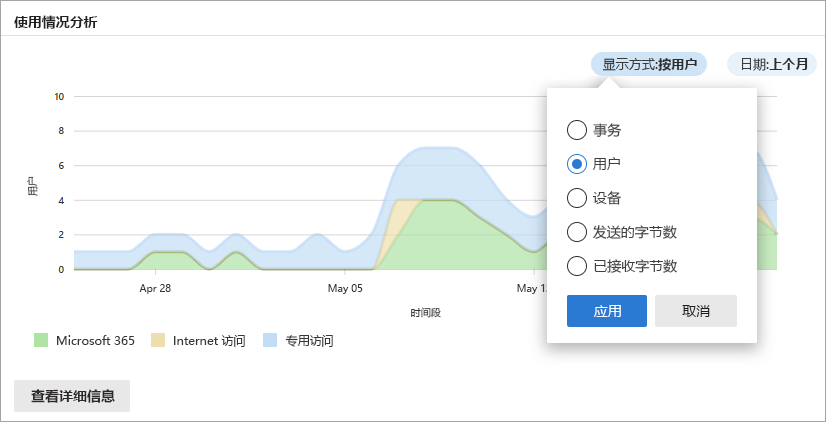

使用情况分析(预览版)

使用情况分析小组件按类别显示所选时间段内 Internet 访问、专用访问或 Microsoft 365 的使用模式。

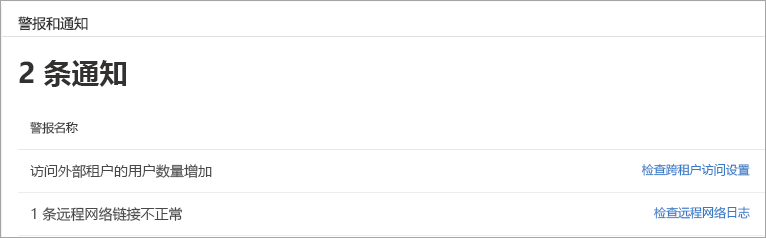

警报和通知(预览版)

警报和通知小组件显示网络中发生的情况,并帮助识别通过网络数据确定的可疑活动或趋势。

此小组件提供以下警报:

- 远程网络运行不正常:远程网络运行不正常,一个或多个设备链接断开。

- 外部租户活动增加:访问外部租户的用户数量增加。

- 令牌和设备不一致:原始令牌在另一设备上使用。

- Web 内容被阻止:对网站的访问被阻止。

跨租户访问 通过全球安全访问,可了解访问其他租户的用户和设备数量。 此小组件显示以下信息:

- 登录次数:过去 24 小时内通过 Microsoft Entra ID 登录 Microsoft 服务的次数。 此小组件提供有关租户中的活动的信息。

- 不同租户总数:过去 24 小时内出现的不同租户 ID 数。

- 未出现过的租户数:在过去 24 小时出现过但在前 7 天未出现过的不同租户 ID 数。

- 用户数:在过去 24 小时内登录到其他租户的不同用户数。

- 设备数:在过去 24 小时内登录到其他租户的不同设备数。

Web 类别筛选

“Web 类别筛选”小组件显示服务阻止的或允许的 Web 内容的主要类别。 这些类别可用于确定你可能希望阻止的网站或网站类别。

设备状态 设备状态小组件显示了已部署的活动和非活动设备。