设计针对外部标识的解决方案

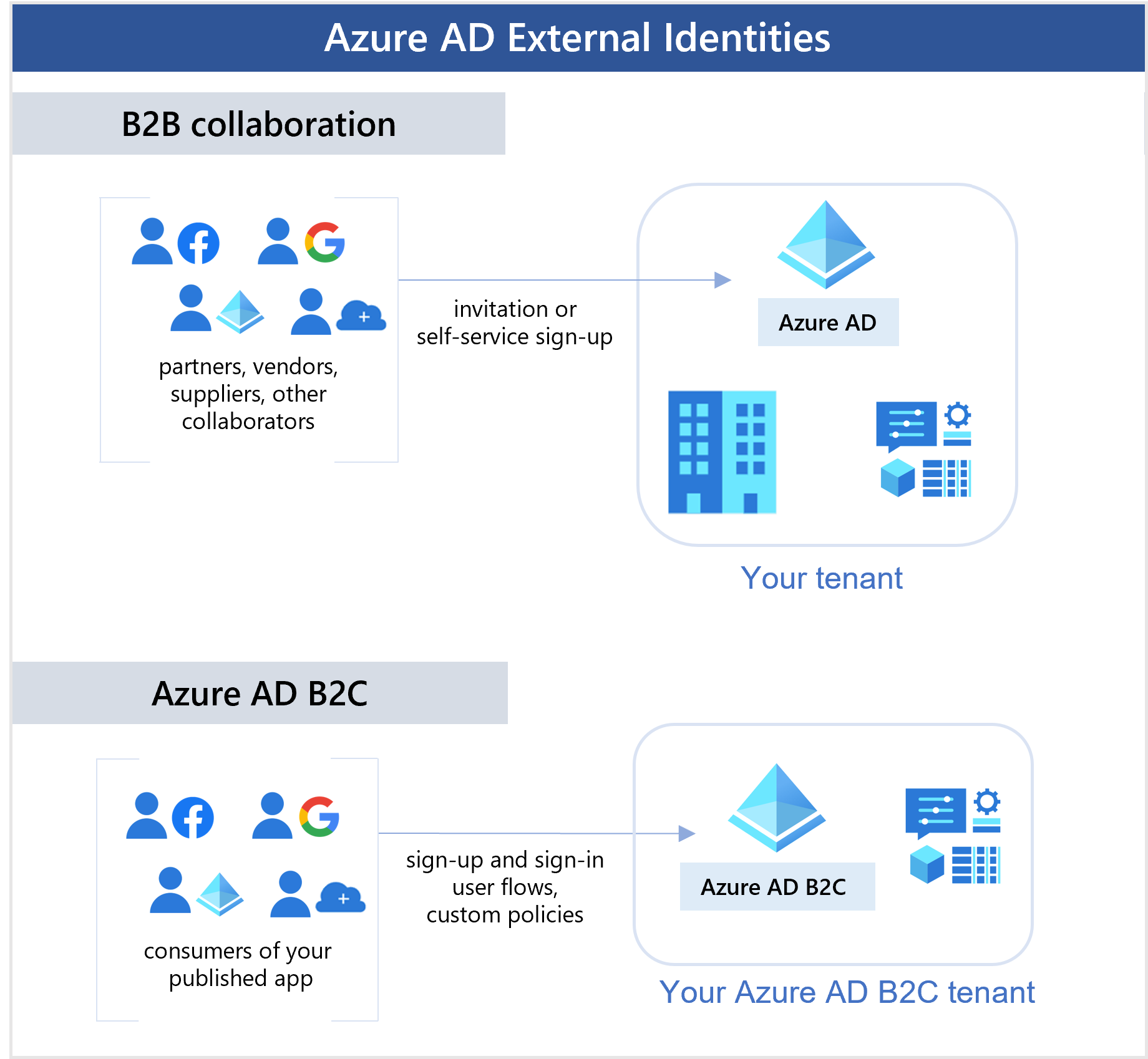

Microsoft Entra 外部 ID 是指可以安全地与组织外部的用户交互的所有方式。 如果要与合作伙伴、分销商、提供商或供应商协作,可以共享资源并定义内部用户访问外部组织的方式。 如果您是创建面向使用者的应用的开发人员,您可以管理客户的标识体验。

借助外部标识,外部用户可以“自带标识”。无论他们是具有公司或政府颁发的数字标识,还是具有 Google 或 Facebook 等非托管社交标识,他们都可以使用自己的凭据登录。 外部用户的标识提供者管理他们的标识,而您可以使用 Microsoft Entra ID 或 Azure AD B2C 管理对应用的访问,以便保护资源。

以下功能是外部标识的一部分:

B2B 协作 - 通过让外部用户使用其首选标识登录 Microsoft 应用程序或其他企业应用程序(SaaS 应用、自定义开发的应用等)来与之协作。 目录中通常以来宾用户形式展示 B2B 协作用户。

B2B 直连 - 与其他 Microsoft Entra 组织建立双向信任以实现无缝协作。 B2B 直连目前支持 Teams 共享通道,让外部用户可以在其 Teams 本实例中访问你的资源。 你的目录中不显示 B2B 直连用户,但此类用户在 Teams 共享通道中可见,且能在 Teams 管理中心报告中对其进行监视。

Azure AD B2C - 向使用者和客户发布新式 SaaS 应用或自定义开发的应用(Microsoft 应用除外),同时使用 Azure AD B2C 进行标识和访问管理。

Microsoft Entra 多租户组织 - 通过跨租户同步与单个 Microsoft Entra 组织中的多位租户协作。

根据想要与外部组织交互的方式以及需要共享的资源类型,可以组合使用这些功能。

B2B 协作

借助 B2B 协作,可以邀请任何人使用其专属凭据登录 Microsoft Entra 组织,以便他们可以访问您想与之共享的应用和资源。 需要让外部用户访问你的 Office 365 应用、软件即服务 (SaaS) 应用和业务线应用程序时,可使用 B2B 协作,尤其是在合作伙伴不使用 Microsoft Entra ID 或管理员无法通过 B2B 直连设置相互连接时。 没有与 B2B 协作用户关联的凭据。 相反,他们使用其本组织或标识提供者进行身份验证,然后您的组织会检查来宾用户是否有资格进行 B2B 协作。

有多种方式可以将外部用户添加到组织进行 B2B 协作:

使用启用的 Microsoft Entra 帐户、Microsoft 帐户或社交标识(例如 Google)邀请用户参与 B2B 协作。 管理员可以使用 Azure 门户或 PowerShell 邀请用户参与 B2B 协作。 用户使用其工作帐户、学校帐户或其他电子邮件帐户通过简单的兑换过程登录到共享资源。

使用自助注册用户流,让外部用户自行注册应用程序。 可以自定义体验,以允许使用工作、学校或社交标识(如 Google 或 Facebook)进行注册。 你还可以在注册过程中收集有关用户的信息。

Microsoft Entra 权利管理是一种标识治理功能,通过自动执行访问请求工作流、访问分配、审核和过期,使你能够大规模管理外部用户的标识和访问。

对于 B2B 协作用户,需要在与员工相同的目录中为其创建一个用户对象。 可以像目录中的其他用户对象一样管理此用户对象,将其添加到组等。 可以将权限分配给用户对象(用于授权),同时允许他们使用其现有凭据(用于身份验证)。

可以使用跨租户访问设置来管理 B2B 与其他 Microsoft Entra 组织以及在 Microsoft Azure 云中的协作。 对于与非 Azure AD 外部用户和组织之间的 B2B 协作,请使用外部协作设置。

B2B 直连

B2B 直连是与其他 Microsoft Entra 组织进行协作的新途径。 此功能目前适用于 Microsoft Teams 共享频道。 B2B 直连可用于与其他 Microsoft Entra 组织建立互信关系,以允许双方用户无缝登录到对方共享的资源。 B2B 直连用户不会添加为 Microsoft Entra 目录中的来宾。 当两个组织相互启用 B2B 直连时,用户将在其本组织中进行身份验证,并接收资源组织提供的令牌以访问。 详细了解 Microsoft Entra ID 中的 B2B 直接连接。

目前,B2B 直连能实现 Teams 连接共享通道功能,该功能让用户使用 Teams 共享通道与来自多个组织的外部用户进行协作,他们可以进行聊天、呼叫、文件共享以及应用共享。 设置与外部组织的 B2B 直连后,即可使用以下 Teams 共享通道:

在 Teams 中,共享通道所有者可以搜索来自外部组织的受允许用户,并将其添加到共享通道。

外部用户可以访问 Teams 共享通道,无需切换组织或使用不同的帐户登录。 在 Teams 中,外部用户可以通过“文件”选项卡访问文件和应用。用户的访问权限由共享通道的策略决定。

使用跨租户访问设置来管理与其他 Microsoft Entra 组织之间的信任关系,并定义 B2B 直连的入站和出站策略。

有关通过 Teams 共享频道提供给 B2B 直连用户的资源、文件和应用程序的详细信息,请参阅 Microsoft Teams 中的聊天、团队、频道和应用。

Azure AD B2C

Azure AD B2C 是一种客户标识和访问管理 (CIAM) 解决方案,让您可以为面向使用者和面向客户的应用构建用户旅程。 如果您是一个创建面向客户的应用的企业或开发人员,您可以使用 Azure AD B2C 扩展到数百万消费者、客户或公民。 开发人员可以将 Azure AD B2C 作为功能全面的 CIAM 系统用于其应用程序。

借助 Azure AD B2C,客户可以使用已建立的标识(如 Facebook 或 Gmail)登录。 你可以在使用你的应用程序时,完全自定义和控制客户的注册和登录方式以及管理其个人资料。

虽然 Azure AD B2C 与 Microsoft Entra ID 建立在相同的技术上,但它是一个独立的服务,有一些特性上的差异。 有关 Azure AD B2C 租户与 Microsoft Entra 租户有何不同的详细信息,请参阅 Azure AD B2C 文档中的支持的 Microsoft Entra 功能。

比较外部标识功能集

下表详细比较了可使用 Microsoft Entra 外部 ID 实现的场景。 在 B2B 场景中,外部用户是指不在 Microsoft Entra 组织内的任何人。

| B2B 协作 | B2B 直连 | Azure AD B2C | |

|---|---|---|---|

| 主要场景 | 通过允许外部用户使用其首选标识登录到 Microsoft Entra 组织中的资源来与之协作。 提供对 Microsoft 应用程序或您的专属应用程序的访问权限(SaaS 应用、自定义开发的应用等)。 示例:邀请外部用户登录 Microsoft 应用或成为 Teams 中的来宾成员。 |

通过建立相互连接来与其他 Microsoft Entra 组织中的用户进行协作。 目前可与 Teams 共享通道配合使用,外部用户可以在其 Teams 本实例中访问这些共享通道。 示例:将外部用户添加到 Teams 共享通道以进行聊天、呼叫和内容共享。 |

使用 Azure AD B2C 将应用发布给使用者和客户,以进行标识体验。 为新式 SaaS 或自定义开发的应用程序(非第一方 Microsoft 应用)提供标识和访问管理。 |

| 适用对象 | 与外部组织(如供应商和合作伙伴)的业务合作伙伴协作。 这些用户可能拥有或没有 Microsoft Entra ID 或托管式 IT。 | 与使用 Microsoft Entra ID 的外部组织(如供应商和合作伙伴)的业务合作伙伴协作。 | 产品的客户。 这些用户在单独的 Microsoft Entra 目录中进行管理。 |

| 用户管理 | B2B 协作用户在员工所在的目录中进行管理,但通常批注为来宾用户。 可采用与员工相同的方式管理来宾用户,还可将其添加到相同组等。 跨租户访问设置可用于确定哪些用户有权访问 B2B 协作。 | 不会在 Microsoft Entra 目录中创建用户对象。 跨租户访问设置可确定哪些用户有权访问 B2B 协作。 直接连接。 可以在 Teams 中管理共享通道用户,用户的访问权限由 Teams 共享通道的策略决定。 | 为 Azure AD B2C 目录中的使用者用户创建用户对象。 他们与组织的员工和合作伙伴目录(若有)分开管理。 |

| 支持的标识提供程序 | 外部用户可以使用工作帐户、学校帐户、任何电子邮件地址、SAML 和基于 WS 联合身份验证的标识提供者、Gmail 和 Facebook 等社交标识提供者进行协作。 | 外部用户使用 Microsoft Entra ID 工作帐户或学校帐户进行协作。 | 具有本地应用程序帐户(任何电子邮件地址、用户名或手机号码)、Microsoft Entra ID、受支持的各种社会标识的使用者用户,以及通过基于 SAML/WS 联合的标识提供者联合具有公司和政府颁发的标识的用户。 |

| 单一登录 (SSO) | 支持对所有 Microsoft Entra 连接的应用的 SSO。 例如,可允许访问 Microsoft 365 或本地应用以及其他 SaaS 应用(例如 Salesforce 或 Workday)。 | SSO 到 Teams 共享通道。 | 支持在 Azure AD B2C 租户中单一登录到客户自有应用。 不支持单一登录到 Microsoft 365 或其他 Microsoft SaaS 应用。 |

| 许可与计费 | 基于每月活跃用户数 (MAU),包括 B2B 协作和 Azure AD B2C 用户。 | 基于每月活跃用户数 (MAU),包括 B2B 协作、B2B 直连和 Azure AD B2C 用户。 | 基于每月活跃用户数 (MAU),包括 B2B 协作和 Azure AD B2C 用户。 |

| 安全策略和合规性 | 由主办/邀请组织管理(例如,通过条件访问策略和跨租户访问设置)。 | 由主办/邀请组织管理(例如,通过条件访问策略和跨租户访问设置)。 | 由组织通过条件访问和标识保护进行管理。 |

| 多重身份验证 (MFA) | 如果已配置用于接受来自用户主租户的 MFA 声明的入站信任设置,并且用户主租户中已满足 MFA 策略要求,则外部用户可以登录。 如果未启用 MFA 信任,则用户会收到来自资源组织的 MFA 质询。 | 如果已配置用于接受来自用户主租户的 MFA 声明的入站信任设置,并且用户主租户中已满足 MFA 策略要求,则外部用户可以登录。 如果未启用 MFA 信任,并且条件访问策略要求 MFA,则会阻止用户访问资源。 必须将入站信任设置配置为接受来自组织的 MFA 声明。 | 直接与Microsoft Entra 多重身份验证集成。 |

| Microsoft 云设置 | 受支持。 | 不支持。 | 不适用。 |

| 权利管理 | 受支持。 | 不支持。 | 不适用。 |

| 业务线 (LOB) 应用 | 支持。 | 不支持。 只能共享已启用 B2B 直连的应用(目前通过 Teams Connect 共享频道来共享)。 | 使用 RESTful API。 |

| 条件访问 | 由主办/邀请组织管理。 | 由主办/邀请组织管理。 | 由组织通过条件访问和标识保护进行管理。 |

| 品牌打造 | 使用主办/邀请组织的品牌。 | 登录屏幕采用用户本组织的品牌。 共享通道采用资源组织的品牌。 | 每个应用程序或组织可完全自定义的品牌。 |

根据组织的要求,可以在多租户组织中使用跨租户同步(预览版)。 有关此新功能的详细信息,请参阅多租户组织文档和功能比较。