使用 Microsoft Sentinel 管理企业安全性

你的财务组织不断在与世界各地的客户和合作伙伴打交道。 每天都会发生很多事务,无论其类型或涉及的设备和用户如何,都必须监视和保护每个事务。 组织的安全和监视策略必须侧重于整个企业的安全性和监视。

本单元介绍 Microsoft Sentinel 如何帮助监视和响应企业级组织中的安全威胁。 Microsoft Sentinel 可以用来:

- 详细了解你的企业,它可能跨多个云和本地位置。

- 避免依赖于复杂的、各不相同的工具。

- 使用专家构建的企业级 AI 来识别和处理整个组织中的威胁。

将数据源连接到 Microsoft Sentinel

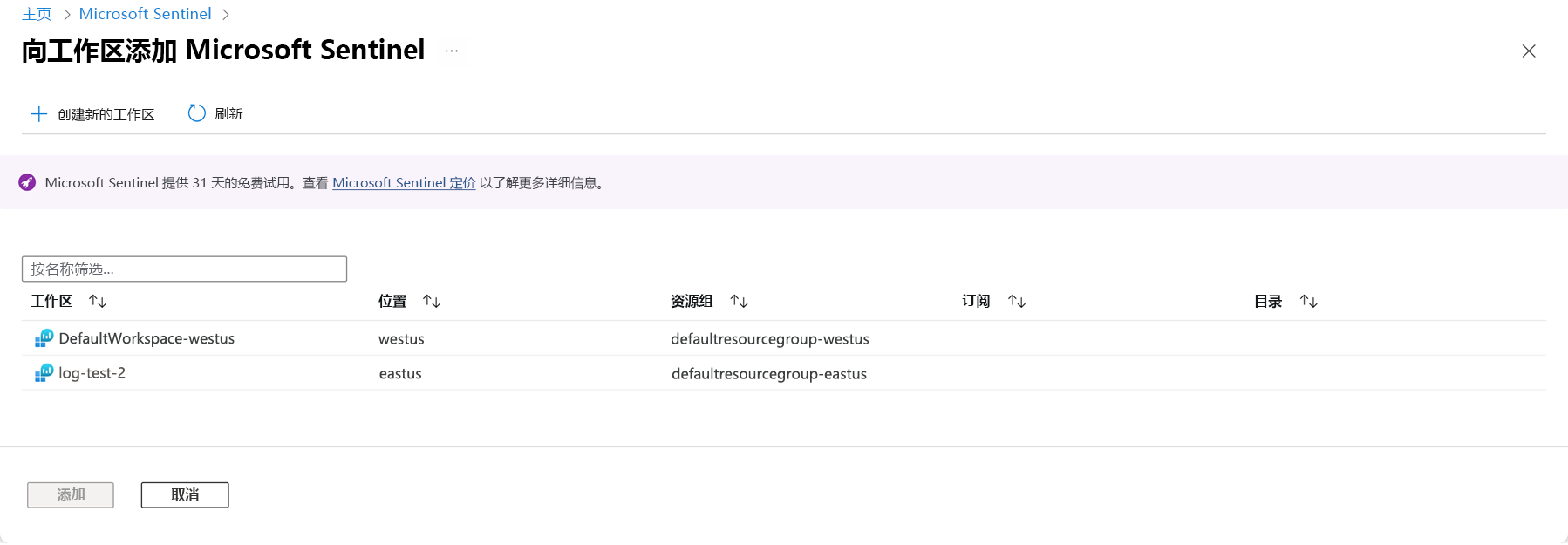

若要实现 Microsoft Sentinel,需要 Log Analytics 工作区。 在 Azure 门户中创建 Microsoft Sentinel 资源时,可以创建新的 Log Analytics 工作区或连接现有工作区。

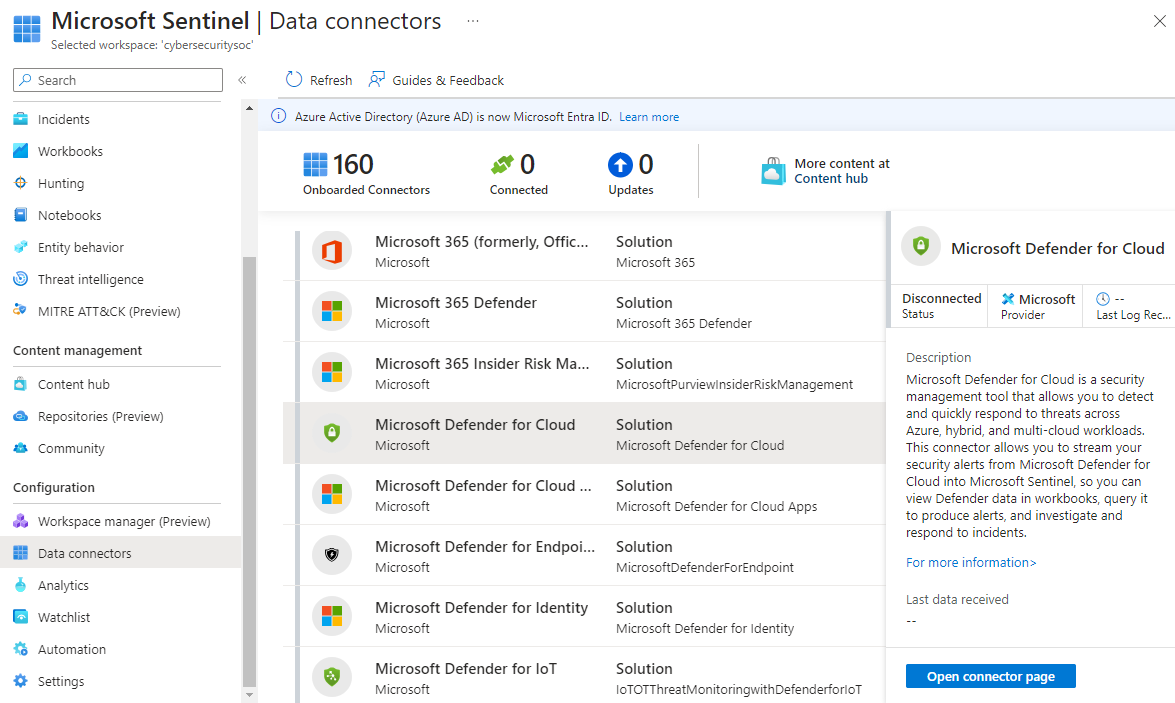

创建 Microsoft Sentinel 资源并将其连接到工作区后,需要为企业连接数据源。 从内容中心安装带有数据连接器的解决方案。 Microsoft Sentinel 通过连接器与 Microsoft Entra ID 和 Microsoft 365 等 Microsoft 解决方案集成。

可在 Microsoft Sentinel 左侧导航中的“配置”下选择“数据连接器”,查看所有可用的数据连接器。

为数据源选择适当的数据连接器,阅读有关连接器的信息,然后选择“打开连接器”页,查看连接器的先决条件。 请确保满足成功连接数据源的所有先决条件。

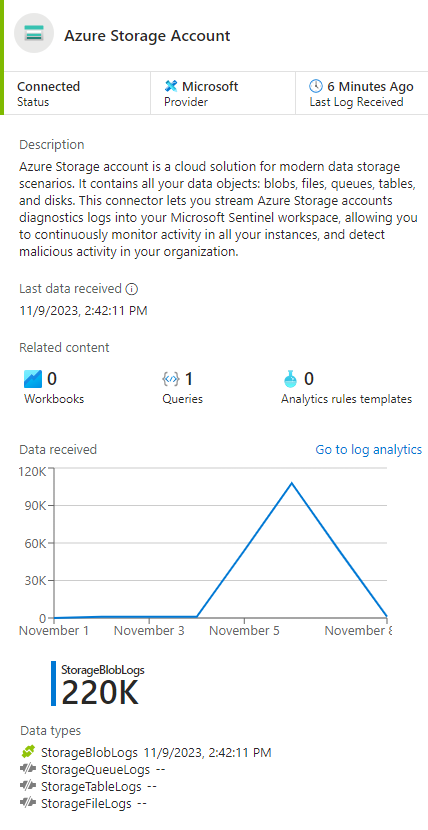

连接数据源时,日志会同步到 Microsoft Sentinel。 你将在“接收的数据”关系图中看到为连接器收集的数据摘要。 还可以看到为源收集的不同数据类型。 例如,Azure 存储帐户连接器可以收集 Blob、队列、文件或表日志数据。

连接数据源后,Microsoft Sentinel 就开始监视你的企业。

使用警报监视企业

可以配置警报规则以更智能地调查异常和威胁。 警报规则指定了应引发警报的威胁和活动。 可以手动响应或使用 playbook 自动响应。

在 Microsoft Sentinel 左侧导航中的“配置”下选择“分析”,查看已设置的所有规则并创建新规则。

创建规则时,请指定是应启用还是禁用它,并指定警报的严重程度。 在“设置规则逻辑”选项卡的“规则查询”字段中,输入规则查询。

例如,以下查询可以确定是否创建或更新了可疑数量的 Azure VM,或者是否发生了可疑数量的资源部署。

AzureActivity

| where OperationName == "Create or Update Virtual Machine" or OperationName == "Create Deployment"

| where ActivityStatus == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

在“查询计划”部分,可以设置运行查询的频率和查找数据的时段。 在“警报阈值”部分中,可以指定引发警报的级别。

调查事件

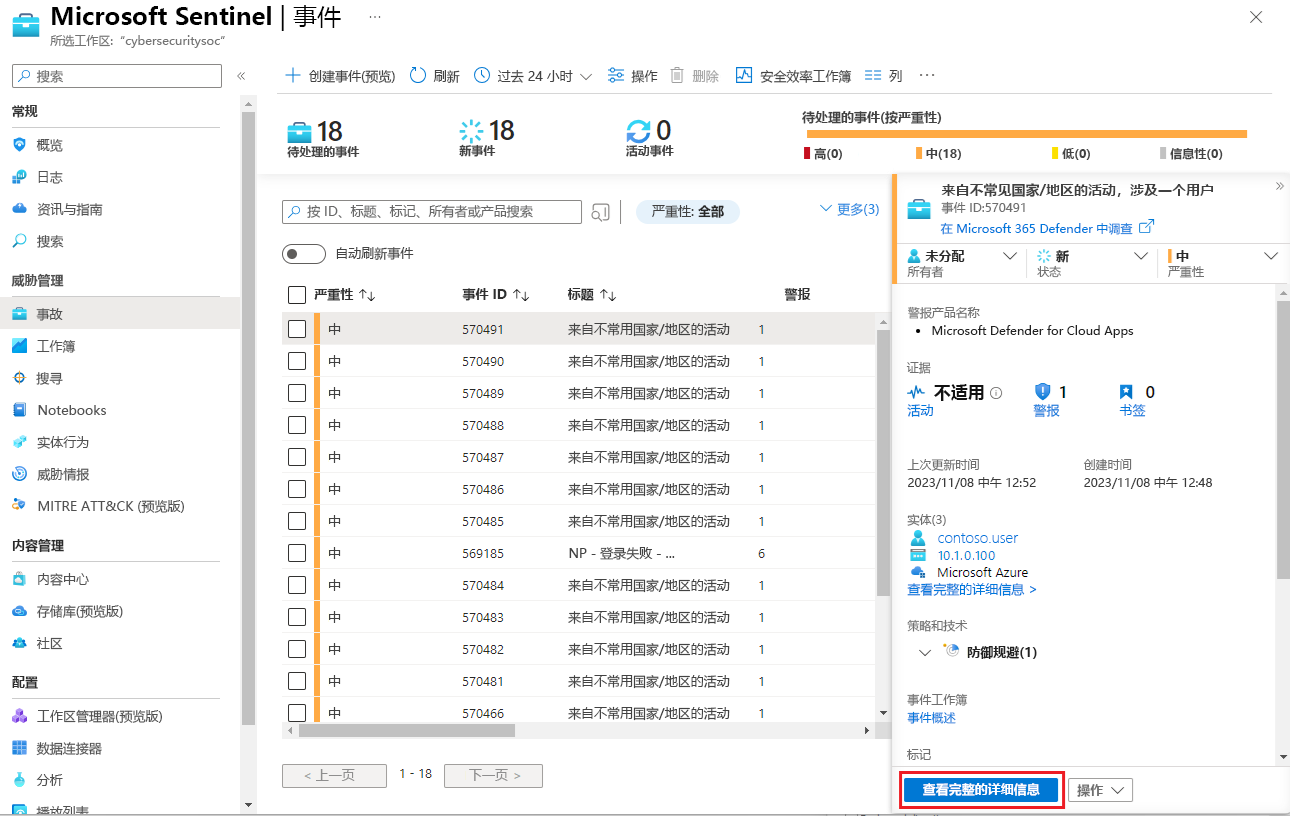

Microsoft Sentinel 将生成的警报合并到事件中,以便进一步调查。 在 Microsoft Sentinel 左侧导航中的“威胁管理”下选择“事件”,查看所有事件的详细信息,例如关闭了多少个事件、有多少事件保持打开状态、事件是何时发生的及其严重性。

若要开始调查事件,请选择该事件。 可以在右窗格中看到事件的相关信息。 选择“查看完整详细信息”以获取更多信息。

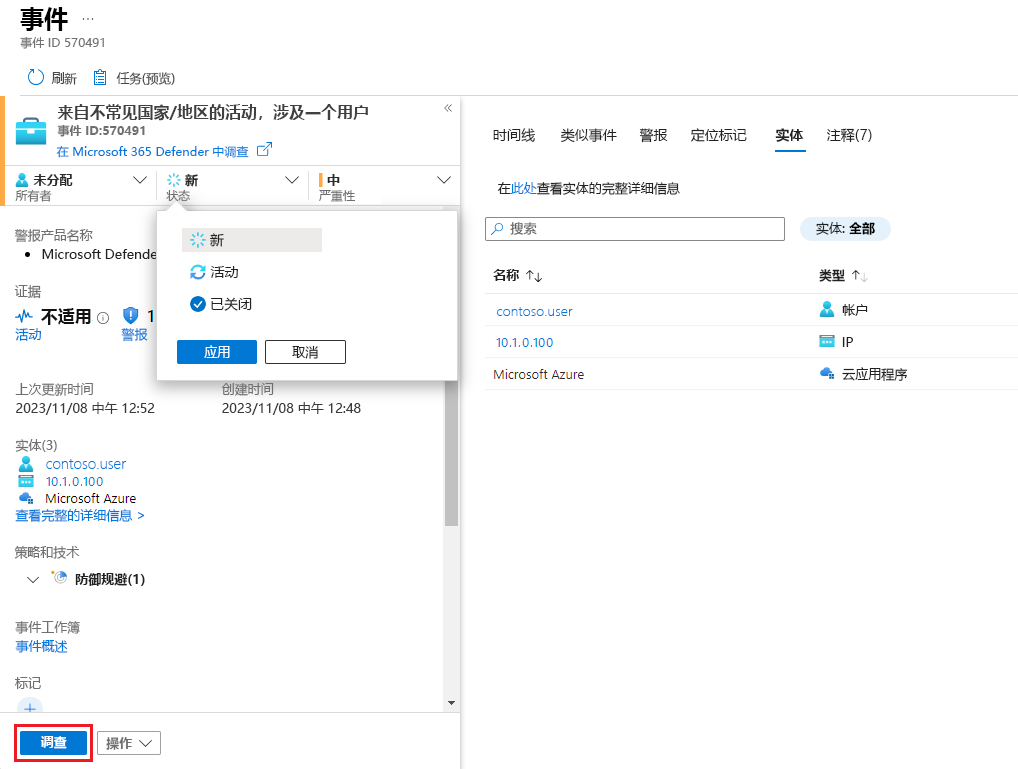

若要调查事件,请将其状态从“新”更新为“活动”,将其分配给所有者,然后选择“调查”。

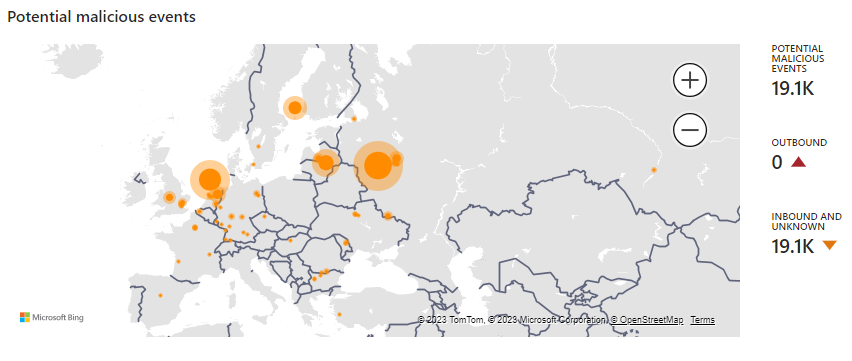

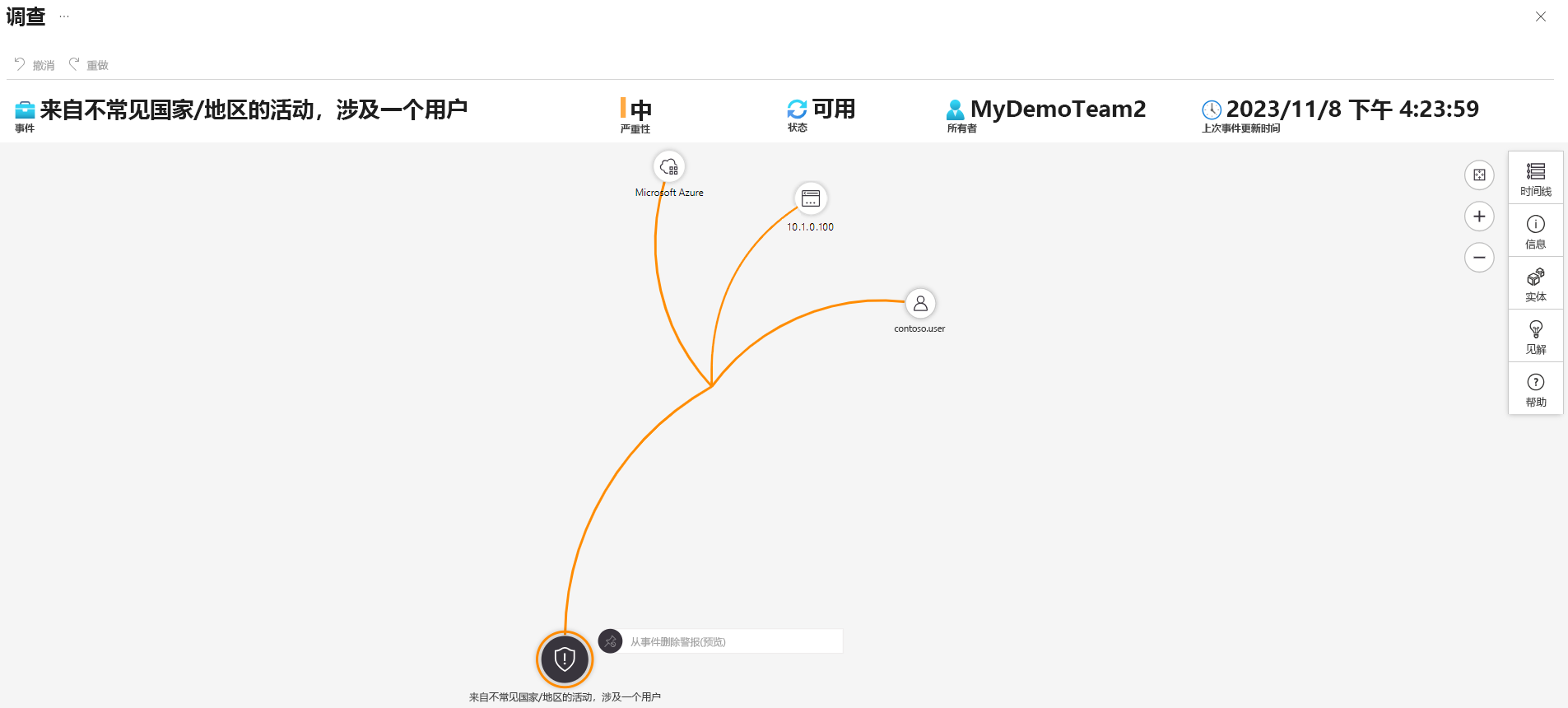

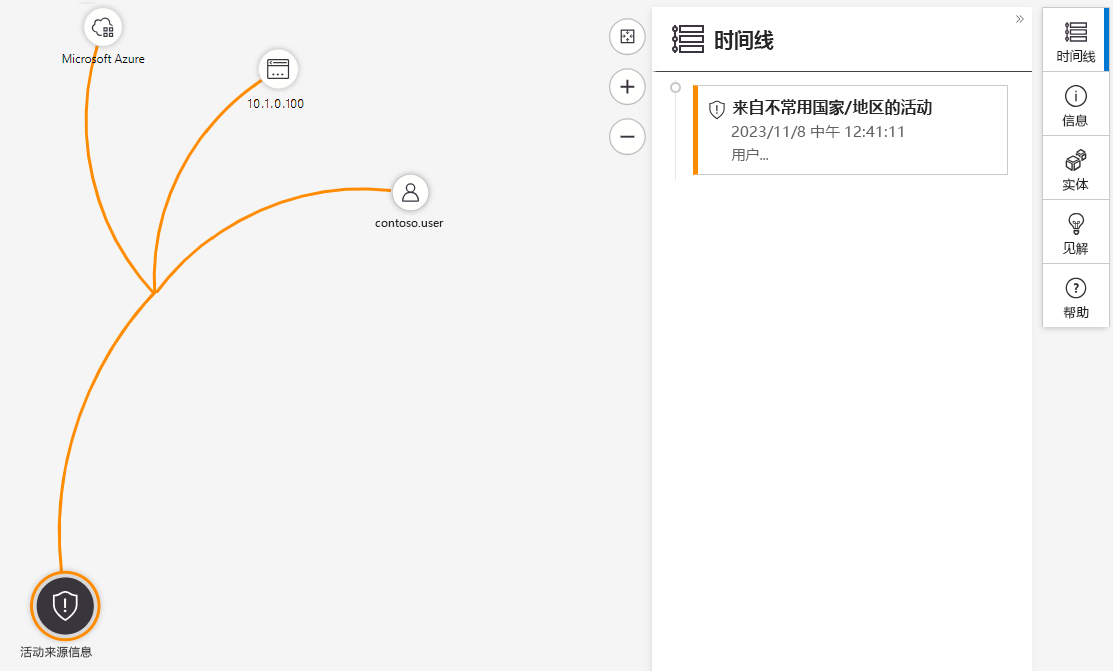

调查地图可帮助你了解事件的起因和影响范围。 还可使用该地图来关联事件周围的数据。

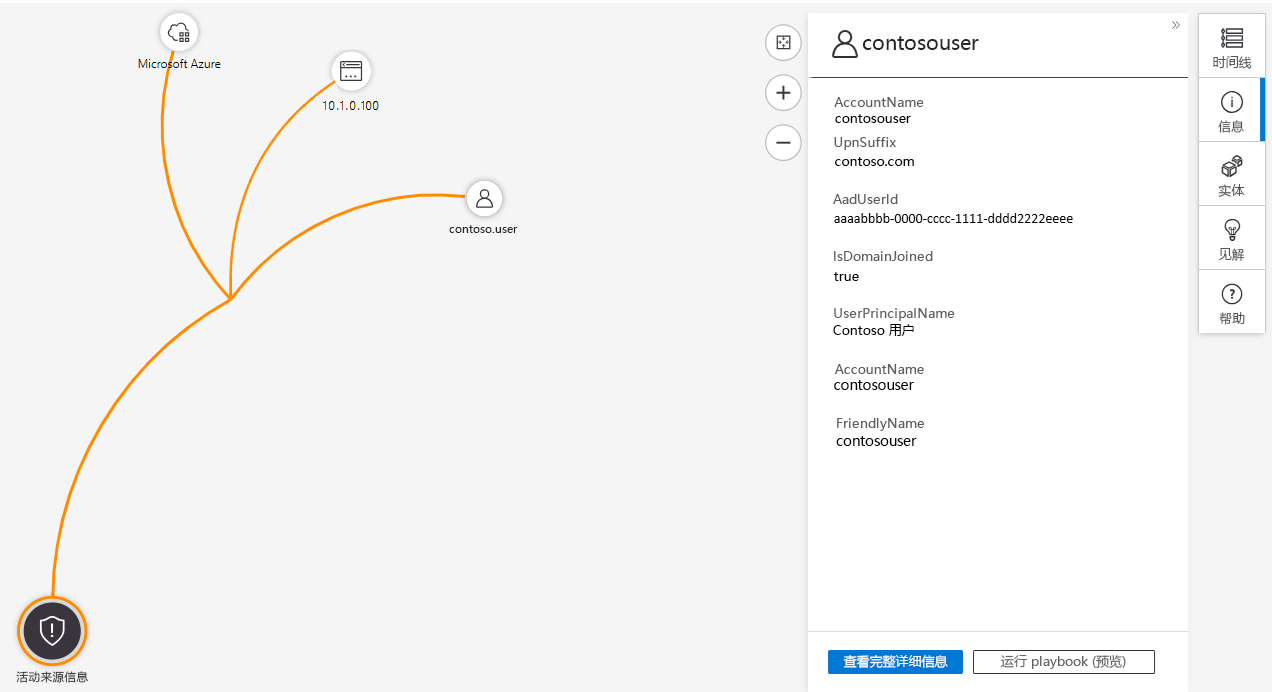

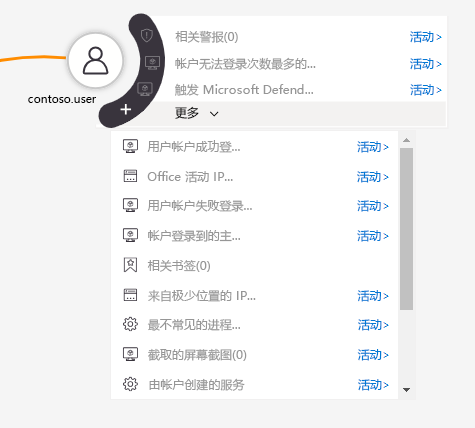

调查地图允许向下钻取到事件。 可以将多个实体(包括用户、设备和设备)映射到一个事件。 例如,可以获取被识别为事件的一部分的用户的详细信息。

如果将鼠标悬停在某个实体上,会看到一个列表,其中列出了由 Microsoft 安全分析师和专家设计的浏览查询。 可以使用探索查询提高调查效率。

调查地图还提供了一个时间线,可助你了解在特定时间发生的事件。 使用时间线功能了解一段时间内的威胁传递路径。