设计和实现 Azure 防火墙

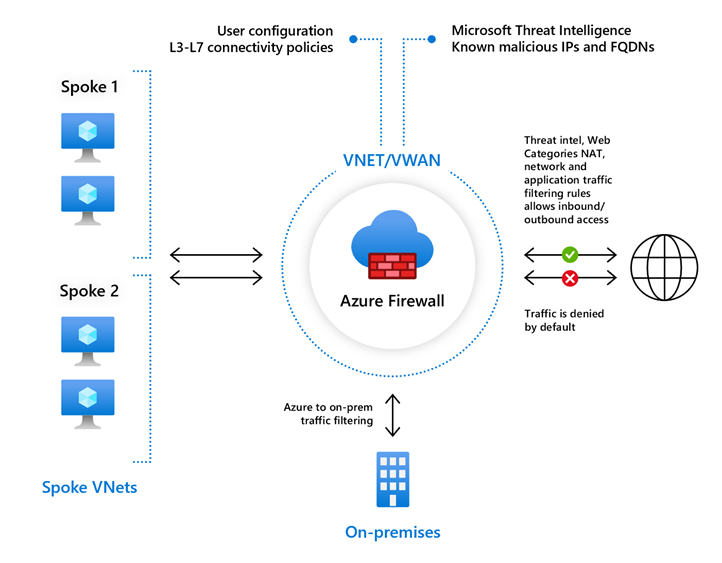

Azure 防火墙是托管的基于云的网络安全服务,可保护 Azure 虚拟网络资源。 它是一个服务形式的完全有状态防火墙,具有内置的高可用性和不受限制的云可伸缩性。

Azure 防火墙功能

Azure 防火墙包含许多功能。

内置高可用性。 内置高可用性,因此不需要部署额外的负载均衡器,也不需要进行任何配置。

不受限制的云可伸缩性。 为了适应不断变化的网络流量流,Azure 防火墙可最大程度地进行横向扩展,因此不需要你为峰值流量做出预算。

应用程序 FQDN 筛选规则。 可将出站 HTTP/S 流量或 Azure SQL 流量限制到指定的一组完全限定的域名 (FQDN)(包括通配符)。 此功能不需要 TLS 终止。

网络流量筛选规则。 可以根据源和目标 IP 地址、端口和协议,集中创建“允许”或“拒绝”网络筛选规则。 Azure 防火墙是完全有状态的,因此它能区分不同类型的连接的合法数据包。 将跨多个订阅和虚拟网络实施与记录规则。

FQDN 标记。 使用这些标记,你可以轻松地允许已知的 Azure 服务网络流量通过防火墙。 例如,假设你想要允许 Windows 更新网络流量通过防火墙。 创建应用程序规则,并在其中包括 Windows 更新标记。 现在,来自 Windows 更新的网络流量将可以流经防火墙。

服务标记。 服务标记表示一组 IP 地址前缀,帮助最大程度地降低安全规则创建过程的复杂性。 无法创建自己的服务标记,也无法指定要将哪些 IP 地址包含在标记中。 Microsoft 会管理服务标记包含的地址前缀,并会在地址发生更改时自动更新服务标记。

威胁智能。 可为防火墙启用基于威胁智能的筛选 (IDPS),以对来自或流向已知恶意 IP 地址和域的流量发出警报并拒绝该流量。 IP 地址和域源自 Microsoft 威胁智能源。

TLS 检查。 防火墙可以解密出站流量、处理数据,然后加密数据并将其发送到目标。

出站 SNAT 支持。 所有出站虚拟网络流量 IP 地址都将转换为 Azure 防火墙公用 IP(源网络地址转换 (SNAT))。 可以识别源自你的虚拟网络的流量,并允许将其发往远程 Internet 目标。

入站 DNAT 支持。 转换到防火墙公共 IP 地址的入站 Internet 网络流量(目标网络地址转换)并将其筛选到虚拟网络上的专用 IP 地址。

多个公共 IP 地址。 可以将多个公共 IP 地址(最多 250 个)与防火墙关联,以启用特定的 DNAT 和 SNAT 方案。

Azure Monitor 日志记录。 所有事件都与 Azure Monitor 集成,你可以将日志存档到存储帐户,将事件流式传输到事件中心,或将它们发送到 Azure Monitor 日志。

强制隧道。 你可以对 Azure 防火墙进行配置,使其将所有 Internet 绑定的流量路由到指定的下一跃点,而不是直接前往 Internet。 例如,你可能有一个本地边缘防火墙或其他网络虚拟设备 (NVA),用于处理 Internet 流量。

Web 类别。 通过 Web 类别,管理员可以允许或拒绝用户访问某些类别的网站,例如赌博网站、社交媒体网站等。 Web 类别还包含在 Azure 防火墙标准版中,但在 Azure 防火墙高级预览版中,它会进行更多微调。 标准版 SKU 中的 Web 类别功能根据 FQDN 来匹配类别,而高级版 SKU 则根据 HTTP 和 HTTPS 流量的整个 URL 来匹配类别。

认证。 Azure 防火墙符合支付卡行业 (PCI)、服务组织控制 (SOC)、国际标准化组织 (ISO) 和 ICSA 实验室标准。

在 Azure 防火墙中处理规则

在 Azure 防火墙中,可以配置 NAT 规则、网络规则和应用程序规则。 默认情况下,Azure 防火墙拒绝所有流量,直到手动将规则配置为允许流量。

使用经典规则处理规则

使用经典规则,会根据规则类型按优先级顺序(由低编号到高编号,从 100 到 65,000)处理规则集合。 规则集合名称只能包含字母、数字、下划线、句点或连字符。 该名称还必须以字母或数字开头,必须以字母、数字或下划线结尾。 名称最大长度为 80 个字符。 最佳做法是一开始将规则集合的优先级数字以 100 为增量进行分隔。 增量为在需要时添加更多规则集合提供了空间。

使用防火墙策略处理规则

通过防火墙策略,规则在包含在规则集合组中的规则集合中进行组织。 规则集合可以是以下类型之一:

- DNAT(目标网络地址转换)

- 网络

- 应用程序

可以在一个规则集合组中定义多个规则集合类型。 可以在一个规则集合中定义零个或多个规则,但规则集合中的规则必须属于同一类型。

借助防火墙策略,会根据规则集合组优先级和规则集合优先级处理规则。 优先级为 100(最高优先级)与 65,000(最低优先级)之间的任何数字。 最高优先级的规则集合组优先处理,在规则集合组中,具有最高优先级的规则集合优先处理。

始终在处理网络规则后处理应用程序规则,这些规则始终在 DNAT 规则之后处理,而不考虑规则集合组或规则集合优先级和策略继承。

部署和配置 Azure 防火墙

部署 Azure 防火墙时请考虑几个因素。

- 防火墙可以跨订阅和虚拟网络集中创建、实施和记录应用程序与网络连接策略。

- 防火墙对虚拟网络资源使用静态公共 IP 地址。

- 防火墙与 Azure Monitor 完全集成,可用于日志记录和分析。

部署和配置 Azure 防火墙的关键步骤如下:

- 创建资源组。

- 创建虚拟网络和子网。

- 在子网中创建工作负载 VM。

- 将防火墙和策略部署到虚拟网络。

- 创建默认出站路由。

- 配置应用程序规则。

- 配置网络规则。

- 配置目标 NAT (DNAT) 规则。

- 测试防火墙。