通过 Microsoft Defender for Cloud 获取网络安全建议

网络安全涵盖各种技术、设备和流程。 安全功能提供了一组规则和配置,旨在保护计算机网络和数据的完整性、保密性和可访问性。 无论规模、行业或基础结构如何,每个组织都需要一定程度的网络安全解决方案。 这些解决方案可防范日益增加的攻击风险。

网络安全

网络安全涵盖各种用于保护 Azure 网络的控制措施。 这些控制措施包括保护虚拟网络、建立专用连接、阻止和减少外部攻击以及保护 DNS。 如需网络安全控制措施的完整说明,请参阅安全控制措施 V3:网络安全。

NS-1:建立网络分段边界

安全主体。 确保虚拟网络部署符合企业分段策略。 任何会给组织带来较高风险的工作负载都应置于隔离的虚拟网络中。

NS-2:使用网络控制保护云服务

安全主体。 为资源建立专用接入点,确保云服务的安全。 如果可能,还应禁用或限制来自公共网络的访问。

NS-3:在企业网络边缘部署防火墙

安全主体。 部署防火墙,对外部网络传入和传出的网络流量执行高级筛选。 还可以在内部段之间使用防火墙来支持分段策略。 如有必要,请为子网使用自定义路由,以替代系统路由。 此方法强制网络流量通过网络设备,以实现安全控制目的。

NS-4:部署入侵检测/入侵防护系统 (IDS/IPS)

安全主体。 使用网络入侵检测和入侵防护系统 (IDS/IPS),检查工作负载传入或传出的网络流量和有效负载流量。 确保始终优化 IDS/IPS,为解决方案提供高质量的警报。

NS-5:部署 DDOS 防护

安全主体。 部署分布式拒绝服务 (DDoS) 防护,以保护网络和应用程序免受攻击。

NS-6:部署 Web 应用程序防火墙

安全主体。 部署 Web 应用程序防火墙 (WAF) 并配置适当规则,以保护 Web 应用程序和 API 免受特定于应用程序的攻击。

NS-7:简化网络安全配置

安全主体。 管理复杂的网络环境时,使用工具来简化、集中和增强网络安全管理。

NS-8:检测并禁用不安全的服务和协议

安全主体。 在 OS、应用程序或软件包层检测和禁用不安全的服务和协议。 如果无法禁用不安全的服务和协议,请部署补偿控制措施。

NS-9:以私密方式连接本地或云网络

安全主体。 使用专用连接在不同网络之间建立安全通信,例如托管环境中的云服务提供商数据中心和本地基础结构。

NS-10:确保域名系统 (DNS) 安全性

安全主体。 确保域名系统 (DNS) 安全配置可防范已知风险。

使用 Microsoft Defender for Cloud 实现法规符合性

Microsoft Defender for Cloud 使用合规性仪表板,可以根据合规性要求简化相关过程。

在法规合规性仪表板中,可以查看在所选标准和法规下,环境中所有评估的状态。 针对建议进行操作并减少环境中的风险因素以后,合规性情况得到了改善。

法规符合性仪表板

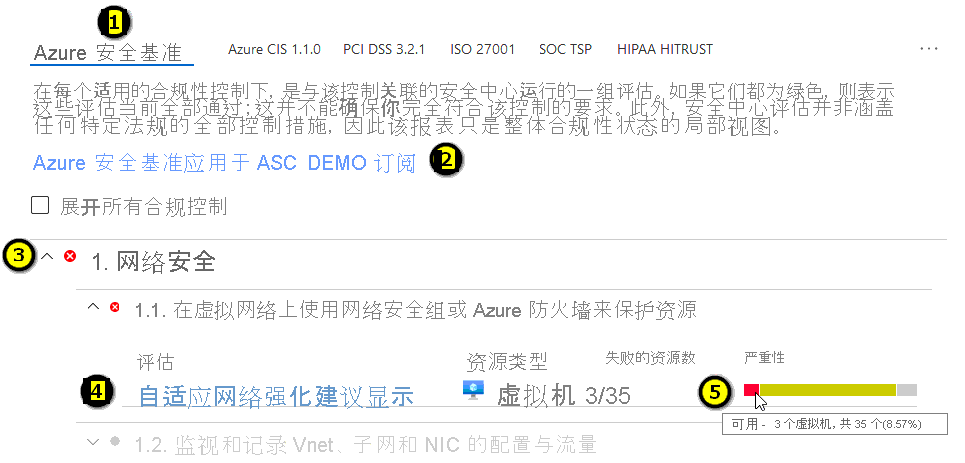

仪表板概述了你的合规性状态以及一组支持的合规性法规。 你可以查看总体合规性分数,以及与每个标准关联的评估通过和失败的数目。

合规性控件

- 应用标准的订阅。

- 该标准的所有控件列表。

- 查看与该控件关联的通过和失败评估的详细信息。

- 受影响资源的数目。

- 警报的严重性。

某些控件为灰显状态,它们没有任何与之关联的 Microsoft Defender for Cloud 评估。 查看其要求并在环境中对其进行评估。 其中部分可能是与进程相关而与技术无关的控件。

浏览特定标准的合规性详细信息

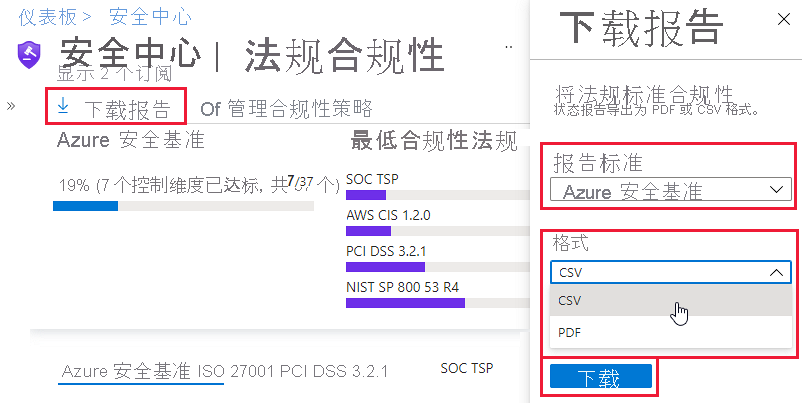

要生成总结特定标准的当前合规性状态的 PDF 报告,请选择“下载报告”。

该报告基于 Microsoft Defender for Cloud 评估数据简要总结了所选标准的合规性状态。 该报告按照该标准的控件进行整理。 该报告可与相关利益干系人共享,并可能为内部和外部审计员提供证据。

Microsoft Defender for Cloud 中的警报

Microsoft Defender for Cloud 会自动收集、分析和整合 Azure 资源的日志数据。 Microsoft Defender for Cloud 中显示了一系列按优先级排列的安全警报,以及快速调查问题所需的信息以及修正攻击所需的步骤。

管理安全警报

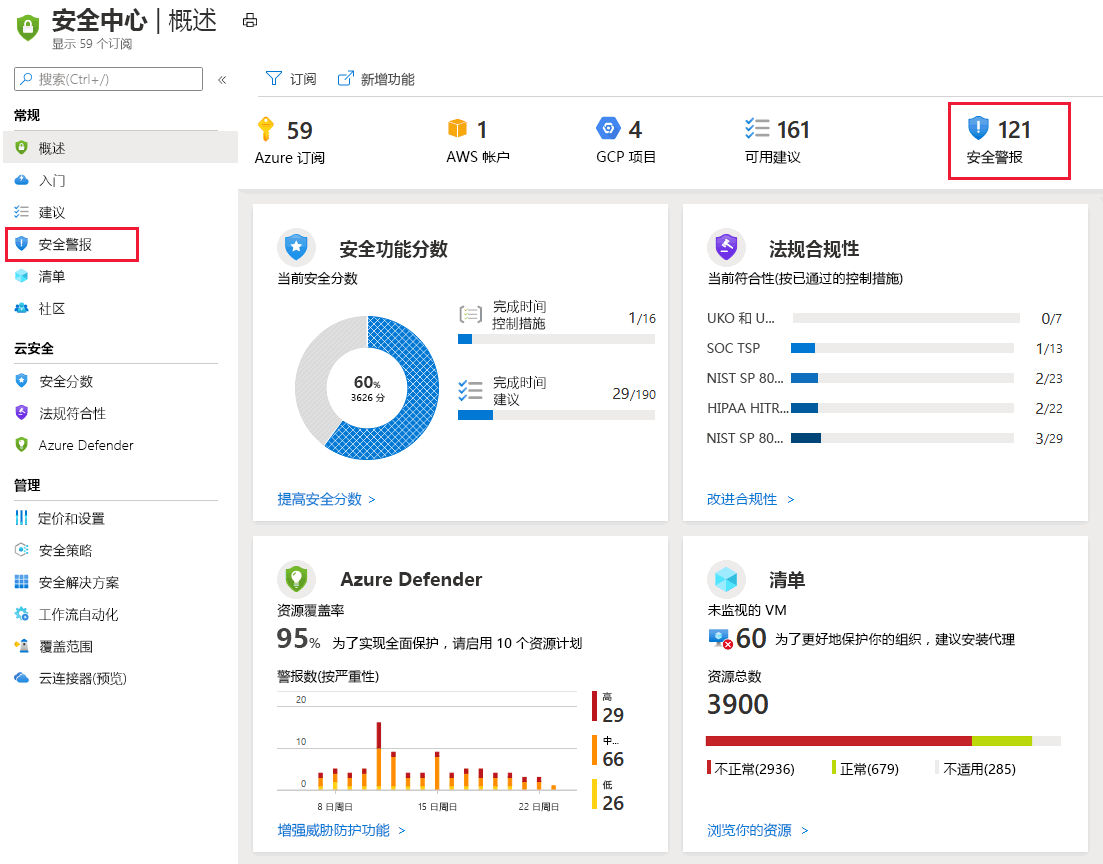

Microsoft Defender for Cloud 概述页在页面顶部显示“安全警报”磁贴,在侧栏中显示为链接。

“安全警报”页显示活动警报。 可以按严重性、警报标题、受影响的资源、活动开始时间对列表进行排序。 MITRE ATTACK 策略和状态。

若要筛选警报列表,请选择任何相关的筛选器。

列表会根据筛选选项进行更新。 筛选功能可能很有帮助。 例如,你可能需要处理过去 24 小时内出现的安全警报,因为你正在调查系统中的潜在安全漏洞。

响应安全警报

从“安全警报”列表中,选择一个警报。 此时会打开一个侧窗格,其中显示了警报和所有受影响的资源的说明。

查看完整详细信息时,系统会显示相关详情。

安全警报页面的左窗格显示有关安全警报的大致信息:标题、严重性、状态、活动时间、可疑活动的说明以及受影响的资源。 使用资源标记确定资源在组织中的背景信息。

右侧窗格包含“警报详细信息”选项卡,其中包含警报的更多详细信息,用于帮助你调查问题:IP 地址、文件、进程等。

右侧窗格中还包含“执行操作”选项卡。使用此选项卡可以对安全警报执行其他操作。 操作,例如:

- 缓解威胁。 针对此安全警报提供手动修正步骤。

- 预防将来的攻击。 提供安全建议来帮助减少攻击面、改进安全状况,从而防止将来的攻击。

- 触发自动响应。 提供触发一个逻辑应用作为对此安全警报的响应的选项。

- 抑制类似的警报。 如果警报与组织无关,则提供可抑制具有类似特征的将来警报的选项。