使用订阅和管理组的建议

某些 Azure 虚拟桌面过程(例如在主 VHD 映像上安装 Office)假定你对 VM 具有提升的访问权限,无论 VM 在 Azure 还是 Hyper-V 管理器中设置均是如此。

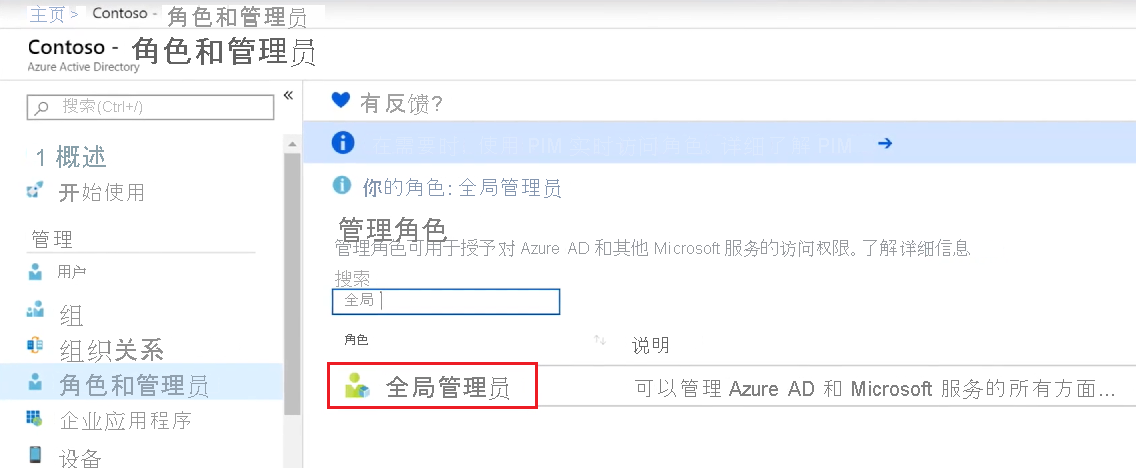

Microsoft Entra ID 中的全局管理员不一定对目录中的所有订阅和管理组拥有访问权限。 下面是提升所有订阅和管理组访问权限的方法。

为何需要提升访问权限?

全局管理员应考虑以下用于提升访问权限的场景。

- 当用户失去访问权限时,重新获取对 Azure 订阅或管理组的访问权限。

- 向其他用户或向自己授予对 Azure 订阅或管理组的访问权限。

- 查看组织中的所有 Azure 订阅或管理组。

- 允许自动化应用(如开票或审核应用)访问所有 Azure 订阅或管理组。

提升访问权限的工作原理是什么?

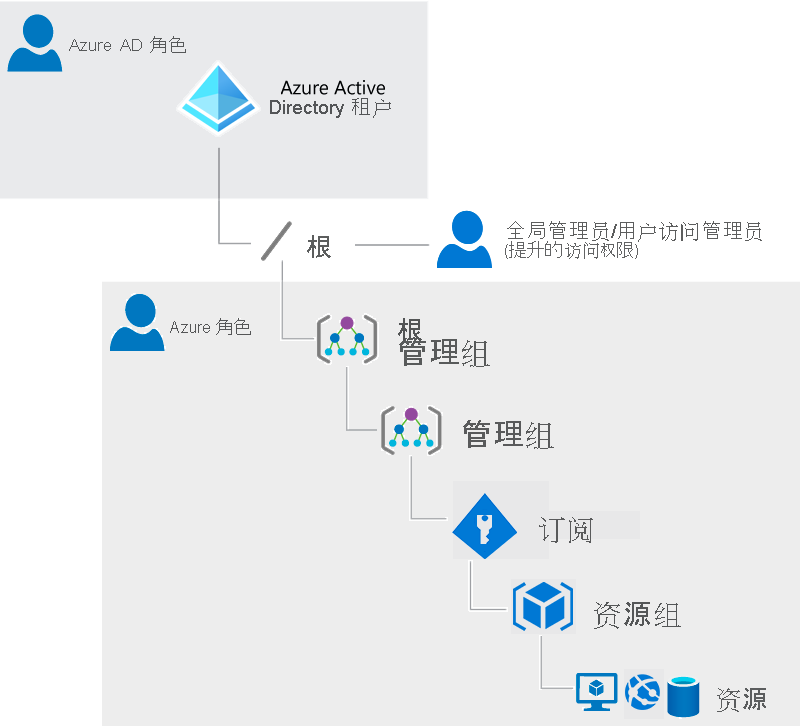

对 Microsoft Entra ID 和 Azure 资源的保护是相互独立的。

Microsoft Entra 角色分配不会授予对 Azure 资源的访问权限,并且 Azure 角色分配不会授予对 Microsoft Entra ID 的访问权限。 但如果你是 Microsoft Entra ID 中的全局管理员,则可为自己分配对目录中所有 Azure 订阅和管理组的访问权限。 如果无权访问 Azure 订阅资源,请使用此功能。 例如,对于虚拟机或存储帐户,你想要使用全局管理员特权获取对这些资源的访问权限。

提升访问权限时,你将分配有 Azure 中根范围 (/) 的用户访问管理员角色。 此角色可查看所有资源,并且可用于分配目录中任何订阅或管理组中的访问权限。 可以使用 Azure PowerShell、Azure CLI 或 REST API 删除“用户访问管理员”角色分配。

完成需在根范围执行的更改后,应删除此提升的访问权限。

为全局管理员提升访问权限

请按照这些步骤,使用 Azure 门户为全局管理员提升访问权限。

- 以全局管理员身份登录到 Azure 门户或 Microsoft Entra 管理中心。

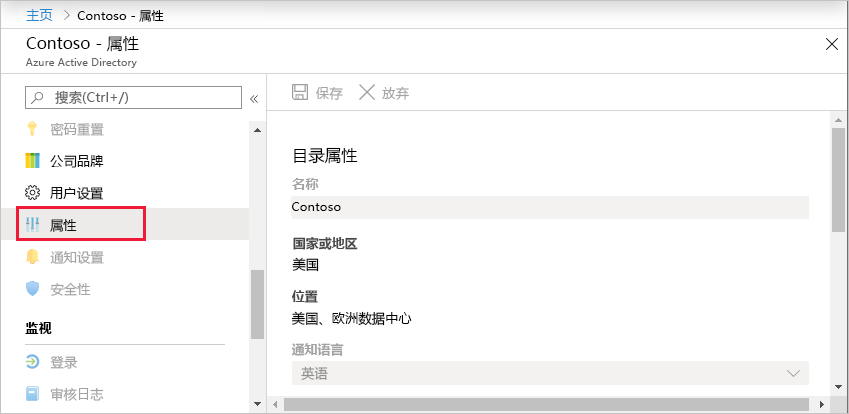

- 打开 Microsoft Entra ID。

- 在管理下,选择属性。

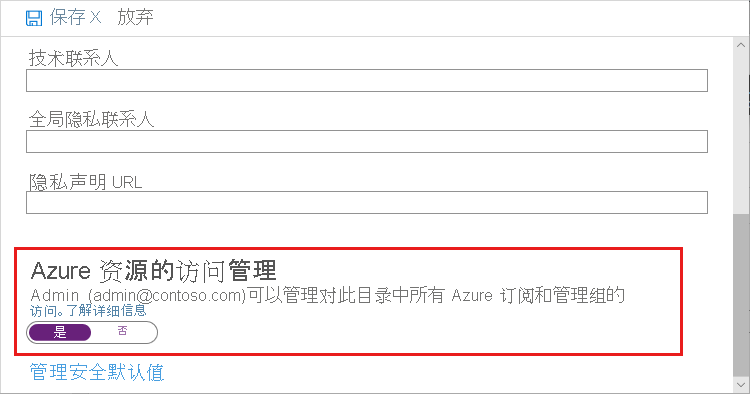

- 在“Azure 资源的访问管理”下,将开关设置为“是”。

将切换设置为“是”时,系统会为你分配 Azure 中根范围 (/) 的用户访问管理员角色 (RBAC)。 这将授予你在与此 Microsoft Entra 目录关联的所有 Azure 订阅和管理组中分配角色的权限。 此开关仅适用于分配到 Microsoft Entra ID 中全局管理员角色的用户。

将切换开关设置为“否”时,Azure 基于角色的访问控制 (RBAC) 中的用户访问管理员角色将从你的用户帐户中删除。 在与此 Microsoft Entra 目录关联的所有 Azure 订阅和管理组中,你将无法再分配角色。 只能查看和管理已获取访问权限的 Azure 订阅和管理组。

- 单击“保存”,保存设置。

此设置不是全局属性,仅适用于当前已登录的用户。 无法提升所有全局管理员角色成员的访问权限。

- 注销然后重新登录可以刷新访问权限。

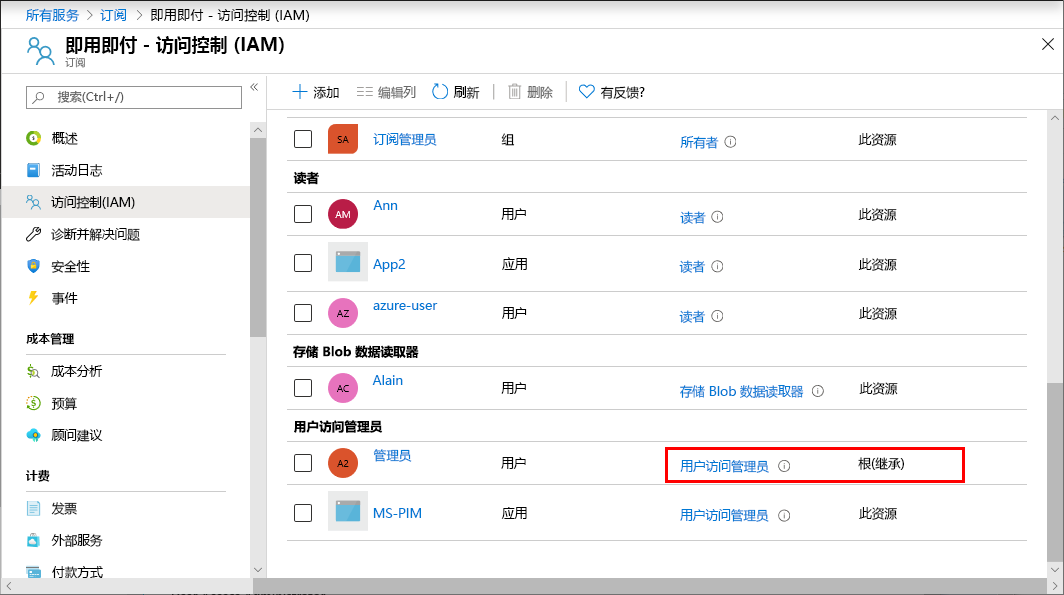

现在,你应该有权访问目录中的所有订阅和管理组。 在查看“访问控制(IAM)”窗格时,你会注意到,系统为你分配了根范围的“用户访问管理员”角色。

- 以提升的访问权限做出所需的更改。

撤消提升的访问权限

若要在根范围 (/) 中删除用户访问管理员角色分配,请按照以下步骤操作。

- 以提升访问权限时使用的用户身份登录。

- 在导航列表中,单击“Microsoft Entra ID”,然后单击“属性”。

- 将“Azure 资源的访问管理”切换回“否”。 由于此设置特定于用户,因此,必须以提升访问权限时所用的同一用户登录。

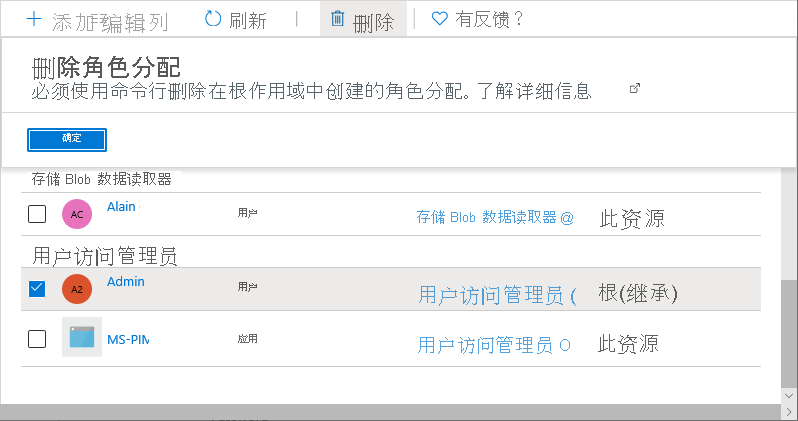

如果尝试删除“访问控制(IAM)”窗格上的“用户访问管理员”角色分配,将看到以下消息。 若要删除角色分配,必须切换回“否”,或者使用 Azure PowerShell、Azure CLI 或 REST API。

- 以全局管理员身份注销。