介绍零信任模型

零信任认为一切资源都在不受信任的开放网络上,即使是受到企业网络防火墙保护的资源也是如此。 零信任模型的运作遵从“不相信任何人,验证所有内容”的原则。

攻击者可绕过传统访问控制,这打消了传统安全策略就已足够的错觉。 通过不再信任公司网络的完整性,安全性得到了增强。

实际上,这意味着我们不再认为只靠密码就能验证用户,而是该添加多重身份验证来进行额外的检查。 这样可让用户仅访问其所需的特定应用程序或数据,而不是获得公司网络上所有设备的访问权限。

该视频介绍了零信任方法:

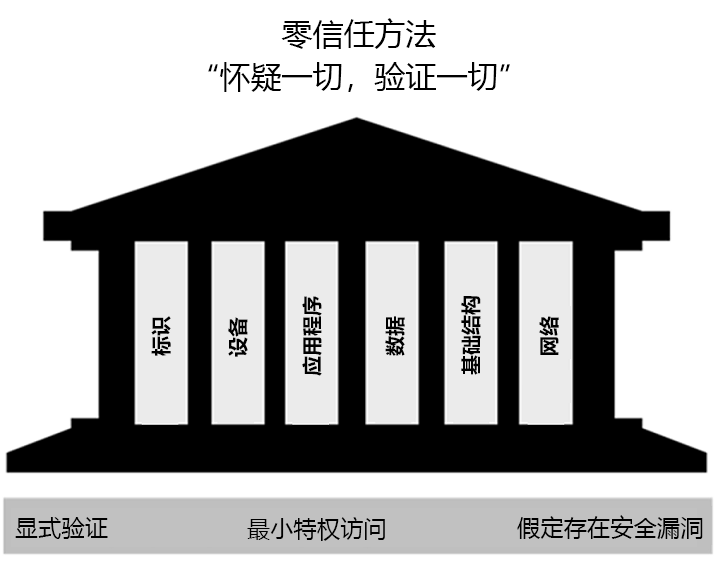

零信任指导原则

零信任模型有 3 项用于指导和支持如何实现安全性的原则。 它们是显式验证、最小特权访问和假定存在安全漏洞。

- 显式验证。 始终根据可用的数据点进行身份验证和授权,这些数据点包括用户标识、位置、设备、服务或工作负载、数据分类和异常。

- 最小特权访问。 通过实时和最低访问权限 (JIT/JEA)、基于风险的自适应策略和数据保护来限制用户访问权限,从而保护数据并确保高效工作。

- 假定存在安全漏洞。 按网络、用户、设备和应用程序进行分段访问。 通过加密来保护数据,通过分析来获得可见性、检测威胁和提高安全性。

六大基础支柱

在零信任模型中,各项元素相辅相成,共同提供端到端的安全性。 下面 6 个元素是零信任模型的基础支柱:

- 标识:可以是用户、服务或设备。 当某个标识尝试访问某项资源时,必须使用强身份验证对其进行验证,并遵循最小特权访问原则。

- 设备:当数据从设备流向本地工作负载和云时,会产生一个巨大的攻击面。 监视设备的运行状况和合规性是安全性的一个重要方面。

- 应用程序:它是使用数据的方式。 这包括查找所有正在使用的应用程序,有时称为影子 IT,因为并非所有应用程序都集中进行管理。 此支柱还包括管理权限和访问。

- 数据:应根据数据的属性对数据进行分类、标记和加密。 安全工作说到底就是保护数据,确保数据在离开组织控制的设备、应用程序、基础结构和网络时保持安全。

- 基础结构:无论是在本地还是基于云,都是一种威胁载体。 为了提高安全性,你需要评估版本、配置和 JIT 访问,并使用遥测来检测攻击和异常情况。 这样,便可自动阻止或标记有风险的行为,并采取保护措施。

- 网络:应将网络进行分段,包括更深层的网络微分段。 此外,还应采用实时威胁防护、端到端加密、监控和分析功能。

在六大基础支柱中采用零信任模型三个原则的安全策略可帮助公司在其组织中交付和实施安全性。