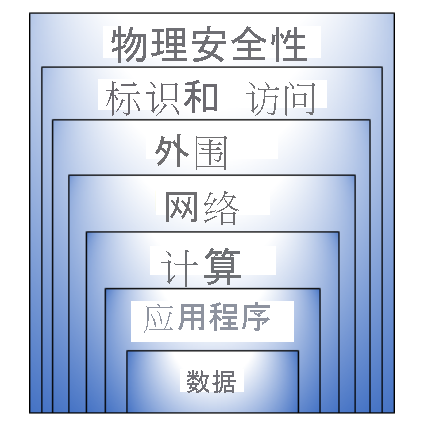

描述深层防御

深层防御采用分层方法来保障安全,而不是依赖一个外围网络。 深层防御策略使用一系列机制来减缓攻击进度。 每层都可提供保护,这样一来,如果某一层出现安全漏洞,后续层将阻止攻击者未获授权就访问数据。

安全层的示例可能包括:

- 物理安全层,例如仅限获得授权的人员访问数据中心。

- 标识和访问安全控制,例如多重身份验证或基于条件的访问,用于控制对基础结构的访问和变更控制。

- 企业网络的外围安全包含分布式拒绝服务 (DDoS) 防护,可筛选大规模攻击,以免用户遭受拒绝服务攻击。

- 网络安全,例如网络分段和网络访问控制,用于限制资源之间的通信。

- 计算安全层,例如通过关闭特定端口来安全地访问本地或云中的虚拟机。

- 应用程序安全层,可确保应用程序安全且无安全漏洞。

- 数据层安全性,可管理对业务和客户数据的访问,还可控制加密来保护数据。

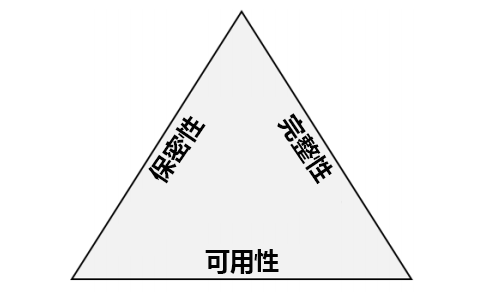

保密性、完整性、可用性 (CIA)

如上所述,深层防御策略使用一系列机制来减缓攻击进度。 所有不同的机制(技术、流程和培训)都是网络安全策略的要素,其目标包括确保机密性、完整性和可用性;通常简称为 CIA。

保密性是指需要对敏感数据(如客户信息、密码或财务数据)进行保密。 你可加密数据来将其保密,但之后还需要将加密密钥进行保密。 保密性是安全领域中最显而易见的部分;我们可以清楚地看出对敏感数据、密钥、密码和其他机密进行保密的需求。

完整性是指确保数据或消息正确。 发送电子邮件时,需要确保接收到的邮件与你发送的邮件相同。 在数据库中存储数据时,需要确保你检索的数据与你存储的数据相同。 加密数据可将数据保密,但你之后必须能够对其进行解密,使数据与加密前相同。 完整性是指确信数据没有被篡改或更改。

可用性是指让需要数据的人在需要时能够使用这些数据。 对于组织来说,确保客户数据安全很重要,但同时也必须让与客户接洽的员工能够使用这些数据。 虽然以加密格式存储数据可能更安全,但员工需要访问已解密的数据。

虽然网络安全策略的目标是保护系统、网络、应用程序和数据的机密性、完整性和可用性;但网络犯罪分子的目标就是扰乱这些目标。 Microsoft 的产品组合包括解决方案和技术,使组织能够实现 CIA 三位一体的目标。