描述 Azure 身份验证方法

身份验证是确定个人、服务或设备的标识的过程。 该过程要求个人、服务或设备提供某种类型的凭据来证明他们是谁。 身份验证类似于在旅行时出示 ID。 它并不能证实你带有票证,只能证明你就是本人。 Azure 支持多种身份验证方法,包括标准密码、单一登录 (SSO)、多重身份验证 (MFA) 和无密码身份验证。

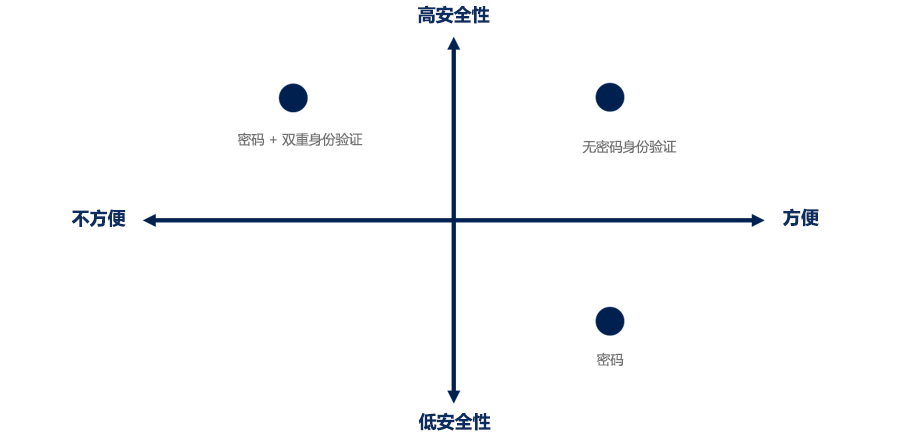

在很长一段时间里,安全性和便利性似乎相互矛盾。 值得庆幸的是,新的身份验证解决方案既提供了安全性,又提供了便利性。

下图显示了安全级别与便利性的比较。 请注意,无密码身份验证安全性高、便利性高,密码本身安全性低、便利性高。

什么是单一登录?

使用单一登录 (SSO),用户可以一次登录并使用相应凭据访问各种提供商提供的多个资源和应用程序。 若要使 SSO 正常工作,不同的应用程序和提供程序必须信任初始验证器。

更多的标识意味着需要记住和更改更多的密码。 密码策略可能因应用程序而异。 随着复杂性要求增加,用户记住这些密码的难度也不断加大。 用户需要管理的密码越多,与凭证相关的安全事故风险就越大。

考虑一个用于管理所有这些标识的过程。 支持人员处理帐户锁定和密码重置请求时,将会承受更多的压力。 如果用户离开组织,追踪所有这些标识并确保它们已被禁用会非常困难。 如果忽略了某一标识,则可能允许本应删除的访问。

使用 SSO,你只需记住一个 ID 和一个密码。 将跨应用程序的访问权限授予给与用户关联的单个标识,这简化了安全模型。 当用户更改角色或离开组织时,访问将绑定到单个标识。 这一更改大大减少了更改或禁用帐户所需的工作量。 为帐户使用 SSO,用户可以更轻松地管理其标识,也便于 IT 管理用户。

重要

单一登录仅与初始验证器一样安全,因为后续连接都基于初始验证器的安全性。

什么是多重身份验证?

多重身份验证是在登录过程中提示用户提供额外形式(或因素)的身份验证的过程。 MFA 有助于防范密码泄露(在密码已泄露但第二个因素未被泄露的情况下)。

思考一下你是如何登录网站、电子邮件或联机服务的。 在输入用户名和密码后,是否还需要输入发送到手机的验证码? 如果需要,则已使用多重身份验证进行登录。

多重身份验证通过要求使用两个及以上的元素进行完全身份验证,为标识提供更多安全性。 这些元素分为三个类别:

- 用户知道的内容 - 这可能是一个质询问题。

- 用户拥有的内容 - 这可以是发送到用户移动电话的验证码。

- 用户相关内容 - 这通常是某种生物属性,例如指纹或面部扫描。

多重身份验证通过限制凭据暴露(例如,用户名和密码被盗)的影响来提高标识安全性。 启用多重身份验证后,拥有用户密码的攻击者还需拥有用户手机或指纹才能进行完整验证。

比较多重身份验证和单因素身份验证。 在单一身份验证下,攻击者只需用户名和密码即可进行验证。 应尽可能地启用多重身份验证,因为这样可以极大地提高安全性。

什么是 Microsoft Entra 多重身份验证?

Microsoft Entra 多重身份验证是一项提供多重身份验证功能的 Microsoft 服务。 使用 Microsoft Entra 多重身份验证,用户可以在登录过程中选择其他身份验证形式,例如电话或移动应用通知。

什么是无密码身份验证?

MFA 等功能是保护组织的一种好方法,但用户通常对必须记住密码之外的其他安全保护感到沮丧。 当这样做简单方便时,用户更有可能遵守这一点。 无密码身份验证方法更为方便,因为密码会被删除并替换为你指定的内容,以及你自己的或你已知的内容。

需要在设备上设置无密码身份验证才能工作。 例如,你的计算机是你所拥有的。 一旦经过注册或登记,Azure 便知道它是与你相关联的。 既然计算机是已知的,一旦你提供了你知道或相关的信息(例如 PIN 或指纹),你就可以在不使用密码的情况下进行身份验证。

当涉及身份验证时,每个组织都有不同的需求。 Microsoft 全球 Azure 和 Azure 政府提供了下面 3 个与 Microsoft Entra ID 集成的无密码身份验证选项:

- Windows Hello for Business

- Microsoft Authenticator 应用

- FIDO2 安全密钥

Windows Hello 企业版

Windows Hello 企业版非常适合拥有自己的指定 Windows 电脑的信息工作者。 生物识别和 PIN 凭据直接绑定到用户的电脑,可阻止除所有者之外的任何人访问。 利用公钥基础结构 (PKI) 集成和内置单一登录 (SSO) 支持,Windows Hello 企业版提供了一种方便的方法,可无缝访问本地和云中的公司资源。

Microsoft Authenticator 应用

你还可以使用员工的手机作为无密码身份验证方法。 除了密码之外,你可能已经在使用 Microsoft Authenticator 应用作为便捷的多重身份验证选项。 你还可以使用 Authenticator 应用作为无密码选项。

Authenticator 应用可将任何 iOS 或 Android 手机变成强、无密码凭据。 用户可以通过以下方式登录到任何平台或浏览器:向其手机发送通知,将屏幕上显示的数字与其手机上的相应数字匹配,然后使用其生物识别(触摸或人脸)或 PIN 进行确认。 有关安装的详细信息,请参阅下载并安装 Microsoft Authenticator 应用。

FIDO2 安全密钥

FIDO(线上快速身份验证)联盟可帮助推广开放式身份验证标准,并减少将密码作为用户身份验证方式的情况。 FIDO2 是采用了 Web 身份验证 (WebAuthn) 标准的最新标准。

FIDO2 安全密钥是无法钓鱼的基于标准的无密码身份验证方法,可采用任何外形规格。 线上快速身份验证 (FIDO) 是无密码身份验证的开放式标准。 通过 FIDO,用户和组织可以利用该标准使用外部安全密钥或内置于设备的平台密钥登录到其资源,而无需使用用户名或密码。

用户可以进行注册,然后在登录界面选择 FIDO2 安全密钥作为主要的身份验证方式。 这些 FIDO2 安全密钥通常是 USB 设备,但也可以使用蓝牙或 NFC。 使用处理身份验证的硬件设备,由于不使用可能被公开或猜到的密码,帐户的安全性会提高。