连接 GCP 帐户

将 GCP 帐户载入 Microsoft Defender for Cloud,集成了 GCP Security Command 和 Defender for Cloud。 这样 Defender for Cloud 便可同时在这两个云环境中提供可见性和保护,从而能够:

检测安全配置错误

集中通过一个视图显示 Defender for Cloud 建议和 GCP 安全命令中心的发现结果

将 GCP 资源整合到 Defender for Cloud 的安全分数计算中

将基于 CIS 标准的 GCP 安全命令中心建议集成到 Defender for Cloud 的合规性仪表板中

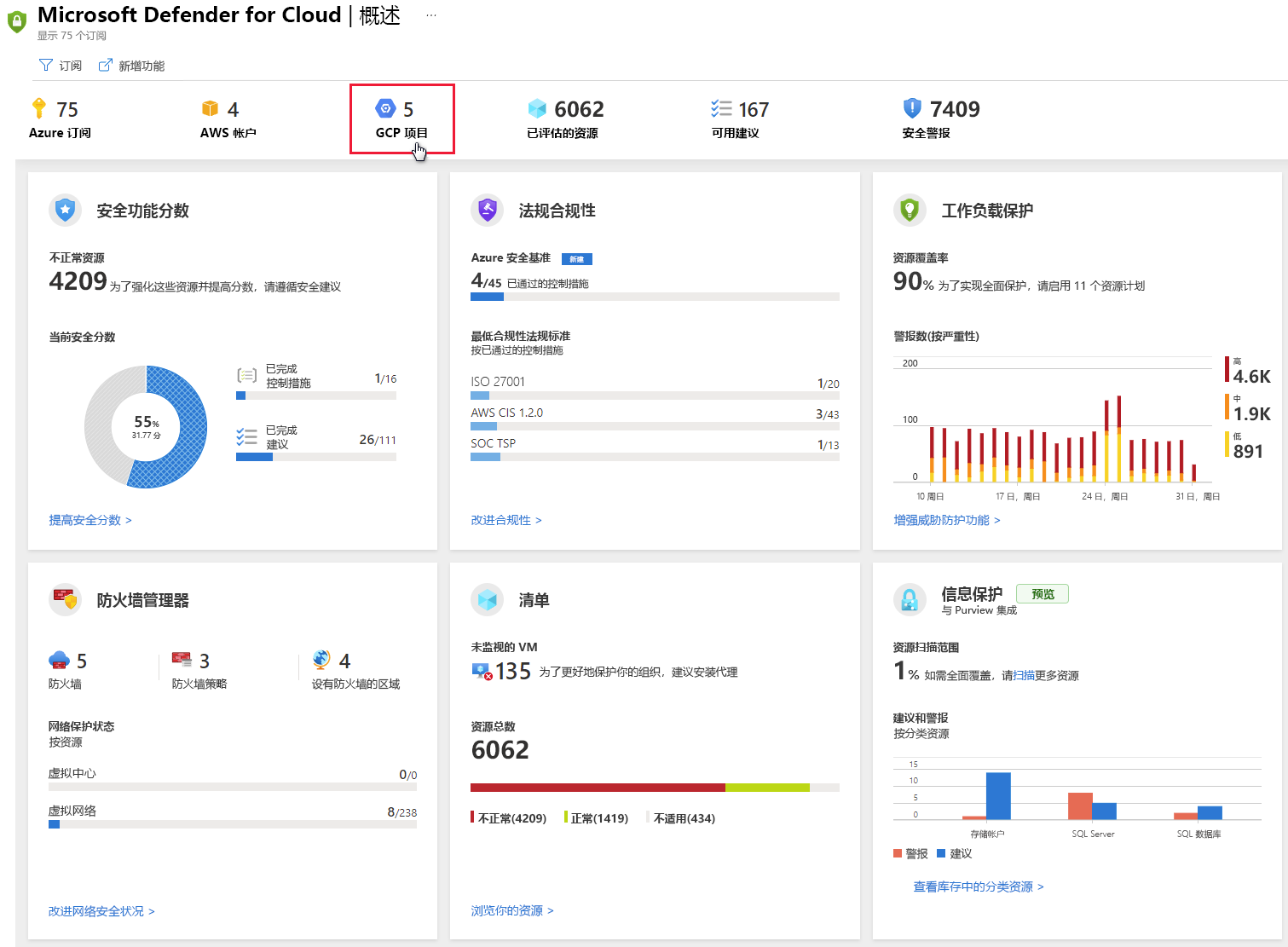

在下面的屏幕截图中,可以看到 Defender for Cloud 的“概述”仪表板中显示了 GCP 项目。

按照以下步骤创建 GCP 云连接器。

使用“安全运行状况分析”设置 GCP 安全和命令中心

对于组织中的所有 GCP 项目,还需要:

按照 GCP 文档中的以下说明设置 GCP 安全命令中心。

按照 GCP 文档中的以下说明启用“安全运行状况分析”。

验证是否有数据流向安全命令中心。

连接 GCP 环境以进行安全配置的相关说明遵循了 Google 有关使用安全配置的建议。 此集成利用 Google Security Command Center 并使用可能会影响计费的其他资源。

首次启用安全运行状况分析时,可能需要几个小时才能获得数据。

启用 GCP 安全命令中心 API

从 Google 的“云控制台 API 库”中,选择要连接到 Azure 安全中心的项目。

在该 API 库中,查找并选择“安全命令中心 API”。

在 API 的页面上,选择“启用”。

创建一个专用于安全配置集成的服务帐户

在“GCP 控制台”中,选择要连接到安全中心的项目。

在“导航菜单”上的“IAM 和管理”选项下,选择“服务帐户”。

选择“创建服务帐户”。

输入帐户名称,并选择“创建”。

将“角色”指定为“安全中心管理员查看者”,然后选择“继续”。

“向用户授予对此服务帐户的访问权限”部分是可选的。 选择“完成”。

复制创建的服务帐户的电子邮件值,并将其保存待稍后使用。

在“导航菜单”上的“IAM 和管理”选项下,选择“IAM”

切换到组织级别。

选择“添加”。

在“新成员”字段中,粘贴之前复制的电子邮件值。

将“角色”指定为“安全中心管理员查看者”,然后选择“保存”。

为专用服务帐户创建私钥

切换到项目级别。

在“导航菜单”上的“IAM 和管理”选项下,选择“服务帐户”。

打开专用服务帐户,然后选择“编辑”。

在“密钥”部分中,选择“添加密钥”,然后选择“创建新密钥”。

在“创建私钥”屏幕中,选择“JSON”,然后选择“创建”。

保存此 JSON 文件待稍后使用。

将 GCP 连接到 Defender for Cloud

在 Defender for Cloud 的菜单中,选择“云连接器”。

选择“添加 GCP 帐户”。

在“加入”页中,执行以下操作,然后选择“下一步”。

验证所选订阅。

在“显示名称”字段中,输入连接器的显示名称。

在“组织 ID”字段中,输入组织的 ID。

在“私钥”文件框中,浏览到上一步中下载的 JSON 文件。 为专用服务帐户创建私钥。

确认

成功创建连接器并正确配置 GCP 安全命令中心后:

Defender for Cloud 的合规性仪表板中会显示 GCP CIS 标准。

加入过程完成 5-10 分钟后,“安全中心”门户和合规性仪表板中会显示安全建议: