了解数据连接器提供程序

Microsoft Defender XDR

Microsoft Defender XDR 数据连接器提供来自 Microsoft Defender XDR 产品的警报、事件和原始数据,包括(但不限于):

用于终结点的 Microsoft Defender

Microsoft Defender for Identity

Microsoft Defender for Office 365

Microsoft Defender for Cloud Apps

Microsoft Azure 服务

用于 Microsoft 和 Azure 相关服务的连接器包括(但不限于):

Microsoft Entra ID

Azure 活动

Microsoft Entra ID 保护

Azure DDoS 防护

Microsoft Defender for IoT

Azure 信息保护

Azure 防火墙

Microsoft Defender for Cloud

Azure Web 应用程序防火墙 (WAF)(原 Microsoft WAF)

域名服务器

Office 365

Windows 防火墙

安全事件

供应商连接器

Microsoft Sentinel 提供一个不断扩充的供应商特定数据连接器列表。 这些连接器主要使用 CEF 和 Syslog 连接器作为其基础。

提示

记住查看连接器页面,了解连接器写入的数据类型(表)。

使用 Log Analytics API 的自定义连接器

可以使用 Log Analytics 数据收集器 API 将日志数据发送到 Microsoft Sentinel Log Analytics 工作区。

Logstash 插件

对 Logstash 数据收集引擎使用 Microsoft Sentinel 的输出插件时,可以通过 Logstash 将所需的任何日志直接发送到 Microsoft Sentinel 中的 Log Analytics 工作区。 日志将写入到使用输出插件定义的自定义表。

通用事件格式和 Syslog 连接器

如果没有供应商提供的连接器,可以使用一般的通用事件格式 (CEF) 或 Syslog 连接器。

Syslog 是普遍适用于 Linux 的事件日志记录协议。 应用程序发送可能存储在本地计算机或传递到 Syslog 收集器的消息。

通用事件格式 (CEF) 是建立在 Syslog 消息顶层的行业标准格式,许多安全产品供应商使用它在不同的平台之间实现事件互操作性。

Syslog 与通用事件格式

CEF 始终是一个上乘的选择,因为系统会将日志数据分析为 CommonSecurityLog 表中的预定义字段。 Syslog 提供标头字段,但原始日志消息存储在 Syslog 表中名为 SyslogMessage 的字段中。 对于要查询的 Syslog 数据,你需要编写一个分析程序来提取特定字段。 后面的模块演示为 Syslog 消息创建分析程序的过程。

连接器体系结构选项

要将 CEF 或 Syslog 连接器连接到 Microsoft Sentinel,必须在专用 Azure 虚拟机 (VM) 或本地系统上部署代理,以支持设备和 Microsoft Sentinel 之间的通信。 可以自动或手动部署代理。 仅当专用计算机连接到 Azure Arc 或者是 Azure 中的虚拟机时,才能进行自动部署。

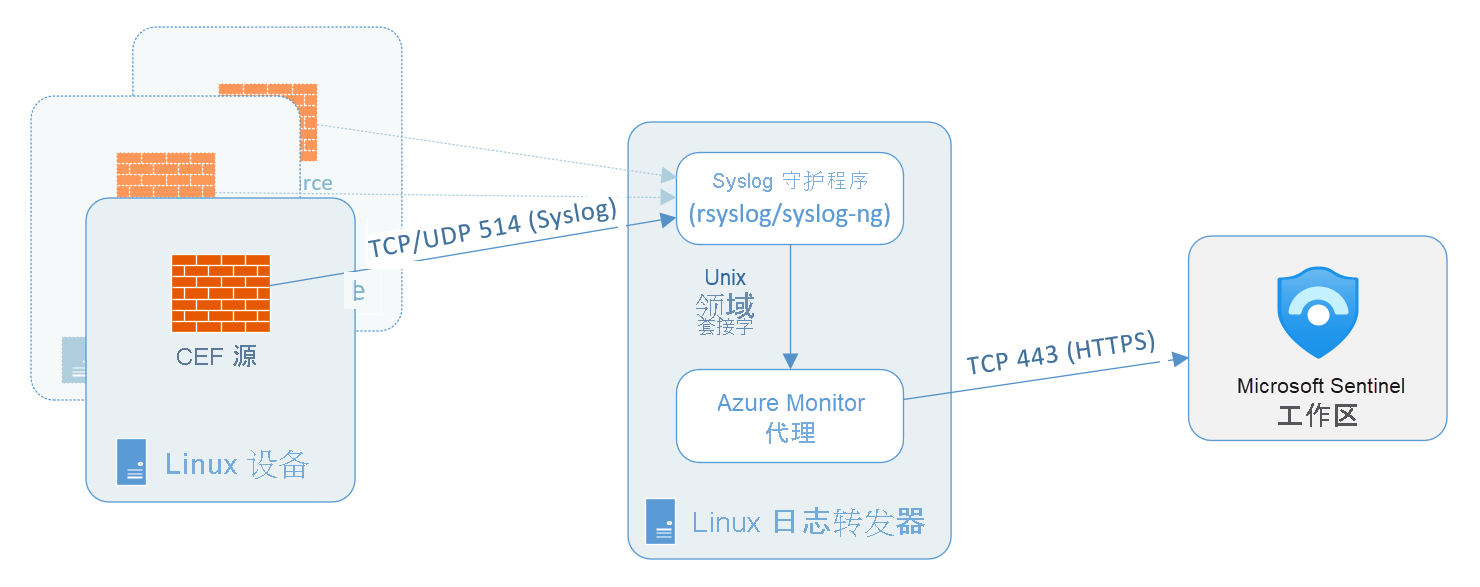

下图展示了一个本地系统,它将 Syslog 数据发送到运行 Microsoft Sentinel 代理的专用 Azure VM。

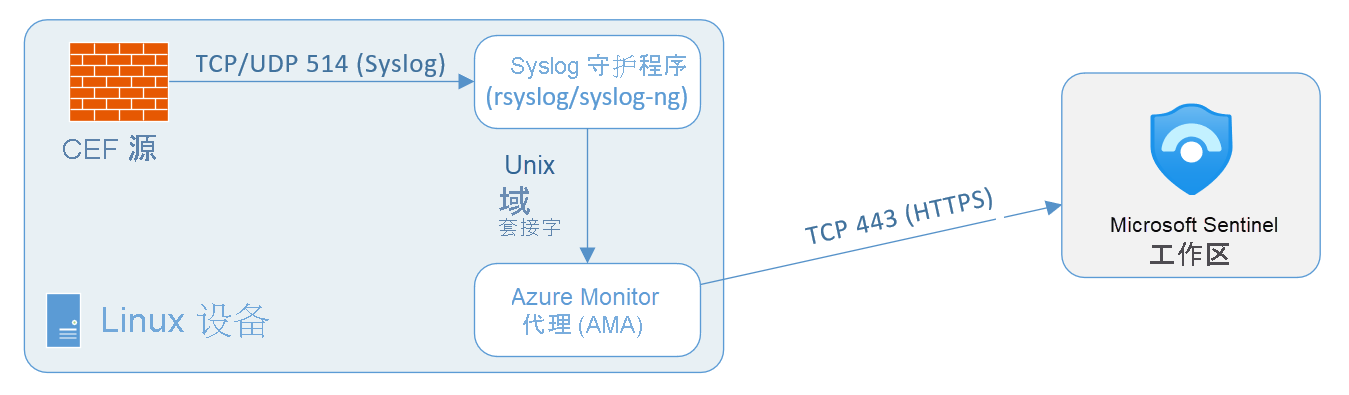

你也可以在现有的 Azure VM、其他云中的 VM 或本地计算机上手动部署代理。 下图展示了一个本地系统,它将 Syslog 数据发送到运行 Microsoft Sentinel 代理的专用本地系统。