确定 Azure 存储加密

用于静态数据的 Azure 存储加密可提供数据保护,确保满足组织的安全性和合规性承诺。 加密和解密过程会自动执行。 数据默认受保护,因此无需修改代码或应用程序。

当你创建存储帐户时,Azure 会为该帐户生成两个 512 位存储帐户访问密钥。 这些密钥可用于通过共享密钥授权或通过使用共享密钥签名的 SAS 令牌来授权访问存储帐户中的数据。

Microsoft 建议使用 Azure 密钥保管库来管理访问密钥,并且定期轮换和重新生成密钥。 使用 Azure 密钥保管库可以轻松轮换密钥,而无需中断应用程序。 还可以手动轮换密钥。

有关 Azure 存储加密的注意事项

查看 Azure 存储加密的以下特征。

数据在写入 Azure 存储之前会自动加密。

检索数据时,会自动对其进行解密。

Azure 存储加密、静态加密、解密和密钥管理对用户来说都是透明的。

写入 Azure 存储的所有数据均通过 256 位高级加密标准 (AES) 加密进行加密。 AES 是可用的最强分组加密技术之一。

Azure 存储加密会针对所有新的和现有的存储帐户启用,并且不能禁用。

配置 Azure 存储加密

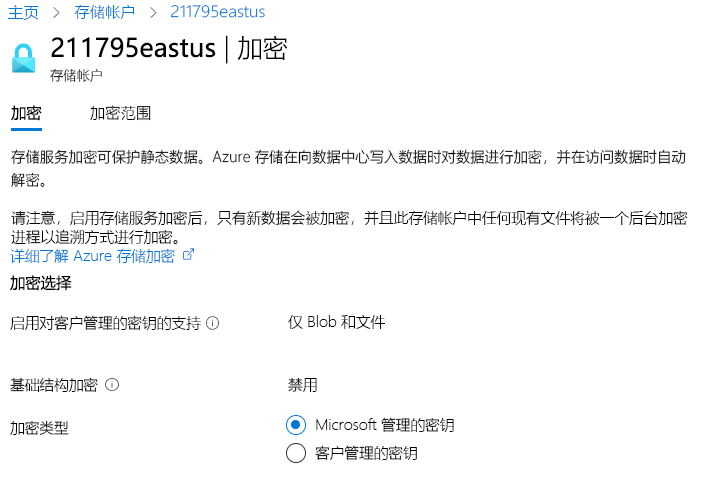

在 Azure 门户中,通过指定加密类型来配置 Azure 存储加密。 你可以自己管理密钥,也可以将密钥交由 Microsoft 管理。 考虑如何为存储安全性实现 Azure 存储加密。

基础结构加密。 可以为整个存储帐户或帐户内的加密范围启用基础结构加密。 为存储帐户或加密范围启用基础结构加密后,数据会使用两种不同的加密算法和两个不同的密钥进行两次加密,一次在服务级别,一次在基础结构级别。

平台托管密钥。 平台管理的密钥 (PMK) 是完全由 Azure 生成、存储和管理的加密密钥。 客户不会与 PMK 交互。 例如,用于 Azure 数据静态加密的密钥默认就是 PMK。

客户管理的密钥。 另一方面,客户管理的密钥 (CMK) 是一个或多个客户读取、创建、删除、更新和/或管理的密钥。 存储在客户拥有的密钥保管库或硬件安全模块 (HSM) 中的密钥是 CMK。 创建自己的密钥 (BYOK) 是一种 CMK 方案,客户从外部存储位置导入(自带)密钥。