实现应用程序安全组

可以在 Azure 虚拟网络中实现应用程序安全组,以按工作负载对虚拟机进行逻辑分组。 然后,可以根据应用程序安全组定义网络安全组规则。

有关使用应用程序安全组的注意事项

应用程序安全组的工作方式与网络安全组相同,但它们提供了一种以应用程序为中心的方法来查看基础结构。 将虚拟机加入应用程序安全组。 然后,使用应用程序安全组作为网络安全组规则中的源或目标。

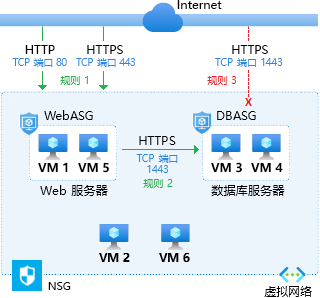

让我们研究一下如何通过为在线零售商创建配置来实现应用程序安全组。 在示例方案中,我们需要控制到应用程序安全组中虚拟机的网络流量。

方案要求

下面是示例配置的方案要求:

- 我们的配置中有六个虚拟机,其中两个 Web 服务器和两个数据库服务器。

- 客户访问托管在我们的 Web 服务器上的联机目录。

- 必须可以通过 HTTP 端口 80 和 HTTPS 端口 443 从 Internet 访问 Web 服务器。

- 清单信息存储在数据库服务器上。

- 必须可以通过 HTTPS 端口 1433 访问数据库服务器。

- 只有我们的 Web 服务器才能访问我们的数据库服务器。

解决方案

对于我们的方案,需要构建以下配置:

为虚拟机创建应用程序安全组。

创建名为

WebASG的应用程序安全组,对 Web 服务器计算机进行分组。创建名为

DBASG的应用程序安全组,对数据库服务器计算机进行分组。

为虚拟机分配网络接口。

- 对于每个虚拟机服务器,将其 NIC 分配给相应的应用程序安全组。

创建网络安全组和安全规则。

规则 1:将“优先级”设置为 100。 允许通过 HTTP 端口 80 和 HTTPS 端口 443 从 Internet 访问

WebASG组中的计算机。规则 1 具有最低优先级值,因此它优先于组中的其他规则。 客户访问我们的在线目录在我们的设计中至关重要。

规则 2:将“优先级”设置为 110。 允许通过 HTTPS 端口 1433 从

WebASG组中的计算机访问DBASG组中的计算机。规则 3:将“优先级”设置为 120。 通过 HTTPS 端口 1433 拒绝从任何位置对

DBASG组中的计算机进行 (X) 访问。规则 2 和规则 3 的组合确保只有 Web 服务器才能访问数据库服务器。 此安全配置可保护清单数据库免受外部攻击。

使用应用程序安全组时要考虑的事项

在虚拟网络中实现应用程序安全组有几个优点。

考虑 IP 地址维护。 使用应用程序安全组控制网络流量时,无需为特定 IP 地址配置入站和出站流量。 如果配置中有许多虚拟机,则可能很难指定所有受影响的 IP 地址。 维护配置时,服务器的数量可能会更改。 这些更改可能需要你修改在安全规则中支持不同 IP 地址的方式。

考虑没有子网。 通过将虚拟机组织到应用程序安全组中,无需跨特定子网分布服务器。 可以按应用程序和用途排列服务器,以实现逻辑分组。

考虑简化的规则。 应用程序安全组有助于消除对多个规则集的需求。 无需为每个虚拟机创建单独的规则。 可以将新规则动态应用于指定的应用程序安全组。 新的安全规则将自动应用于指定应用程序安全组中的所有虚拟机。

考虑工作负载支持。 实现应用程序安全组的配置易于维护和理解,因为组织基于工作负载使用情况。 应用程序安全组为应用程序、服务、数据存储和工作负载提供逻辑安排。