System Center Operations Manager 的集成包

Operations Manager 的集成包是由 System Center Orchestrator 提供的加载项。 使用集成包将 Orchestrator Runbook 服务器连接到 Operations Manager 管理服务器,以便可以自动执行各种操作。

有关集成包的详细信息,请参阅 System Center 集成指南。

系统要求

在部署 Operations Manager 集成包之前,请安装并配置以下软件:

业务流程协调程序。

实现的策略。 集成包版本应与 System Center 版本匹配。

若要支持服务器与 Operations Manager 进行交互,请在安装 Orchestrator Runbook Server或 Runbook Designer 的位置安装 Operations Manager 控制台。

创建警报对象需要 Orchestrator 集成库管理包。

注意

首次运行 Operations Manager 时,创建警报对象会自动在 Operations Manager 中安装管理包。 若要卸载集成包,请从 Operations Manager 中删除 Orchestrator 集成库管理包。

业务流程协调程序。

实现的策略。 集成包版本应与 System Center 版本匹配。

若要支持服务器与 Operations Manager 进行交互,请在安装 Orchestrator Runbook Server或 Runbook Designer 的位置安装 Operations Manager 控制台。

创建警报对象需要 Orchestrator 集成库管理包。

注意

首次运行 Operations Manager 时,创建警报对象会自动在 Operations Manager 中安装管理包。 若要卸载集成包,请从 Operations Manager 中删除 Orchestrator 集成库管理包。

下载集成包

Orchestrator 2022 的 Operations Manager 集成包继续与 Orchestrator 2025 配合使用。

Operations Manager 在此处下载集成包。

注册并部署包

下载集成包文件后,必须将它注册到 Orchestrator 管理服务器。 然后将其部署到 Runbook 服务器和 Runbook 设计器。 了解详细信息。

配置连接

连接会在 Orchestrator 和 Operations Manager 管理服务器之间建立可重复使用的链接。 可以根据需要创建不限数量的连接,以指定指向多个 Operations Manager 管理服务器的链接。 也可以创建连接到同一服务器的多个连接,以此支持用户帐户的安全权限存在差异。

若要配置连接:

- 请在 Runbook Designer 中,选择“选项”>“Operations Manager” 。

- 请在“连接”选项卡中选择“添加” 。

- 在“连接条目”框中,输入运行 Operations Manager 的服务器的名称或 IP 地址。

- 在 “域 ”框中,输入 Operations Manager 服务器的域名。 或选择省略号按钮 (...) 以浏览域,选择它,然后选择“ 添加”。

- 在“用户名和密码”框中,输入 Orchestrator 服务器用于连接到 Operations Manager 服务器的凭据。

- 请在“监视间隔\轮询”和“监视间隔\重新连接”中,接受默认值 10 秒,或更改该值 。 属性(默认值:10 秒)可配置。

- 选择“测试连接”。 出现确认消息时,请选择“确定”。

- 如有必要,请添加更多连接。

- 请选择“确定”>“完成” 。

为 Operations Manager 2016 UR4 或更高版本启用 SCO IP

当 Operations Manager 配置仅接受 TLS 1.1 或 TLS 1.2 时,必须为 Operations Manager 2016 (UR4+) 启用 SCO IP。

请执行下列步骤:

将 Windows 设置为仅使用 TLS 1.2。

方法 1:手动修改注册表

重要

请仔细执行本部分中的步骤。 如果注册表修改错误,可能会出现严重的问题。 在开始之前,请备份注册表,以便在出现问题时还原它。

使用以下步骤启用或禁用整个系统的所有 SCHANNEL 协议。

注意

建议为传入通信启用 TLS 1.2 协议。 为所有传出通信启用 TLS 1.2、TLS 1.1 和 TLS 1.0 协议。 注册表更改不会影响 Kerberos 协议或 NTLM 协议的使用。

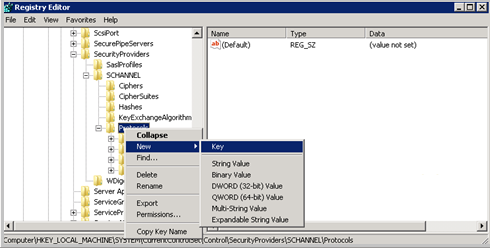

a. 启动“注册表编辑器”。 为此,请右键单击“ 开始”,在“运行”框中输入 regedit ,然后选择“ 确定”。

b. 找到以下注册表子项:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocolsc. 右键单击“协议”,并指向“新建”>“项” 。

d. 输入“SSL 3.0”。

e. 重复前两个步骤,为 TLS 0、TLS 1.1 和 TLS 1.2 创建项。 这些项类似于目录。

f. 在每个 SSL 3.0、TLS 1.0、TLS 1.1 和 TLS 1.2 项下创建客户端密钥和服务器密钥。

g. 若要启用协议,请在每个客户端和服务器密钥下创建 DWORD 值,如下所示:

- DisabledByDefault [值 = 0]

- Enabled [值 = 1]

h. 若要禁用协议,请更改每个客户端和服务器密钥下的 DWORD 值,如下所示:

- DisabledByDefault [Value = 1]

- Enabled [Value = 0]

i. 请选择“文件”>“退出” 。

方法 2:自动修改注册表

在管理员模式下运行以下 Windows PowerShell 脚本,以便自动将 Windows 配置为仅使用 TLS 1.2 协议:

$ProtocolList = @("SSL 2.0","SSL 3.0","TLS 1.0", "TLS 1.1", "TLS 1.2") $ProtocolSubKeyList = @("Client", "Server") $DisabledByDefault = "DisabledByDefault" $Enabled = "Enabled" $registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\" foreach($Protocol in $ProtocolList) { Write-Host " In 1st For loop" foreach($key in $ProtocolSubKeyList) { $currentRegPath = $registryPath + $Protocol + "\" + $key Write-Host " Current Registry Path $currentRegPath" if(!(Test-Path $currentRegPath)) { Write-Host "creating the registry" New-Item -Path $currentRegPath -Force | out-Null } if($Protocol -eq "TLS 1.2") { Write-Host "Working for TLS 1.2" New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null } else { Write-Host "Working for other protocol" New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null } } } Exit 0将 System Center 设置为仅使用 TLS 1.2。

在此步骤中更改注册表之前,请备份注册表,以备日后需要对其进行还原。 然后设置以下注册表项值。

64 位操作系统的值

路径 注册表项 值 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft.NETFramework\v2.0.50727 SystemDefaultTlsVersions dword:00000001 HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft.NETFramework\v2.0.50727 SystemDefaultTlsVersions dword:00000001 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft.NETFramework\v4.0.30319 SystemDefaultTlsVersions dword:00000001 HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft.NETFramework\v4.0.30319 SystemDefaultTlsVersions dword:00000001 32 位操作系统的值

路径 注册表项 值 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft.NETFramework\v4.0.30319 SystemDefaultTlsVersions dword:00000001 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft.NETFramework\ v2.0.50727 SystemDefaultTlsVersions dword:00000001 在所有 Service Manager 角色上安装以下更新。 更新管理服务器、Azure 数据仓库服务器、自助服务门户和分析控制台(包括安装在 Orchestrator Runbook 服务器上的分析控制台)中的角色。

重新启动计算机。