在 Surface Hub 上配置非全局管理员帐户

Windows 10 协同版 2020 更新引入了对配置具有有限权限的非全局管理员帐户的支持,以仅管理已加入Microsoft Entra域的 Surface Hub 设备上的“设置”应用。 这使 IT 管理员能够将管理员权限范围专门限定为 Surface Hub,从而降低跨整个Microsoft Entra域进行不必要的访问的风险。

重要提示

Microsoft建议使用权限最少的角色。 这有助于提高组织的安全性。 全局管理员是一种高特权角色,在无法使用现有角色时,应仅限于紧急情况。

Windows 10 协同版 2020 Update 2 引入了对 LocalUsersAndGroups CSP 的支持,现在是推荐的方法。 尽管 RestrictedGroups CSP 仍受支持,但它已弃用。

注意

在开始之前,请确认 Surface Hub 已加入Microsoft Entra并在 Intune 中自动注册。 如果没有,请重置 Surface Hub,并使用 Microsoft Entra ID 完成现成 (OOBE) 设置。 只有通过 Microsoft Entra ID 进行身份验证的帐户才能使用非全局管理员配置。

摘要

创建非全局管理员帐户的过程涉及以下步骤:

- 在 Intune 中创建包含指定 Surface Hub 管理员的安全组。

- 使用 PowerShell 获取Microsoft Entra组的 SID。

- 使用Microsoft Entra组 SID 创建 XML 文件。

- 创建包含非全局管理员安全组管理的 Surface Hub 设备的安全组。

- 创建自定义配置文件,以面向包含 Surface Hub 设备的安全组。

创建Microsoft Entra安全组

首先,创建包含管理员帐户的安全组。 然后为 Surface Hub 设备创建另一个安全组。

为管理员帐户创建安全组

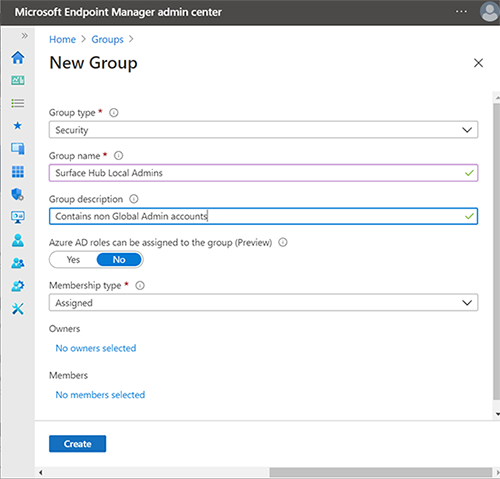

通过Microsoft Intune管理中心登录到Intune,选择“组>”新建组>“,然后在”组类型“下,选择”安全性”。

输入组名称(例如 Surface Hub 本地管理员),然后选择“ 创建”。

打开组,选择“ 成员”,然后选择“ 添加成员 ”以添加指定的管理员帐户。 若要详细了解如何在 Intune 中创建组,请参阅添加组以组织用户和设备。

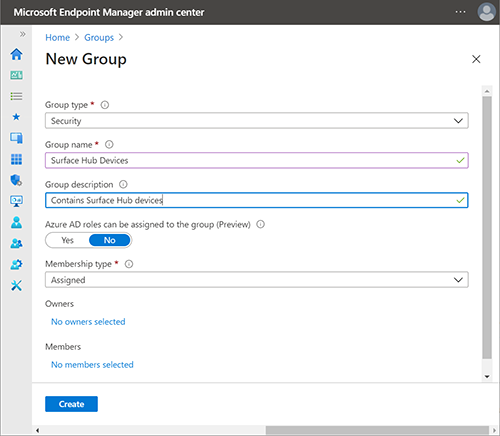

为 Surface Hub 设备创建安全组

重复上述过程,为中心设备(如 Surface Hub 设备)创建单独的安全组。

使用 PowerShell 获取Microsoft Entra组 SID

使用提升的帐户权限 (以管理员身份运行) 启动 PowerShell,并确保系统配置为运行 PowerShell 脚本。 若要了解详细信息,请参阅 关于执行策略。

登录到Microsoft Entra租户。

Connect-AzureAD注意

自 2024 年 3 月 30 日起,Azure AD 和 MSOnline PowerShell 模块已弃用。 若要了解详细信息,请阅读 弃用更新。 在此日期之后,对这些模块的支持仅限于Microsoft Graph PowerShell SDK 和安全修补程序的迁移帮助。 弃用的模块将继续运行到 2025 年 3 月 30 日。

建议迁移到 Microsoft Graph PowerShell,以便与以前的 Azure AD) Microsoft Entra ID (交互。 有关常见的迁移问题,请参阅 迁移常见问题解答。

请注意版本 1.0。MSOnline 的 x 可能会在 2024 年 6 月 30 日之后遇到中断。

登录到租户后,请运行以下 commandlet。 它提示“请键入Microsoft Entra组的对象 ID”。

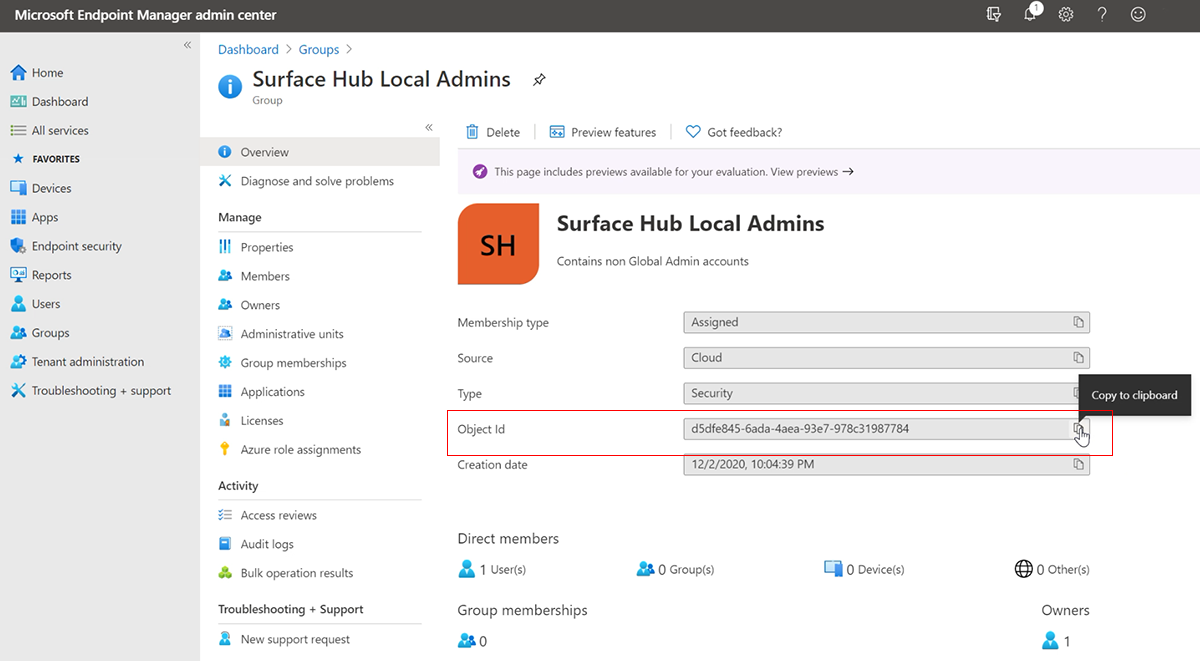

function Convert-ObjectIdToSid { param([String] $ObjectId) $d=[UInt32[]]::new(4);[Buffer]::BlockCopy([Guid]::Parse($ObjectId).ToByteArray(),0,$d,0,16);"S-1-12-1-$d".Replace(' ','-') }在“Intune”中,选择前面创建的组并复制“对象 ID”,如下图所示。

运行以下命令,获取安全组的 SID:

$AADGroup = Read-Host "Please type the Object ID of your Azure AD Group" $Result = Convert-ObjectIdToSid $AADGroup Write-Host "Your Azure Ad Group SID is" -ForegroundColor Yellow $Result将对象 ID 粘贴到 PowerShell commandlet 中,按 Enter,然后将Microsoft Entra组 SID 复制到文本编辑器中。

创建包含Microsoft Entra组 SID 的 XML 文件

将以下代码复制到文本编辑器中:

<GroupConfiguration> <accessgroup desc = "S-1-5-32-544"> <group action = "U" /> <add member = "AzureAD\bob@contoso.com"/> <add member = "S-1-12-1-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX"/> </accessgroup> </GroupConfiguration>将以 S-1-12-1 开头的占位符 SID () 替换为Microsoft Entra组 SID,然后将该文件另存为 XML;例如,Microsoft Entra ID-local-admin.xml。

注意

还可以直接使用用户主体名称 (UPN) 添加用户:

<member name="AzureAD\user@contoso.com" />

创建自定义配置文件

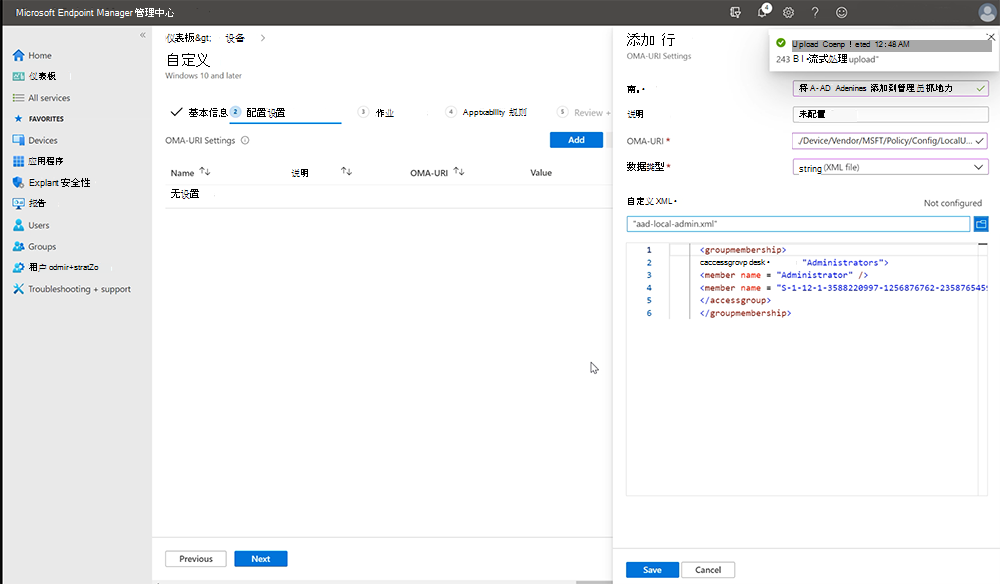

在“Microsoft Intune”中,转到“设备>配置文件>”“创建配置文件”。

为平台选择 Windows 10 和更高版本。 对于配置文件,请选择 “模板>自定义>创建”。

提供名称和说明,然后选择“ 下一步”。

在 “配置设置>OMA-URI 设置”下,选择“ 添加”。

添加名称并使用以下 OMA-URI:

./Device/Vendor/MSFT/Policy/Config/LocalUsersAndGroups/Configure注意

RestrictedGroups/ConfigureGroupMembership 策略设置允许添加或替换本地组成员。 但是,在不替换整个组的情况下,它无法有选择地添加或删除成员。 对于 Windows 10 协同版 2020 Update 2,建议使用 LocalUsersAndGroups 设置。 不支持将这两个策略设置应用于 Surface Hub,并且可能会产生不可预知的结果。

在“数据类型”下,选择“ 字符串 XML ”,然后浏览以打开在上一步中创建的 XML 文件。

选择保存。

选择“选择要包含的组”,然后选择之前 (Surface Hub 设备) 创建的安全组。 选择“ 下一步”。

在“适用性规则”下,根据需要添加一个规则。 否则,请选择“ 下一步 ”,然后选择“ 创建”。

若要详细了解使用 OMA-URI 字符串的自定义配置文件,请参阅在 Intune 中使用Windows 10设备的自定义设置。

管理 Surface Hub 的非全局管理员

新配置的 Surface Hub 本地管理员 安全组的成员现在可以登录到 Surface Hub 上的“设置”应用并管理设置。

重要提示

如果应用 了 LocalUsersAndGroups CSP ,除非使用“U”操作显式配置,否则全局管理员将删除对“设置”应用的访问权限。