保护零信任的 DevOps 环境

对于开发人员来说,保护 DevOps 环境不再是一种选择。 黑客正在向左移动,因此你必须实施“零信任原则”,包括显式验证、使用最低权限访问,并假设 DevOps 环境中存在违规行为。

本文描述了使用零信任方法的最佳做法,以防止黑客入侵开发人员盒子、使用恶意脚本感染发布管道,以及通过测试环境访问生产数据。

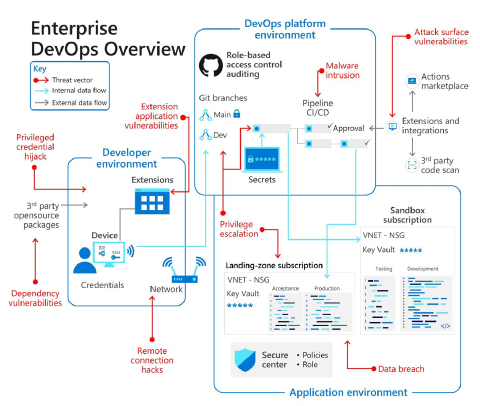

我们的保护企业 DevOps 环境电子图书对开发人员、DevOps 平台和应用环境,以及每个环境的潜在安全威胁进行了以下可视化展示。

请注意,在上图中,环境与外部集成之间的连接如何扩展威胁环境。 这些连接会增加黑客入侵系统的机会。

不良参与者正在整个企业大肆破坏 DevOps 环境、获取访问权限并释放新的危险。 攻击超出了网络安全漏洞的典型范围,包括注入恶意代码、冒充强大的开发人员身份和窃取生产代码。

随着公司过渡到无处不在、随时随地工作的场景,他们必须加强设备安全性。 网络安全办公室可能缺乏对开发人员在何处以及如何构建代码的一致了解。 攻击者利用这些弱点进行远程连接黑客攻击和窃取开发人员身份。

从管道自动化到代码验证和代码存储库,DevOps 工具是黑客的关键入口点。 如果不良参与者在代码到达生产系统之前感染代码,在大多数情况下,它可以通过网络安全检查点。 若要防止泄露,请确保开发团队使用同行评审、使用 IDE 安全插件的安全检查、安全编码标准和分支评审。

网络安全团队的目标是防止攻击者围攻生产环境。 但是,环境现在包括供应链工具和产品。 开源工具的泄露可能会加剧全球网络安全风险。

若要详细了解特定于开发人员的文章,请参阅“零信任指导中心”的“开发人员指南”部分的以下 DevSecOps 文章:

- 保护 DevOps 平台环境可帮助你在 DevOps 平台环境中实施零信任原则,其中重点介绍了机密和证书管理的最佳做法。

- 保护开发人员环境可帮助你在开发环境中实施零信任原则,并提供有关最低特权、分支安全性、信任工具、扩展和集成的最佳做法。

- 将零信任安全性嵌入到开发人员工作流可帮助你快速安全地进行创新。

后续步骤

- 使用 Azure DevOps 加速和保护代码,通过工具为开发人员提供最快速、最安全的云的代码到体验的代码。

- 注册 Azure Developer CLI,这是一种开源工具,可缩短在 Azure 上入门所需的时间。

- 配备 Azure 以信任 GitHub 的 OIDC 作为联合标识。 OpenID Connect (OIDC) 允许 GitHub Action 工作流访问 Azure 中的资源,且无需将 Azure 凭证存储为长期存在的 GitHub 机密。

- DevOps 资源中心可帮助你了解 Microsoft 的 DevOps 实践、敏捷方法、Git 版本控制和 DevOps 以及如何评估组织的 DevOps 进度的资源。

- 了解 Microsoft DevSecOps 解决方案如何将安全性集成到软件交付生命周期的每个方面,以便通过 Azure 和 GitHub 为云上(以及任何地方)的应用启用 DevSecOps 或安全 DevOps。

- 使用 Microsoft Entra ID 作为集中式身份管理系统,实施备忘录 22-09 中所述的零信任原则(支持美国第 14028 号行政命令“改善国家网络安全”)。