Microsoft Purview 中的数据治理角色和权限

重要

本文介绍使用 统一目录 在新的 Microsoft Purview 门户中Microsoft Purview 数据管理权限。

- 有关治理权限(使用经典数据目录的新 Microsoft Purview 门户),请参阅经典数据目录的治理权限。

- 有关新 Microsoft purview 门户中的常规权限,请参阅 Microsoft Purview 门户中的权限。

- 有关经典风险和符合性权限,请参阅Microsoft Purview 合规门户一文中的权限。

- 有关 经典 Microsoft Purview 门户中的数据治理权限,请参阅 Microsoft Purview 治理门户中的权限。

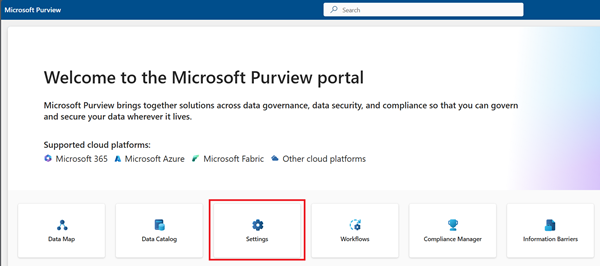

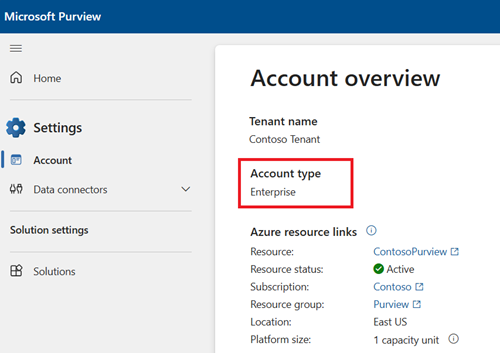

Microsoft Purview 数据治理Microsoft Purview 门户中有两种解决方案:数据映射和统一目录。 这些解决方案使用租户/组织级权限、现有数据访问权限和域/集合权限为用户提供对治理工具和数据资产的访问权限。 可以使用的权限类型取决于Microsoft Purview 帐户类型。 可以在 Microsoft Purview 门户中的“设置”卡和“帐户”下检查帐户类型。

| 帐户类型 | 租户/组织权限 | 数据访问权限 | 域和集合权限 | 统一目录权限 |

|---|---|---|---|---|

| 免费 | x | x | ||

| 企业 | x | x | x | x |

有关每种权限类型的详细信息,请参阅以下指南:

- 租户/组织权限 - 在组织级别分配,它们提供常规和管理权限。

- 统一目录权限 - Microsoft Purview 统一目录中的权限,以便用户可以浏览和管理目录。

- 域和集合级别权限 - Microsoft Purview 数据映射中授予对 Microsoft Purview 中的数据资产的访问权限的权限。

- 数据访问权限 - 用户已对其 Azure 数据源拥有的权限。

有关基于帐户类型的权限的详细信息,请参阅以下指南:

- 免费

- 企业

重要

对于在 Microsoft Entra ID 中新建的用户,即使应用了正确的权限,权限传播也可能需要一些时间。

租户级别角色组

租户级别角色组在组织级别分配,可为Microsoft Purview 数据映射和统一目录提供常规和管理权限。 如果要管理 Microsoft Purview 帐户或组织的数据管理策略,可能需要其中一个或多个角色。

当前可用的治理租户级角色组包括:

| 角色组 | 说明 | 帐户类型可用性 |

|---|---|---|

| Purview 管理员 | 创建、编辑和删除域并执行角色分配。 | 免费和企业帐户 |

| 数据源管理员 | 管理Microsoft Purview 数据映射中的数据源和数据扫描。 | 企业帐户 |

| 数据治理 | 授予对 Microsoft Purview 中的数据治理角色的访问权限。 | 免费和企业帐户 |

有关所有可用角色和角色组的完整列表(而不仅仅是数据治理),请参阅 Microsoft Defender XDR 和 Microsoft Purview 门户中的角色和角色组。

如何分配和管理角色组

重要

若要在 Microsoft Purview 中分配角色,需要为用户分配 角色管理角色。

若要在 Microsoft Purview 中分配和管理角色,请参阅 Microsoft Purview 中的权限。

统一目录权限

统一目录还使用三级权限来允许用户访问信息:

- 数据治理 - 具有数据治理管理员角色的租户/组织级角色组。 该角色委托治理域创建者的第一级访问权限。 (此角色不会显示在统一目录中,但会影响在 统一目录.) 中分配权限的能力

- 目录级权限 - 授予治理域所有权和运行状况管理访问权限的权限。

- 治理域级别权限 - 访问和管理特定治理域中的资源的权限。

目录级权限

在统一目录本身分配的权限,并且仅提供高级访问权限。

| Role | 说明 | 应用程序 |

|---|---|---|

| 治理域创建者 | 默认情况下,创建域并委托治理域所有者 (或保留治理域所有者) | 统一目录 |

| 数据运行状况所有者 | 在运行状况管理中创建、更新和读取项目。 | 运行状况管理 |

| 数据运行状况读取器 | 可以读取运行状况管理中的项目。 | 运行状况管理 |

如何分配目录级角色

重要

若要能够在 Microsoft Purview 中分配角色,用户必须是租户/组织级别的 数据管理管理员 。

- 在 Microsoft Purview 门户中,选择“设置”。

- 在“解决方案设置”下,选择“统一目录”。

- 选择“ 角色和权限”。

- 选择“治理域创建者”或“其他角色添加用户”图标。

- 搜索要添加的用户。

- 选择该用户。

- 选择“保存”。

治理域级别权限

提示

治理域所有者对于向运行数据管理或统一目录的人员委托非常重要,因为能够开始构建治理域、数据产品、术语表术语等至关重要。建议至少分配两个人作为治理域所有者。

治理域权限提供特定治理域中的访问权限,应授予数据专家和业务用户读取和管理治理域中的对象的权限。

以下是当前在 统一目录 中可用的治理域角色:

| Role | 说明 |

|---|---|

| 治理域所有者 | 能够委托所有其他治理域权限、配置数据质量扫描警报以及设置域级别访问策略。 |

| 治理域读取器 | 能够读取已发布治理域的元数据。 |

| 数据专员* | 在其治理域中创建、更新和读取项目和策略。 还可以从其他治理域读取项目。 |

| 数据产品所有者* | 仅在其治理域中创建、更新和读取数据产品。 可以从其他域读取项目,以在概念之间建立关系。 |

| 数据目录阅读器 | 跨所有治理域以及向其授予访问权限的治理域中的所有业务概念读取目录中已发布的概念。 |

| 数据质量专员 | 能够使用数据质量功能,例如数据质量规则管理、数据质量扫描、浏览数据质量见解、数据质量计划、作业监视、配置阈值和警报。 数据质量专员是子角色,因此个人还需要 Govennance 域读取者和数据目录读取者角色来执行数据质量管理工作。 |

| 数据质量读取器 | 浏览所有数据质量见解、数据质量规则定义和数据质量错误文件。 此角色无法运行数据质量扫描和数据分析作业,并且此角色无权以列级见解的形式访问数据分析列级见解。 这是一个子角色,要执行此角色,个人还需要治理域读取者和数据目录读取者角色。 |

| 数据质量元数据读取器 | 浏览数据质量见解 (,但分析结果列级见解) 、数据质量规则定义和规则级别分数除外。 此角色无权访问错误记录,并且无法运行分析和 DQ 扫描作业。 这是一个子角色,要执行此角色,个人还需要治理域读取者和数据目录读取者角色。 |

| 数据配置文件专员 | 运行数据分析作业,并有权浏览分析见解详细信息。 此角色还可以浏览所有数据质量见解,并可以监视分析作业。 此角色无法创建规则,也不能运行数据质量扫描。 这是一个子角色,要执行此角色,个人还需要治理域读取者和数据目录读取者角色。 |

| 数据配置文件读取器 | 此角色将具有浏览所有数据质量见解所需的权限,并且可以向下钻取分析结果以在列级别浏览统计信息。 这是一个子角色,要执行此角色,个人还需要治理域读取者和数据目录读取者角色。 |

注意

*为了能够将数据资产添加到数据产品,数据产品所有者和数据专员还需要 数据映射权限 才能读取数据映射中的数据资产。

如何分配治理域角色

重要

若要在 Microsoft Purview 中分配角色,用户必须是治理域中的治理域所有者。 此角色由数据管理管理员或治理域创建者分配。

治理域角色在治理域中的“ 角色 ”选项卡下分配。 有关详细信息,请参阅 如何管理治理域。

搜索完整统一目录的权限

统一目录无需特定权限即可搜索统一目录。 但是,搜索统一目录将仅返回有权在数据映射中查看的相关数据资产。

在以下情况下,用户可以在统一目录中找到数据资产:

对这些资产的权限分别在资源级别和数据映射级别进行管理。 有关提供此访问权限的详细信息,请参阅提供的链接。

我需要哪些统一目录权限?

| 元素 | 操作 | 数据管理管理员 | 治理域创建者 | 治理域所有者 | 数据目录读取器 | 数据专员 | 数据产品所有者 | 数据运行状况所有者 | 数据运行状况读取器 | 数据质量专员 | 数据质量读取器 |

|---|---|---|---|---|---|---|---|---|---|---|---|

| 应用程序角色分配 | 阅读 | x | x | ||||||||

| 编辑 | x | x | |||||||||

| 治理域 | 阅读 | x | x | x | x | x | x | ||||

| 编辑 | x | x | |||||||||

| 数据产品 | 阅读 | x | x | x | x | x | |||||

| 编辑 | x | ||||||||||

| 运行状况项 | 阅读 | x | x | ||||||||

| 编辑 | x | ||||||||||

| 数据质量项 | 阅读 | x | x | x | |||||||

| 编辑 | x | ||||||||||

| 数据访问策略 | 阅读 | x | x | x | x | ||||||

| 编辑 | x | x |

注意

此表涵盖基本信息,但并非所有角色,以及每个角色的所有方案。 有关 完整详细信息,请参阅角色的完整列表。

统一目录角色

下面是用于访问和管理统一目录的所有角色的完整列表。

| Role | 说明 | 权限级别 | 可用操作 |

|---|---|---|---|

| 数据管理管理员 | 委托治理域创建者和其他应用程序级权限的第一级访问权限。 | 租户/组织 | roleassignment/read,roleassignment/write |

| 治理域创建者 | 默认情况下,创建域并委托治理域所有者 (或保留治理域所有者) 。 | Application | businessdomain/read,businessdomain/write |

| 治理域所有者 | 能够委托所有其他治理域权限、配置数据质量扫描警报以及设置域级别访问策略。 | 治理域 | roleassignment/read、roleassignment/write、businessdomain/read、businessdomain/write、dataquality/scope/read、dataquality/scope/write、dataquality/scheduledscan/read、 dataquality/scheduledscan/write、dataquality/scheduledscan/execute、datahealth/alert/read、datahealth/alert/write、dataquality/monitoring/read、dataquality/monitoring/write、dataproduct/read、glossaryterm/read、okr/read、dataaccess/domainpolicy/read、dataaccess/domainpolicy/write、dataaccess/dataproductpolicy/read, dataaccess/glossarytermpolicy/read |

| 数据目录阅读器 | 能够读取所有已发布的域、数据产品、策略和 OKR。 | 治理域 | roleassignment/read, businessdomain/read, dataproduct/read, glossaryterm/read, okr/read, dataaccess/domainpolicy/read, dataaccess/glossarytermpolicy/read |

| 数据专员 | 在其治理域中创建、更新和读取关键数据元素、术语表术语、OKR 和策略。 他们还可以使用其他治理域中的概念读取和构建关系。 | 治理域 | roleassignment/read, businessdomain/read, dataquality/observer/write, dataproduct/read, data product/curate, glossaryterm/read、glossaryterm/write、okr/read、okr/write、dataaccess/domainpolicy/read、dataaccess/domainpolicy/write、dataaccess/dataproductpolicy/read、dataaccess/dataproductpolicy/write、dataaccess/glossarytermpolicy/read、dataaccess/glossarytermpolicy/write |

| 数据产品所有者 | 仅在其治理域中创建、更新和读取数据产品。 他们还可以使用治理域中的概念读取和构建关系。 | 治理域 | roleassignment/read, businessdomain/read, dataproduct/write, dataproduct/read, glossaryterm/read, okr/read, dataaccess/domainpolicy/read, dataaccess/dataproductpolicy/read, dataaccess/dataproductpolicy/write, dataaccess/glossarytermpolicy/read |

| 数据运行状况所有者 | 在运行状况管理中创建、更新和读取项目。 | Application | datahealth/read、datahealth/write |

| 数据运行状况读取器 | 可以读取运行状况管理中的项目。 | Application | datahealth/read |

| 数据质量专员 | 能够使用数据质量功能,例如数据质量规则管理、数据质量扫描、浏览数据分析和数据质量见解、数据质量计划、作业监视、配置阈值和警报。 | 治理域 | businessdomain/read, dataquality/scope/read, dataquality/scope/write, dataquality/scheduledscan/read, dataquality/scheduledscan/write,dataquality/scheduledscan/execute/action,datahealth/alert/read,datahealth/alert/write,dataquality/monitoring/read,dataquality/monitoring/write,dataquality/connection/write,dataquality/connection/read,dataquality/schemadetection/execute/action,dataquality/observer/read,dataquality/observer/write,dataquality/observer/execute/action, dataquality/history/scores/read, dataquality/history/ruledetails/read, dataquality/history/ruleerrorfile/read, dataquality/history/ruleerrorfile/delete, dataquality/history/delete, dataproduct/read, glossaryterm/read |

| 数据质量读取器 | 浏览所有数据质量见解和数据质量规则定义。 此角色无法运行数据质量扫描和数据分析作业,并且此角色无权以列级见解的形式访问数据分析列级见解。 | 治理域 | dataquality/connection/read, dataquality/observer/read, dataquality/observer/execute/action, dataquality/history/scores/read, dataquality/history/ruledetails/read |

| 数据质量元数据读取器 | 浏览数据质量见解 (,但分析结果列级见解) 、数据质量规则定义和规则级别分数除外。 此角色无权访问错误记录,并且无法运行分析和 DQ 扫描作业。 这是一个子角色,要执行此角色,个人还需要治理域读取者和数据目录读取者角色。 | 治理域 | dataquality/connection/read, dataquality/observer/read, dataquality/history/scores/read, dataquality/history/ruledetails/read |

| 数据配置文件专员 | 运行数据分析作业,并有权浏览分析见解详细信息。 此角色还可以浏览所有数据质量见解,并可以监视分析作业。 此角色无法创建规则,也不能运行数据质量扫描。 这是一个子角色,要执行此角色,个人还需要治理域读取者和数据目录读取者角色。 | 治理域 | dataquality/connection/read, dataquality/schemadetection/execute/action, dataquality/profile/read, dataquality/profile/execute/action, dataquality/profilehistory/read, dataquality/profilehistory/delete |

| 数据配置文件读取器 | 此角色将具有浏览所有分析见解所需的权限,并且可以向下钻取分析结果以在列级别浏览统计信息。 | 治理域 | dataquality/connection/read, dataquality/profile/read, dataquality/profilehistory/read |

数据映射权限

域和集合 是数据映射用于将资产、源和其他项目分组到层次结构中的工具,以便发现,以及管理数据映射中的访问控制。

域和集合权限

数据映射使用一组预定义角色来控制谁可以访问帐户中的内容。 这些角色包括:

- 域管理员 仅) (域 级别 - 可以在域中分配权限并管理其资源。

- 集合管理员 - 需要将角色分配给 Microsoft Purview 治理门户中的其他用户或管理集合的用户的角色。 集合管理员可以将用户添加到其管理员所在的集合上的角色。 他们还可以编辑集合及其详细信息,并添加子集合。 根集合上的集合管理员也自动拥有对 Microsoft Purview 治理门户的权限。 如果需要更改 根集合管理员 ,可以 按照以下部分中的步骤操作。

- 数据策展人 - 提供对Microsoft Purview 统一目录的访问权限,用于管理资产、配置自定义分类、创建和管理术语表术语以及查看数据资产见解。 数据策展人可以创建、读取、修改、移动和删除资产。 它们还可以将注释应用于资产。

- 数据读取者 - 提供对数据资产、分类、分类规则、集合和术语表术语的只读访问权限的角色。

- 数据源管理员 - 允许用户管理数据源和扫描的角色。 如果用户仅被授予给定 数据源上的数据源管理员 角色,则他们可以使用现有扫描规则运行新扫描。 若要创建新的扫描规则,还必须向用户授予 数据读取者 或 数据策展人 角色。

- 见解读取者 - 提供对集合见解报表的只读访问权限的角色,其中见解读取者至少还具有 数据读取者 角色。 有关详细信息,请参阅 见解权限。

- 策略作者 - 一个角色,允许用户通过 Microsoft Purview 中的数据策略应用查看、更新和删除 Microsoft Purview 策略。

- 工作流管理员 - 一个角色,允许用户访问 Microsoft Purview 治理门户中的工作流创作页,并在具有访问权限的集合上发布工作流。 工作流管理员仅有权进行创作,因此至少需要对集合具有数据读取者权限才能访问 Purview 治理门户。

注意

目前,Microsoft Purview 策略作者角色不足以创建策略。 还需要Microsoft Purview 数据源管理员角色。

重要

创建帐户的用户在默认域上自动分配域管理员,在根集合上自动分配集合管理员。

添加角色分配

打开Microsoft Purview 数据映射。

选择要在其中添加角色分配的域或集合。

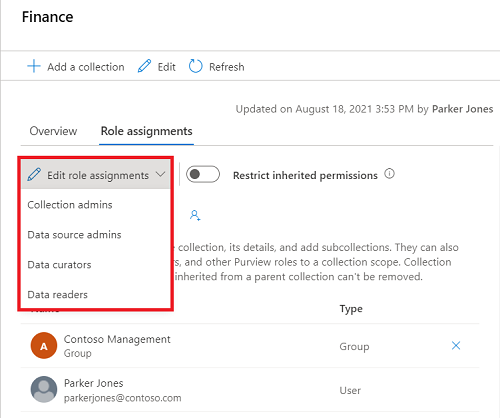

选择“ 角色分配 ”选项卡可查看集合或域中的所有角色。 只有集合管理员或域管理员可以管理角色分配。

选择 “编辑角色分配 ”或“人员”图标以编辑每个角色成员。

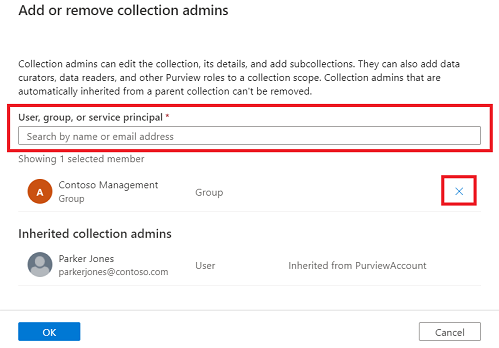

在文本框中键入以搜索要添加到角色成员的用户。 选择 “X ”以删除不想添加的成员。

选择“ 确定” 以保存更改,你将看到新用户反映在角色分配列表中。

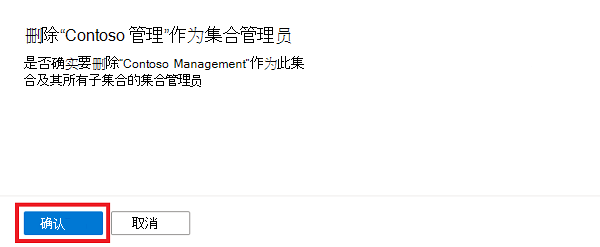

删除角色分配

选择用户名旁边的 “X ”按钮可删除角色分配。

如果确定删除该用户,请选择“ 确认 ”。

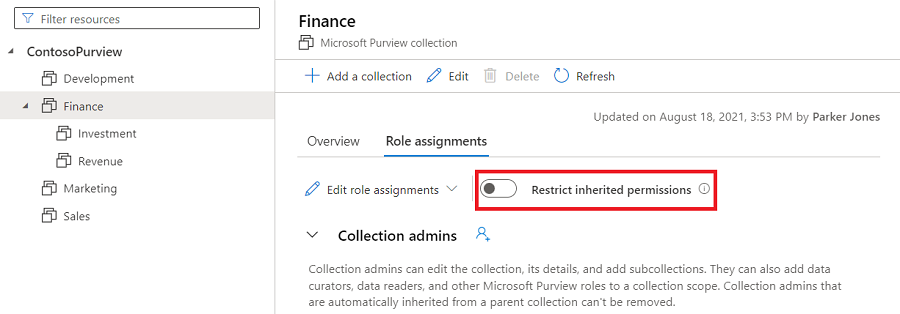

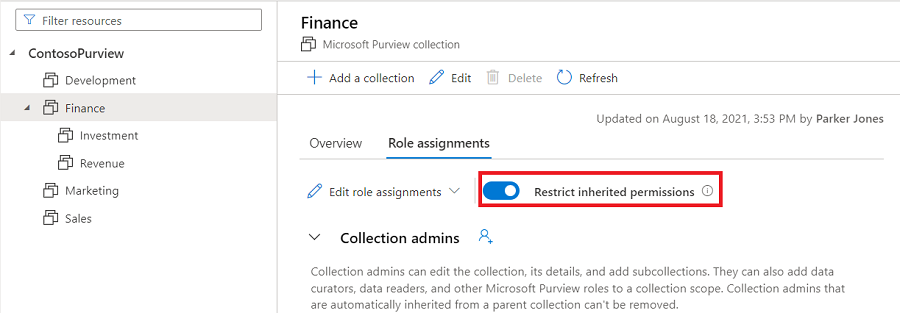

限制继承

集合权限是从父集合自动继承的。 可以随时使用“限制继承的权限”选项来限制父集合的继承。

注意

当前无法限制来自默认域的权限。 在默认域分配的任何权限将由域的直接子集合继承。

限制继承后,需要将用户直接添加到受限集合以授予他们访问权限。

导航到要限制继承的集合,然后选择“ 角色分配 ”选项卡。

选择“ 限制继承的权限 ”,然后在弹出对话框中选择“ 限制访问 ”,从此集合和任何子集合中删除继承的权限。 集合管理员权限不受影响。

限制后,继承成员将从集合管理员所需的角色中删除。

再次选择“限制继承的权限”切换按钮以还原。

提示

有关集合中可用角色的更多详细信息 ,请参阅应为谁分配哪些角色表 或 集合示例。

数据访问权限

数据访问权限是用户已对其 Azure 数据源拥有的权限。 这些现有权限还授予访问和管理这些源的元数据的权限,具体取决于权限级别:

目前,这些功能仅适用于某些 Azure 源:

| 数据源 | 读取者权限 |

|---|---|

| Azure SQL 数据库 | 读取者或 这些操作。 |

| Azure Blob 存储 | 读取者或 这些操作。 |

| Azure Data Lake Storage Gen2 | 读取者或 这些操作。 |

| Azure 订阅 | 对订阅或这些操作的读取权限。 |

读者角色包含足够的权限,但如果要生成自定义角色,用户需要包含以下操作:

| 数据源 | 读取者权限 |

|---|---|

| Azure SQL 数据库 | “Microsoft.Sql/servers/read”、“Microsoft.Sql/servers/databases/read”、“Microsoft.Sql/servers/databases/schemas/read”、“Microsoft.Sql/servers/databases/schemas/tables/read”、“Microsoft.Sql/servers/databases/schemas/tables/columns/read” |

| Azure Blob 存储 | “Microsoft.Storage/storageAccounts/read”、“Microsoft.Storage/storageAccounts/blobServices/read”、“Microsoft.Storage/storageAccounts/blobServices/containers/read” |

| Azure Data Lake Storage Gen2 | “Microsoft.Storage/storageAccounts/read”、“Microsoft.Storage/storageAccounts/blobServices/read”、“Microsoft.Storage/storageAccounts/blobServices/containers/read” |

| Azure 订阅 | “Microsoft.Resources/subscriptions/resourceGroups/read” |

读取者权限

至少对可用 Azure 资源具有读取者角色的用户还能够以免费和企业帐户类型访问这些资源元数据。

用户可以在统一目录中搜索和浏览这些源中的资产,并查看其元数据。

这些是用户被视为“读者”所需的资源权限:

| 数据源 | 读取者权限 |

|---|---|

| Azure SQL 数据库 | 读取者或 这些操作。 |

| Azure Blob 存储 | 读取者或 这些操作。 |

| Azure Data Lake Storage Gen2 | 读取者或 这些操作。 |

| Azure 订阅 | 对订阅或这些操作的读取权限。 |

所有者权限

对可用 Azure 资源具有所有者角色或写入权限的用户可以以免费和企业帐户类型访问和编辑这些资源的元数据。

拥有用户可以在统一目录中搜索和浏览这些源中的资产,并查看其元数据。 他们还可以更新和管理这些资源的元数据。 有关此元数据策展的详细信息,请参阅 我们的元数据策展一文。

这些是用户被视为“所有者”所需的资源权限:

| 数据源 | 所有者权限 |

|---|---|

| Azure SQL 数据库 | “Microsoft.Sql/servers/write”、“Microsoft.Sql/servers/databases/write”、“Microsoft.Authorization/roleAssignments/write” |

| Azure Blob 存储 | “Microsoft.Storage/storageAccounts/write”、“Microsoft.Authorization/roleAssignments/write” |

| Azure Data Lake Storage Gen2 | “Microsoft.Storage/storageAccounts/write”、“Microsoft.Authorization/roleAssignments/write” |

免费版本中的权限

所有用户都能够查看至少具有 读取 权限的可用源的数据资产。 拥有用户能够管理至少具有所有者/写入权限的可用资产的元数据。 有关详细信息,请参阅 数据访问权限部分。

还可以使用 租户级别角色组分配额外权限。

重要

对于在 Microsoft Entra ID 中新建的用户,即使应用了正确的权限,权限传播也可能需要一些时间。

企业版本中的权限

所有用户都能够查看至少具有 读取 权限的可用源的数据资产。 拥有用户能够管理至少具有 所有者/写入 权限的资产的元数据。 有关详细信息,请参阅 数据访问权限部分。

还可以使用 租户级别角色组分配额外权限。

还可以在数据映射中分配权限,以便用户可以浏览数据映射中的资产,或者统一目录他们还没有数据访问权限的搜索。

可以分配统一目录权限,以授予用户对目录的权限,以生成其数据治理解决方案。

数据资产生命周期示例

若要了解数据映射与统一目录之间权限的工作原理,请查看下表,了解环境中Azure SQL表的完整生命周期:

| 步骤 | Role | 角色分配级别 |

|---|---|---|

| 1. Azure SQL数据库在数据映射中注册 | 数据源管理员 | 数据映射权限 |

| 2. 在数据映射中扫描Azure SQL数据库 | 数据策展人或数据源管理员 | 数据映射权限 |

| 3. Azure SQL表经过策展和认证 | 数据策展人 | 数据映射权限 |

| 4. 在 Microsoft Purview 帐户中创建治理域 | 治理域创建者 | 应用程序级角色 |

| 5. 在治理域中创建数据产品 | 治理域所有者和/或数据产品所有者 | 治理域级别角色 |

| 6. Azure SQL表作为资产添加到数据产品 | 数据产品所有者和/或专员 | 治理域级别角色 |

| 7. 向数据产品添加访问策略 | 数据产品所有者和/或专员 | 治理域级别角色 |

| 8. 用户搜索统一目录,查找符合其需求的数据资产 | 资产权限或数据读取者权限 | 资产权限 或 数据映射权限 |

| 9. 用户搜索数据产品,查找符合其需求的产品 | 数据目录阅读器 | 应用程序级角色 |

| 10. 用户请求访问数据产品中的资源 | 数据目录阅读器 | 应用程序级角色 |

| 11. 用户查看数据运行状况见解以跟踪其数据目录的运行状况 | 数据运行状况读取器 | 应用程序级角色 |

| 12.用户希望开发新报表来跟踪目录中的数据运行状况进度 | 数据运行状况所有者 | 应用程序级角色 |