创建用于 Microsoft Purview 的服务主体

可以在Microsoft Entra租户中创建新的服务主体或使用现有服务主体,以便对 Microsoft Purview 与其他服务进行身份验证。 本文介绍如何为 Microsoft Purview 准备服务主体,以便用于对其他服务进行身份验证。

应用注册

按照此链接文章部分中的步骤创建服务主体:使用 Microsoft Entra ID 注册应用程序并创建服务主体。

提示

对于重定向 URL,如果你有要使用的组织的身份验证终结点,请将其添加到该终结点。 否则

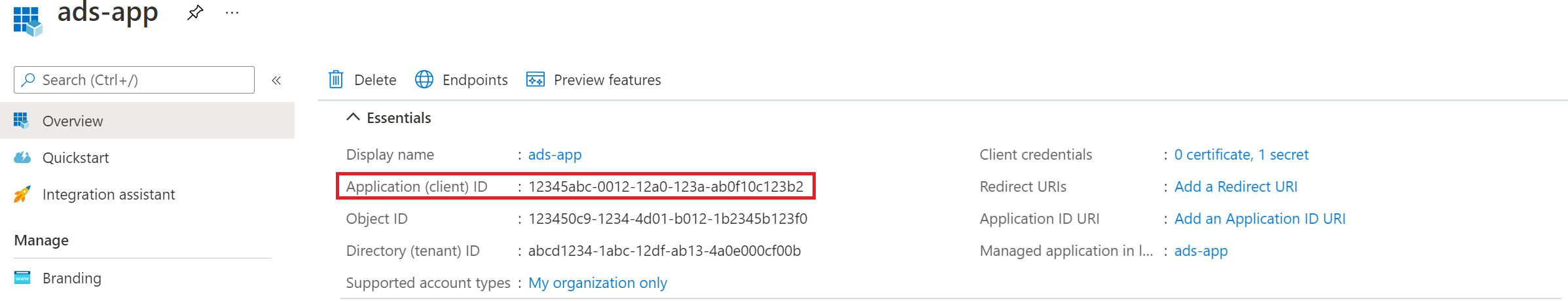

https://example.com/auth将执行此操作。注册应用后,复制 应用程序 (客户端) ID 值。 稍后,我们将使用它在 Microsoft Purview 中创建凭据。

向客户端凭据添加机密

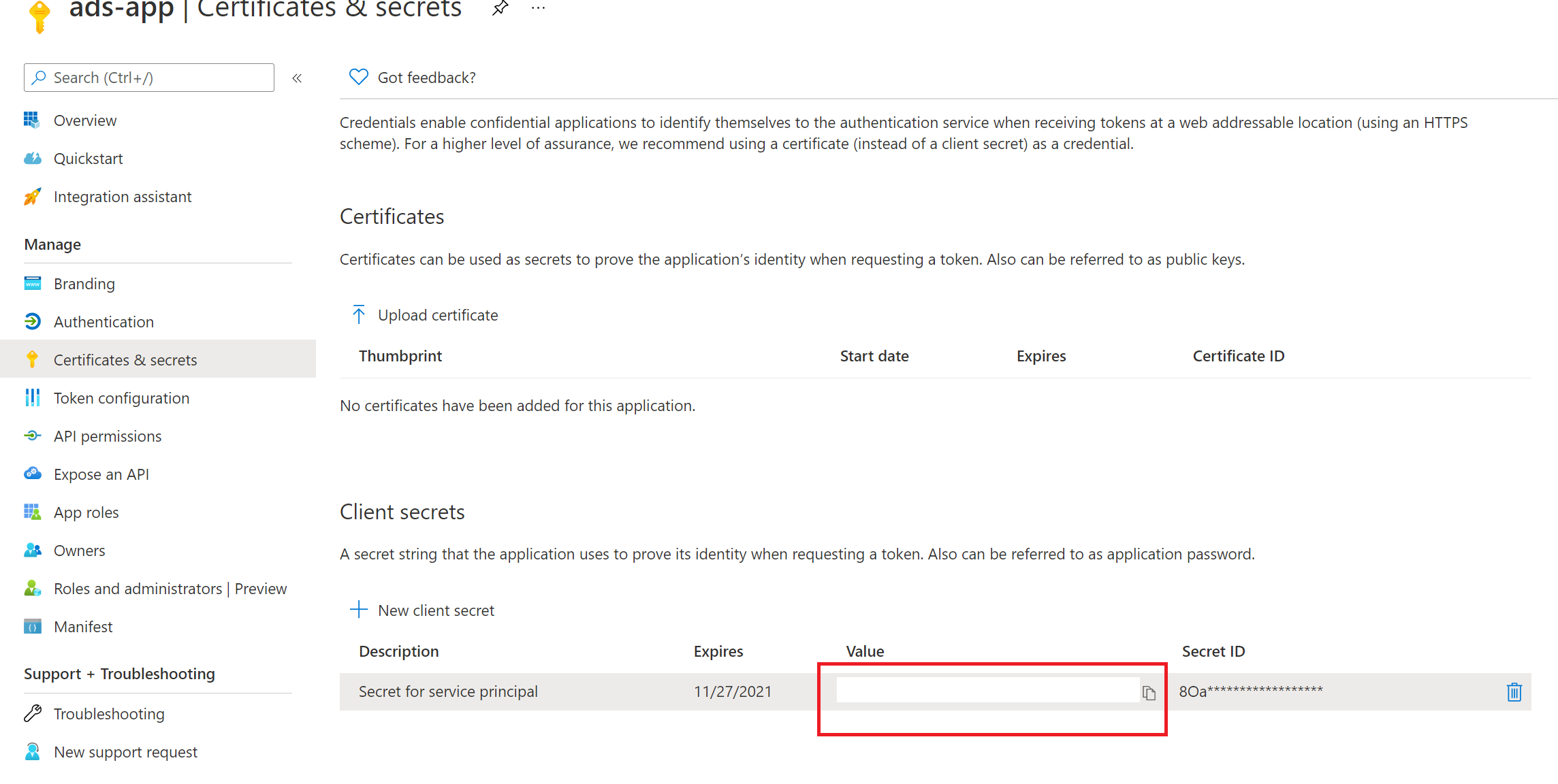

按照此链接文章部分中的步骤创建新的客户端密码: 创建新的客户端密码。

复制 “机密”值。 稍后我们将使用它在 Azure 密钥保管库 中创建机密。

将机密添加到 Azure 密钥保管库

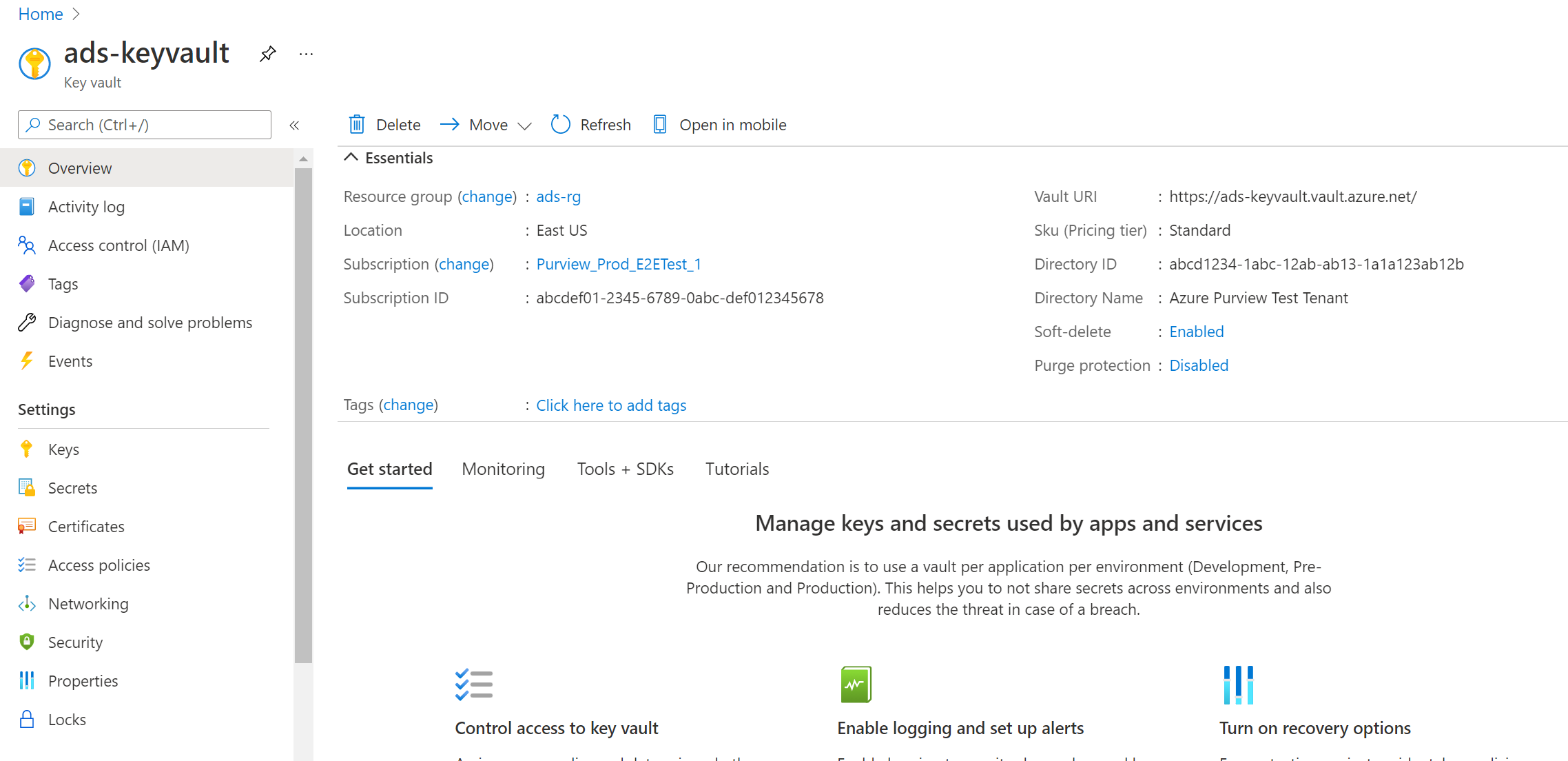

若要允许 Microsoft Purview 使用此服务主体向其他服务进行身份验证,需要将此凭据存储在 Azure 密钥保管库中。

- 如果需要 Azure Key Vault,可以 按照以下步骤创建一个。

- 若要向 Microsoft Purview 帐户授予对 Azure 密钥保管库的访问权限,可以按照以下步骤操作。

导航到 Key Vault。

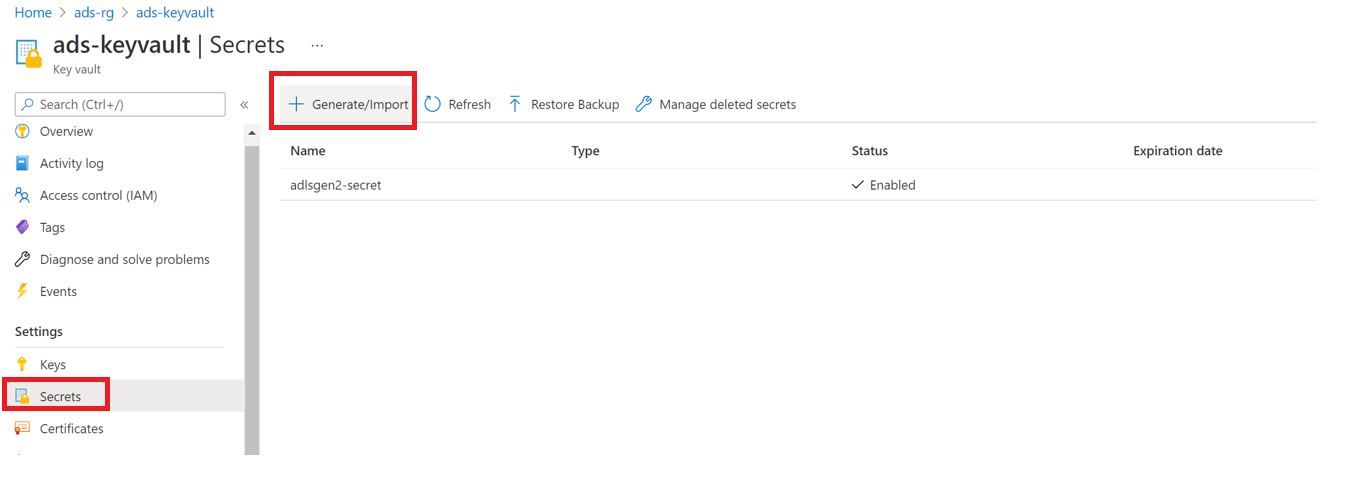

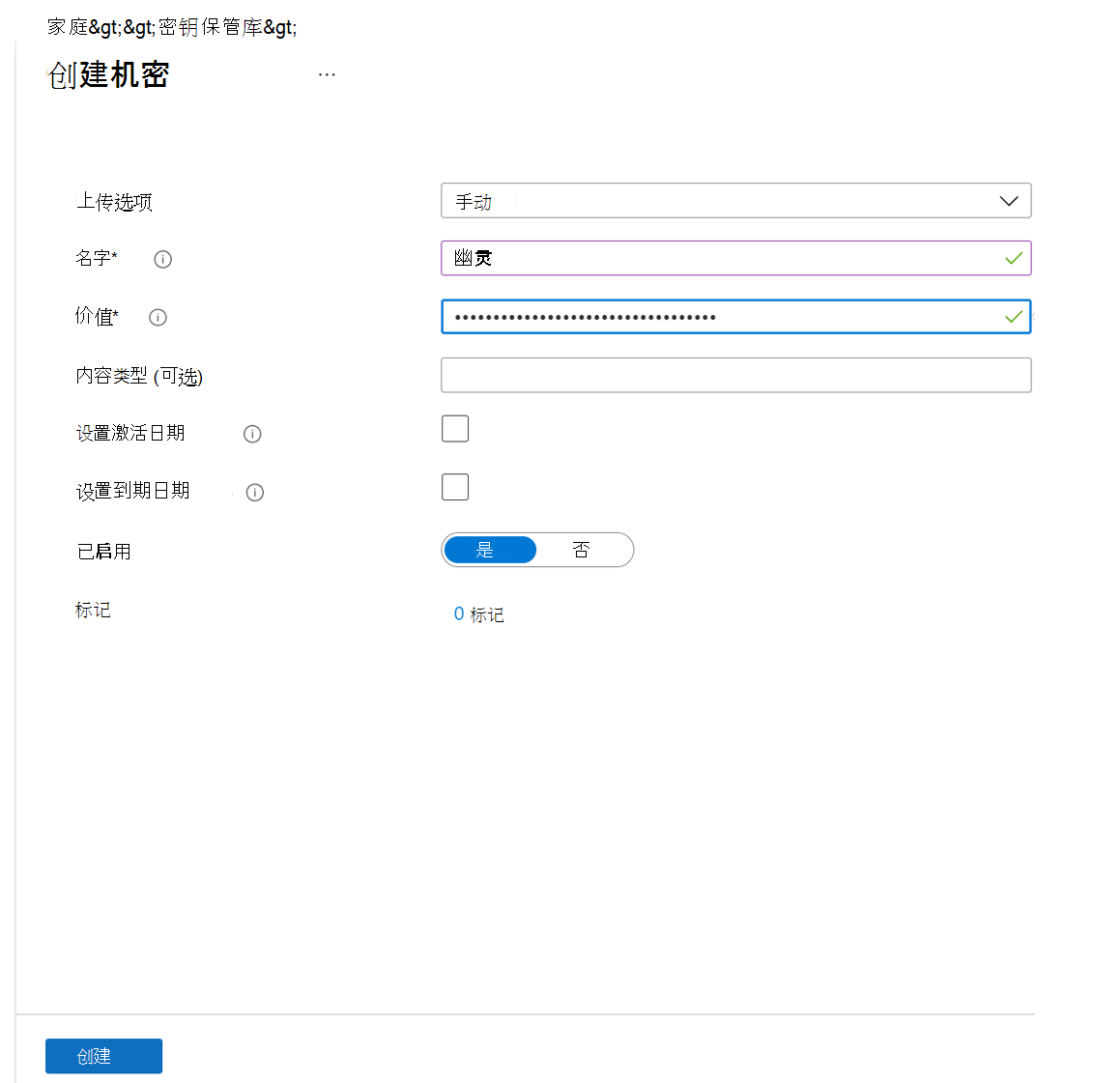

选择“设置”-->“机密”-+>“生成/导入”

输入所选 的名称 ,并保存它以在 Microsoft Purview 中创建凭据。

输入 “值 ”作为服务主体中的 “机密”值 。

选择“ 创建 ”完成。

在 Microsoft Purview 中创建机密凭据

若要使 Microsoft Purview 使用此服务主体向其他服务进行身份验证,需要执行这三个步骤。

- 将 Azure 密钥保管库连接到 Microsoft Purview

- 在源上授予服务主体身份验证。 每个源都不同, 因此请从支持的源列表中选择特定的源页 ,并按照说明分配权限。

- 在 Microsoft Purview 中创建新凭据 - 将使用服务主体的应用程序 (客户端) ID 和在 Azure 密钥保管库中创建的机密的名称。