跨租户入站和出站限制

备注

全新改进的 Power Platform 管理中心现已进入公开预览阶段! 我们将新的管理中心设计为更易于使用,具有面向任务的导航功能,可帮助你更快地实现特定结果。 随着新的 Power Platform 管理中心进入正式发布阶段,我们将发布新的更新文档。

Microsoft Power Platform 具有基于 Microsoft Entra 的丰富连接器生态系统,允许授权 Microsoft Entra 用户构建引人注目的应用和流程,建立与通过这些数据存储提供的业务数据的连接。 租户隔离使管理员可以轻松地确保可以在租户内以安全可靠的方式利用这些连接器,同时将数据外泄到租户外的风险降至最低。 租户隔离允许 Power Platform 管理员有效地管理租户数据从 Microsoft Entra 授权数据源到其租户的移动。

Power Platform 租户隔离与 Microsoft Entra ID 范围的租户限制不同。 它不影响 Power Platform 之外的基于 Microsoft Entra ID 的访问。 Power Platform 租户隔离仅适用于使用基于 Microsoft Entra ID 的身份验证的连接器,如 Office 365 Outlook 或 SharePoint。

警告

Azure DevOps 连接器存在一个已知问题,导致无法对使用此连接器建立的连接执行租户隔离策略。 如果担心内部攻击向量,我们建议您使用数据策略限制使用连接器或其操作。

租户隔离关闭的 Power Platform 中的默认配置将允许无缝建立跨租户连接,如果来自租户 A 的用户与租户 B 建立连接,将提供适当的 Microsoft Entra 凭据。 如果管理员希望仅允许一组选定的租户与他们的租户建立进出连接,他们可以打开租户隔离。

租户隔离为开时,所有租户都受到限制。 入站(从外部租户到租户的连接)和出站(从租户到外部租户的连接)跨租户连接将被 Power Platform 阻止,即使用户向受 Microsoft Entra 保护的数据源提供有效凭据。 您可以使用规则添加例外。

管理员可以指定他们想要启用入站、出站或两者都启用的租户的明确允许列表,这将在配置了租户隔离控制时绕过这些控制。 打开租户隔离后,管理员可以使用特殊模式“*”在特定方向允许所有租户。 除允许列表中的连接外,所有其他跨租户连接都会被 Power Platform 拒绝。

租户隔离可以在 Power Platform 管理中心配置。 它会影响 Power Platform 画布应用和 Power Automate 流。 要设置租户隔离,您需要是租户管理员。

Power Platform 租户隔离功能具有两个选项:单向或双向限制。

了解租户隔离场景和影响

在开始配置租户隔离限制之前,请查看以下列表,以了解租户隔离的场景和影响。

- 管理员想要启用租户隔离。

- 管理员担心使用交叉租户连接的现有应用和流会停止工作。

- 管理员决定启用租户隔离,并添加例外规则来消除影响。

- 管理员运行跨租户隔离报告来确定需要豁免的租户。 更多信息:教程:创建跨租户隔离报告(预览)

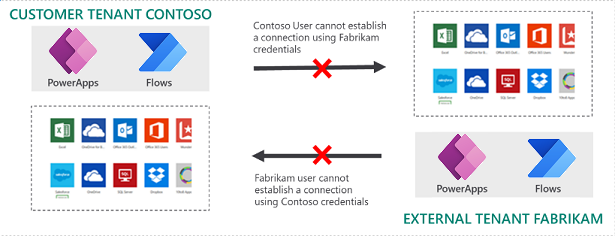

双向租户隔离(入站和出站连接限制)

双向租户隔离会阻止从其他租户向您的租户建立连接的尝试。 此外,双向租户隔离还将阻止从您的租户到其他租户的连接建立尝试。

在这种情况下,租户管理员允许 Contoso 租户使用双向租户隔离,而外部 Fabrikam 租户尚未添加到允许列表中。

在 Contoso 租户中登录到 Power Platform 的用户无法与 Fabrikam 租户中的数据源建立基于 Microsoft Entra ID 的出站连接,尽管提供了适当的 Microsoft Entra 凭据来建立连接。 这是 Contoso 租户的出站租户隔离。

类似地,在 Fabrikam 租户中登录到 Power Platform 的用户无法与 Contoso 租户中的数据源建立基于 Microsoft Entra ID 的入站连接,尽管提供了适当的 Microsoft Entra 凭据来建立连接。 这是 Contoso 租户的入站租户隔离。

| 连接创建者租户 | 连接登录租户 | 允许访问? |

|---|---|---|

| Contoso | Contoso | 是 |

| Contoso(租户隔离打开) | Fabrikam | 否(出站) |

| Fabrikam | Contoso(租户隔离打开) | 否(入站) |

| Fabrikam | Fabrikam | 是 |

备注

租户隔离规则不会评估来宾用户从其主机租户发起的以同一主机租户中的数据源为目标的连接尝试。

使用允许列表的租户隔离

单向租户隔离或入站隔离将阻止其他租户到您的租户的连接建立尝试。

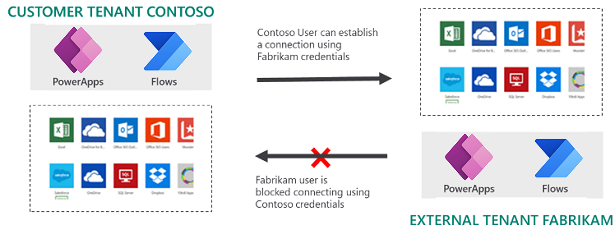

情景:出站允许列表 - 将 Fabrikam 添加到 Contoso 租户的出站允许列表中

在此场景中,管理员将 Fabrikam 租户添加到出站允许列表中,并且租户隔离打开。

如果提供适当的 Microsoft Entra ID 凭据来建立连接,在 Contoso 租户中登录到 Power Platform 的用户可以与 Fabrikam 租户中的数据源建立基于 Microsoft Entra 的出站连接。 由于配置了允许列表条目,允许与 Fabrikam 租户建立出站连接。

但是,在 Fabrikam 租户中登录到 Power Platform 的用户仍然无法与 Contoso 租户中的数据源建立基于 Microsoft Entra ID 的入站连接,尽管提供了适当的 Microsoft Entra 凭据来建立连接。 即使配置了允许列表条目并允许出站连接,但仍不允许从 Fabrikam 租户建立入站连接。

| 连接创建者租户 | 连接登录租户 | 允许访问? |

|---|---|---|

| Contoso | Contoso | 是 |

| Contoso(租户隔离打开) Fabrikam 已添加到出站允许列表 |

Fabrikam | 是 |

| Fabrikam | Contoso(租户隔离打开) Fabrikam 已添加到出站允许列表 |

否(入站) |

| Fabrikam | Fabrikam | 是 |

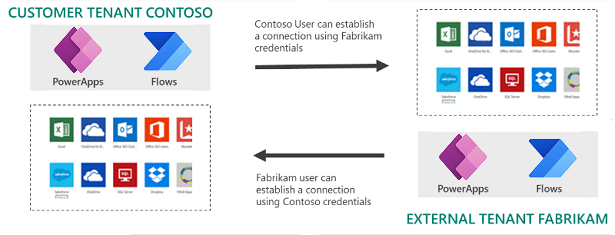

场景:双向允许列表 - Fabrikam 被添加到 Contoso 租户的入站和出站允许列表中

在此场景中,管理员将 Fabrikam 租户同时添加到入站和出站允许列表中,并且租户隔离打开。

| 连接创建者租户 | 连接登录租户 | 允许访问? |

|---|---|---|

| Contoso | Contoso | 是 |

| Contoso(租户隔离打开) 将 Fabrikam 添加到两个允许列表 |

Fabrikam | 是 |

| Fabrikam | Contoso(租户隔离打开) 将 Fabrikam 添加到两个允许列表 |

可以 |

| Fabrikam | Fabrikam | 可以 |

允许租户隔离并配置允许列表

在导航窗格中,选择安全性。

在安全性窗格,选择身份和访问。

在身份和访问管理页面中,选择租户隔离。

要允许租户隔离,请打开限制跨租户连接选项。

要允许跨租户通信,请在租户隔离窗格中选择添加例外。

如果租户隔离为关闭,则仍可添加或编辑异常列表。 不过,在打开租户隔离之前,异常列表不会强制执行。

从允许的方向下拉列表中,选择允许列表条目的方向。

在租户 ID 字段中输入允许租户的值,作为租户域或租户 ID。 保存后,该条目将与其他允许的租户一起添加到允许列表中。 如果使用租户域添加允许列表条目,Power Platform 管理中心会自动计算租户 ID。

当租户隔离打开时,您可以使用“*”作为特殊字符来表示在指定的方向允许所有租户。

选择保存。

备注

您必须拥有 Power Platform 管理员角色,才能查看和设置租户隔离策略。

备注

为确保使用租户隔离时不会阻止任何调用,请将租户隔离设置为开,添加新的租户规则,将租户 ID 设置为 “*”,并将允许的方向设置为进站和出站。

在租户隔离打开或关闭时,您可以执行所有允许列表操作,如添加、编辑和删除。 当租户隔离关闭时,允许列表条目确实会影响连接行为,因为将允许所有跨租户连接。

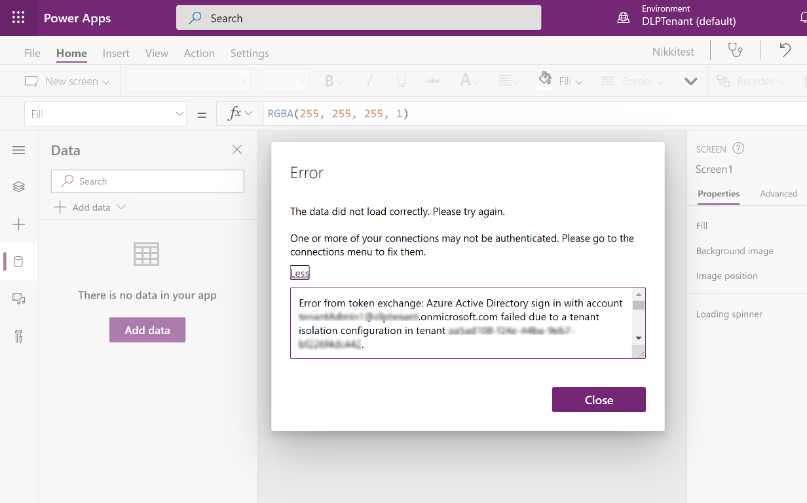

设计时对应用和流的影响

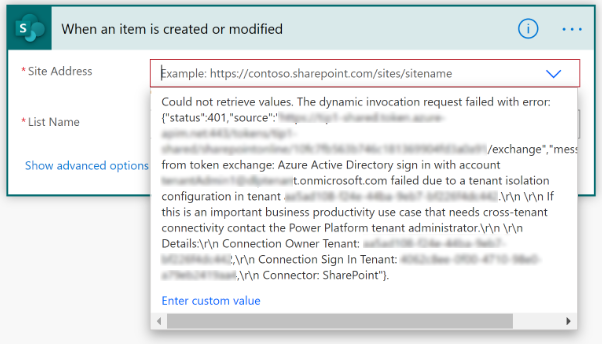

创建或编辑受租户隔离策略影响的资源的用户将看到相关的错误消息。 例如,Power Apps 制作者在被租户隔离策略阻止的应用中使用跨租户连接时会看到以下错误。 应用不会添加连接。

同样,对于使用被租户隔离策略阻止的流中的连接的流,Power Automate 制作者在尝试保存此类流时会看到以下错误。 流本身将被保存,但将被标记为“暂停”并且不会执行,除非制作者解决了数据丢失防护策略 (DLP) 违规问题。

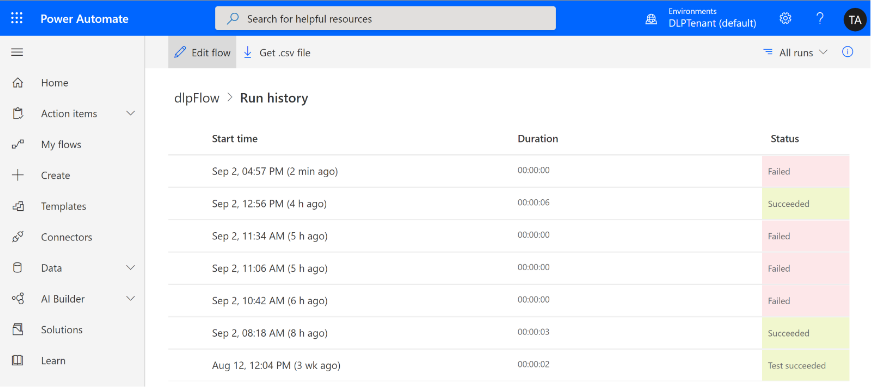

运行时对应用和流的影响

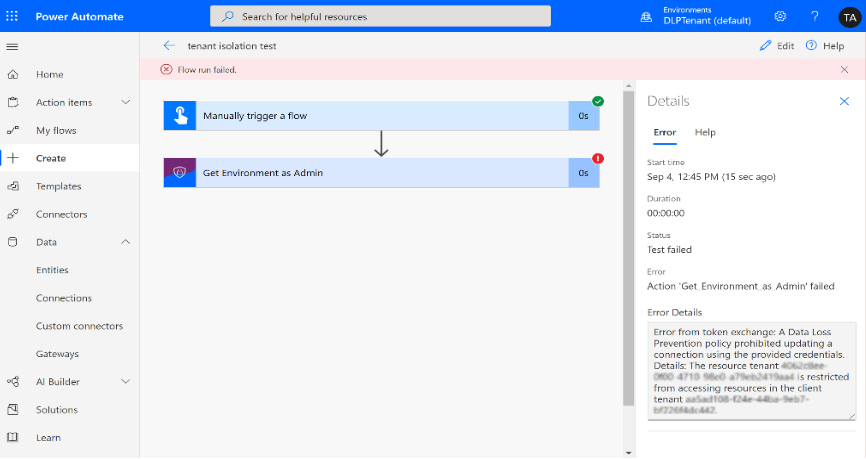

作为管理员,您可以决定随时修改租户的租户隔离策略。 如果应用和流是按照早期的租户隔离策略创建和执行的,其中一些可能会受到您所做的任何策略更改的影响。 违反租户隔离策略的应用或流将无法成功运行。 例如,Power Automate 内的运行历史记录表明流运行失败。 此外,选择失败的运行将显示错误详细信息。

对于因最新租户隔离策略而未成功运行的现有流,Power Automate 内的运行历史记录表明流运行失败。

选择失败的运行将显示失败的流运行的详细信息。

备注

根据活动应用和流评估最新的租户隔离策略更改大约需要一个小时。 此更改不是瞬间完成的。

已知问题

Azure DevOps 连接器使用 Microsoft Entra 身份验证作为标识提供者,但使用自己的 OAuth 流和 STS 来授权和发放令牌。 由于基于该连接器配置的 ADO 流程返回的令牌不是来自 Microsoft Entra ID,因此租户隔离策略没有执行。 作为缓解措施,我们建议使用其他类型的数据策略来限制此连接器或其操作的使用。