针对连接器的电子邮件渗透控制

Microsoft Exchange 使管理员能够对外部收件人禁用到远程域的电子邮件自动转发和自动回复。 Exchange 使用消息类型的标题(例如,从 Outlook 中以及从 Web 客户端上的 Outlook 中接收的自动转发)执行此操作。

Microsoft Power Platform 可以在通过 Power Automate 和 Power Apps 发送的电子邮件中插入特定的 SMTP 标头。 它使用 Microsoft 365 Exchange/Outlook 连接器完成此任务。 您可以使用这些 SMTP 标头设置适当的筛选规则。 这些规则用于未经授权在 Exchange 中将出站电子邮件的数据从一台设备传输到另一台设备。

有关 Outlook 连接器的更多详细信息 Microsoft 365 ,请转到: SMTP 标头。

备注

这种渗透控制方法在 DoD 环境中不可用 GCC High 。 在这些云中,不使用 x-ms-mail-* 标头。

阻止转发邮件的渗透

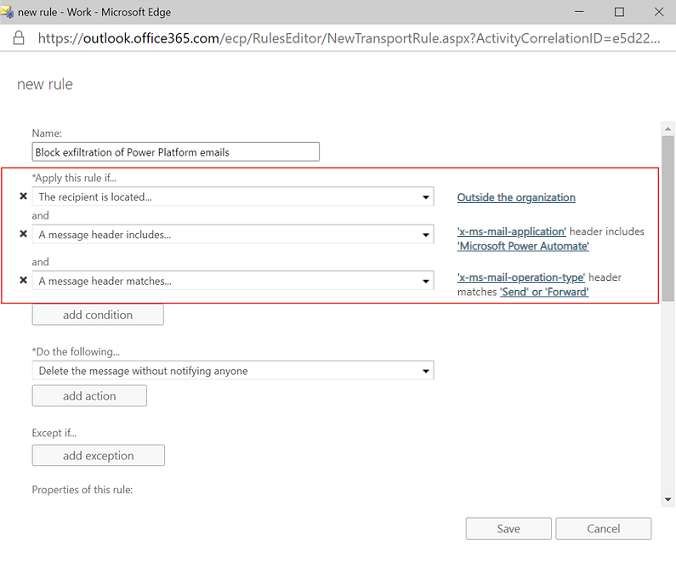

管理员可以设置 Exchange 邮件流规则,来使用 Microsoft 365 Outlook 连接器监视或阻止 Power Automate 和/或 Power Apps 发送的电子邮件。 SMTP 报头的格式使用保留短语 'Microsoft Power Automate' 或 'Microsoft Power Apps.' 它以标头类型“x-ms-mail-application”插入。 例如:

**x-ms-mail-application: Microsoft Power Automate**; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

x-ms-mail-operation-type: Forward

为了标识操作 ID,将插入一个保留字,例如 Forward、Reply 或 Send,其标头类型为“x-ms-mail-operation-type”。 例如:

x-ms-mail-application: Microsoft Power Automate; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

**x-ms-mail-operation-type: Forward**

Exchange 管理员可以使用这些标头在 Exchange 管理中心中设置外泄阻止规则,如此处的示例所示。 此处的“邮件流”规则拒绝以下出站电子邮件:

- “x-ms-mail-application”标头设置为“Microsoft Power Automate”和

- “x-ms-mail-operation-type”标头设置为“Send”或“Forward”

这相当于为等于“autoforward”的邮件类型设置的 Exchange“邮件流”规则。 此规则使用 Outlook 和 Outlook for Web 客户端。

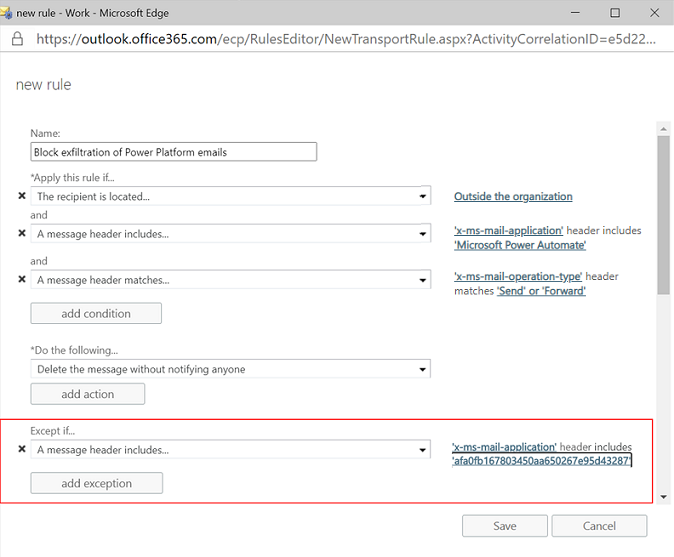

免除特定流量的渗漏阻止

除了 "x-ms-mail-application" 消息外,Power Platform 还会将工作流标识符插入为新的“用户代理”标头。 这等于应用或流程 ID。 例如:

x-ms-mail-application: Microsoft Power Automate; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

**x-ms-mail-operation-type: Forward**

作为管理员,如果由于合法的业务场景的原因而要从排除筛选流(或应用),请使用工作流 ID 作为用户代理标头的一部分。 Exchange 规则提供的所有其他异常条件(例如发件人地址)仍可从阻止实施中排除异常业务用例。 例如:

管理员还可以利用 Exchange 邮件规则中的其他异常功能从筛选阻止规则中排除流,例如,唯一的发件人地址允许合法业务用例忽略此控制。