使用 Azure AD 为门户配置 SAML 2.0 提供者

备注

从 2022 年 10 月 12 日起,Power Apps 门户更名为 Power Pages。 详细信息请参阅:Microsoft Power Pages 现已正式发布(博客)

不久后我们将迁移 Power Apps 门户文档并将其与 Power Pages 文档合并在一起。

在本文中,您将了解如何使用 Azure Active Directory (Azure AD) 为门户配置 SAML 2.0 提供者。

备注

将 Azure AD 配置为 SAML 2.0 提供者

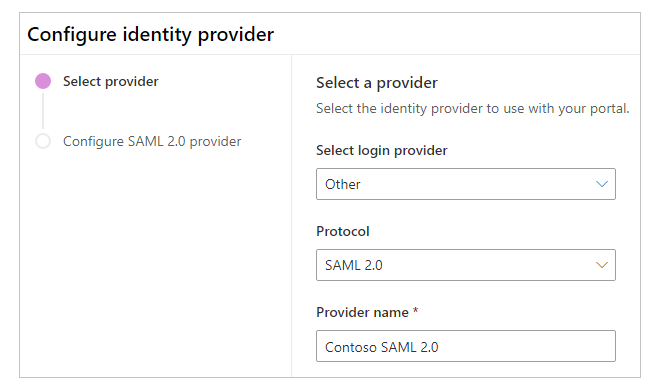

为您的门户选择添加提供者。

对于登录提供程序,选择其他。

对于协议,选择 SAML 2.0。

输入提供者名称。

选择下一步。

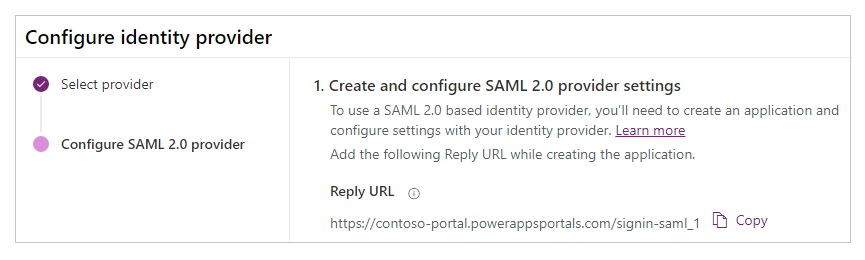

在此步骤中,您使用您的标识提供者创建应用程序并配置设置。

备注

- 身份验证成功后,应用将使用回复 URL 将用户重定向到门户。 如果您的门户使用自定义域名,则您可能拥有与此处提供的 URL 不同的 URL。

- 快速入门:通过 Microsoft 标识平台注册应用程序中提供了有关在 Azure 门户上创建应用注册的更多详细信息。

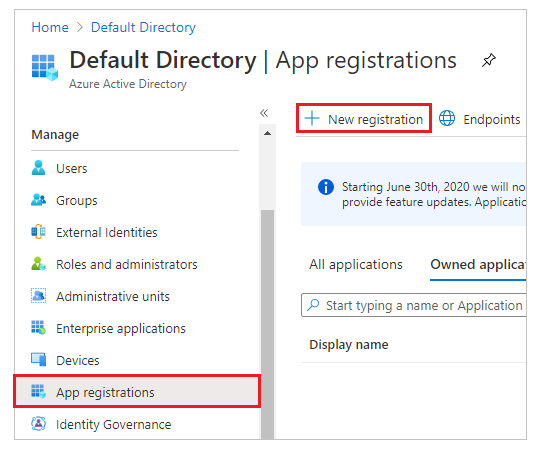

登录到 Azure 门户。

搜索并选择 Azure Active Directory。

在管理下,选择应用注册。

选择新建注册。

输入名称。

如果需要,选择其他支持的帐户类型。 详细信息:支持的帐户类型

在重定向 URI 下,选择 Web(如果尚未选择)。

在重定向 URI 文本框中输入您的门户的回复 URL。

示例:https://contoso-portal.powerappsportals.com/signin-saml_1备注

如果您使用的是默认门户 URL,请复制并粘贴回复 URL,如配置标识提供者屏幕上的创建并配置 SAML 2.0 提供者设置部分所示(上面的步骤 6)。 如果您为门户使用的是自定义域名,请输入自定义 URL。 请确保在配置 SAML 2.0 提供者的同时在门户设置中配置断言使用者服务 URL 时使用此值。

例如,如果您在 Azure 门户中输入重定向 URI 为https://contoso-portal.powerappsportals.com/signin-saml_1,则必须在门户中将其原样用于 SAML 2.0 配置。

选择注册。

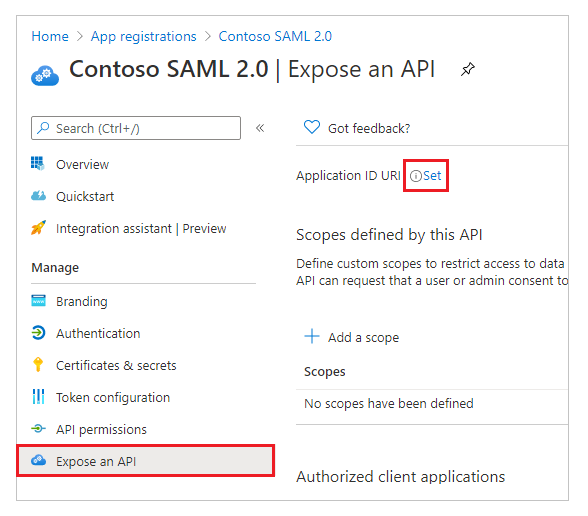

选择公开 API。

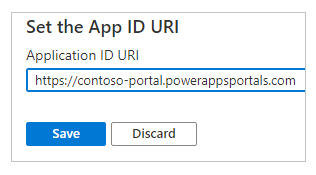

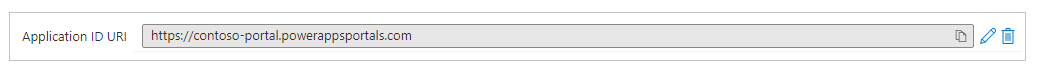

为应用程序 ID URI 选择设置。

输入门户 URL 作为应用 ID URI。

备注

如果您使用的是自定义域名,门户 URL 可能会有所不同。

选择保存。

保持 Azure 门户处于打开状态,切换到 Power Apps 门户的 SAML 2.0 配置执行后续步骤。

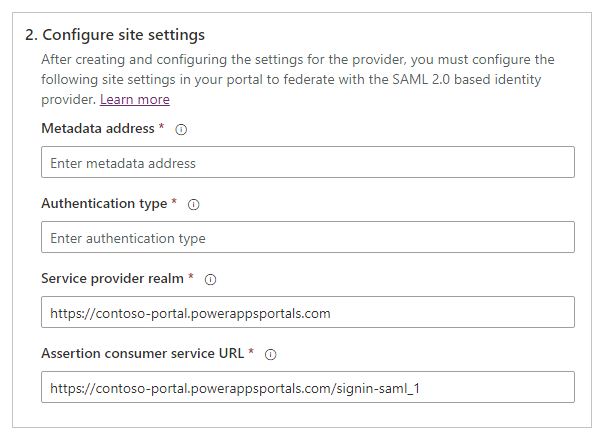

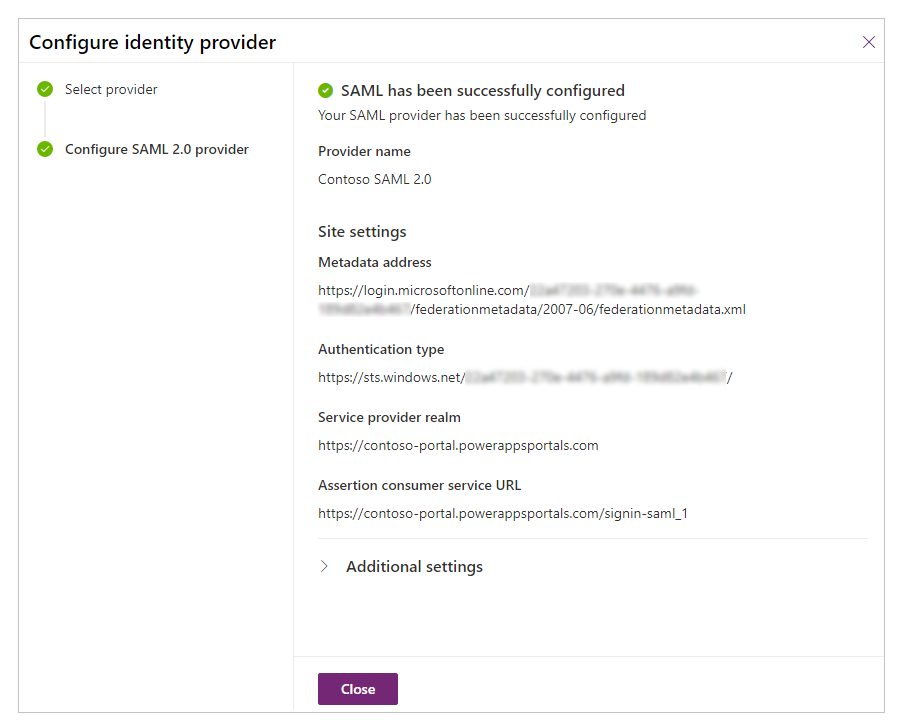

在此步骤中,为门户配置输入站点设置。

提示

如果您在前面的步骤中配置应用注册后关闭了浏览器窗口,请再次登录 Azure 门户,然后转到注册的应用。

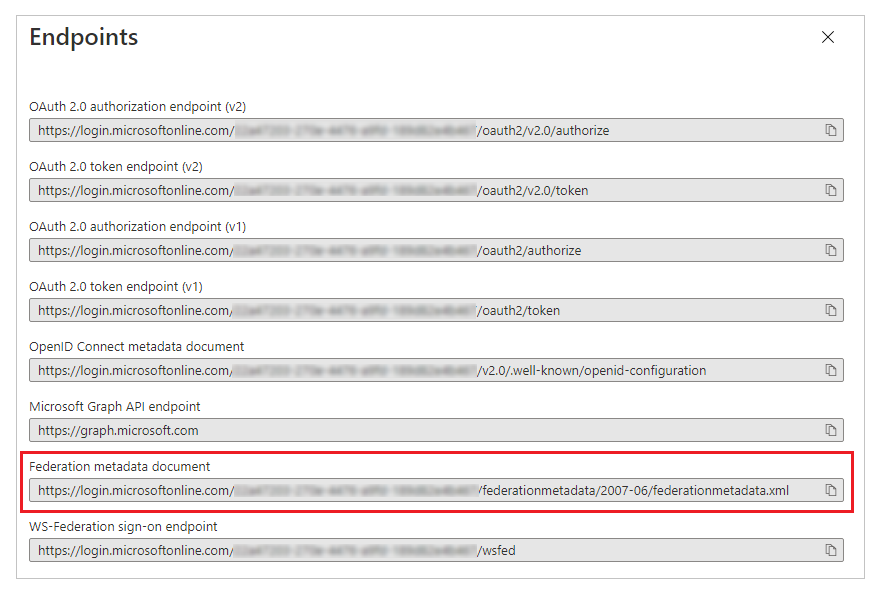

元数据地址:要配置元数据地址,请执行以下操作:

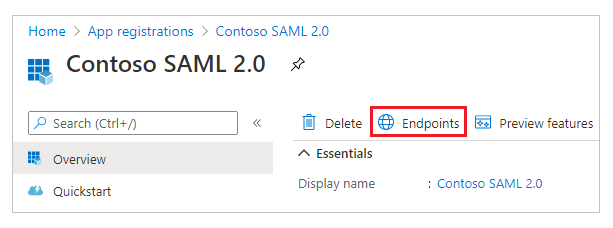

在 Azure 门户中选择概览。

选择终结点。

复制联合元数据文档的 URL。

将复制的文档 URL 粘贴为门户的元数据地址。

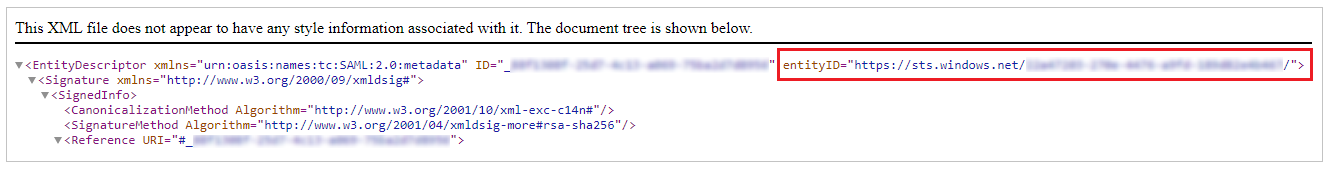

身份验证类型:要配置身份验证类型,请执行以下操作::

复制并粘贴前面在新浏览器窗口中配置的元数据地址。

从 URL 文档中复制

entityID标记的值。

粘贴复制的

entityID值作为身份验证类型。

示例:https://sts.windows.net/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/

服务提供程序领域:输入门户 URL 作为服务提供程序领域。

示例:https://contoso-portal.powerappsportals.com备注

如果您使用的是自定义域名,门户 URL 可能会有所不同。

断言使用者服务 URL:在断言使用者服务 URL 文本框中输入您的门户的回复 URL。

示例:https://contoso-portal.powerappsportals.com/signin-saml_1

备注

如果您使用的是默认门户 URL,可以复制并粘贴回复 URL,如创建和配置 SAML 2.0 提供者设置步骤中所示。 如果您使用的是自定义域名,请手动输入 URL。 请确保您在此处输入的值与您之前在 Azure 门户中输入的作为重定向 URI 的值完全相同。

选择确认。

选择关闭。

另请参阅

使用 AD FS 为门户配置 SAML 2.0 提供程序

在门户中使用 SAML 2.0 的常见问题

为门户配置 SAML 2.0 提供程序