AipDiscover

Azure 信息保护 是一项服务,允许组织对敏感数据进行分类和标记,并应用策略来控制数据的访问和共享方式。

AipDiscover 是一种记录在统一审核日志Office 365的事件类型。 它表示尝试发现或访问 Azure 信息保护 (AIP) 受保护的文件。 在 AIPDiscover 事件将操作显示为 discover 的方案中,这意味着文件已列在本地文件共享、SharePoint 服务器等中,用户或信息保护扫描程序正在查看,并且文件的状态处于静态状态。 在 AIPDiscover 事件将操作显示为访问的情况下,这意味着文件已打开,并在记录事件时被用户使用。

AIPDiscover 事件很有用,因为它显示访问 Azure 的用户、设备和位置信息保护组织内标记的信息。

访问Office 365统一审核日志

可以使用以下方法访问审核日志:

- Microsoft Purview 合规门户中的审核日志搜索工具。

- Exchange Online PowerShell 中的 Search-UnifiedAuditLog cmdlet。

- Office 365 管理活动 API。

若要查看审核事件中数据字段的说明,请参阅 AipDiscover 事件的属性

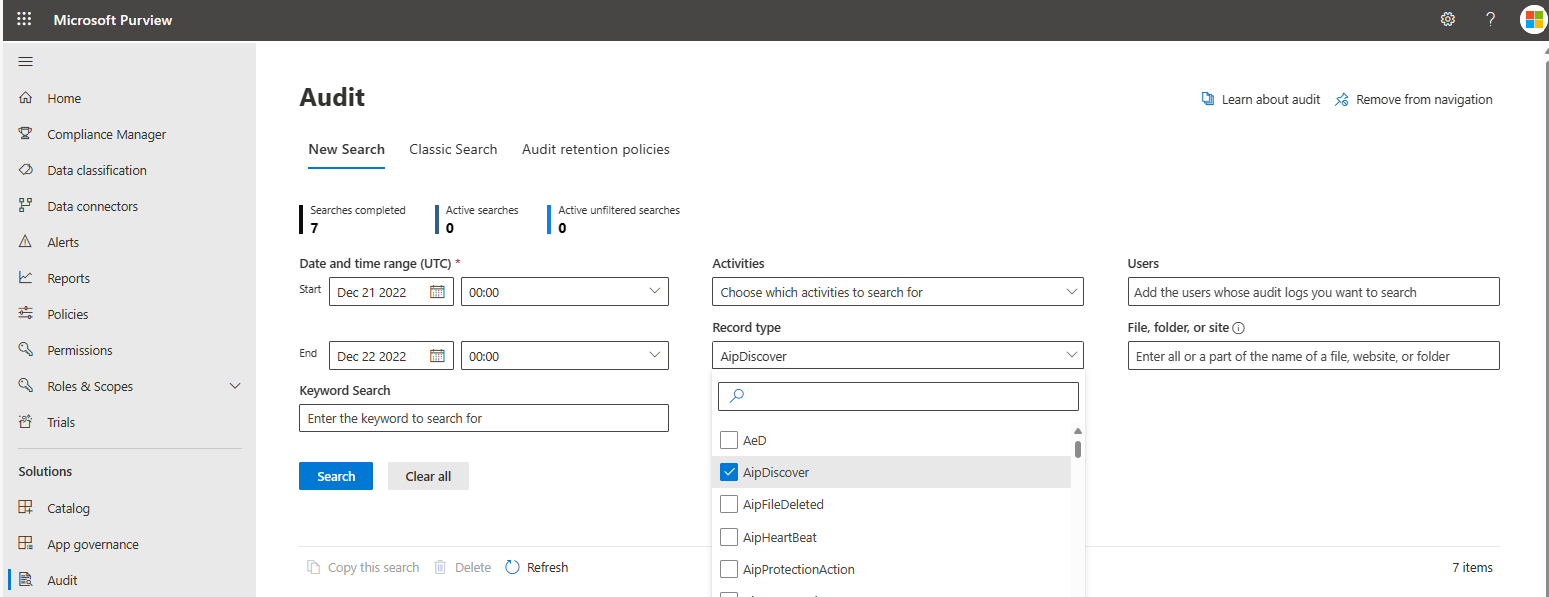

审核日志搜索工具

- 转到Microsoft Purview 合规门户并登录。

- 在合规性门户的左窗格中,选择“ 审核”。

注意

如果在左窗格中看不到“审核”,请参阅 Microsoft Defender for Office 365 中的角色和角色组和 Microsoft Purview 合规性,了解有关权限的信息。

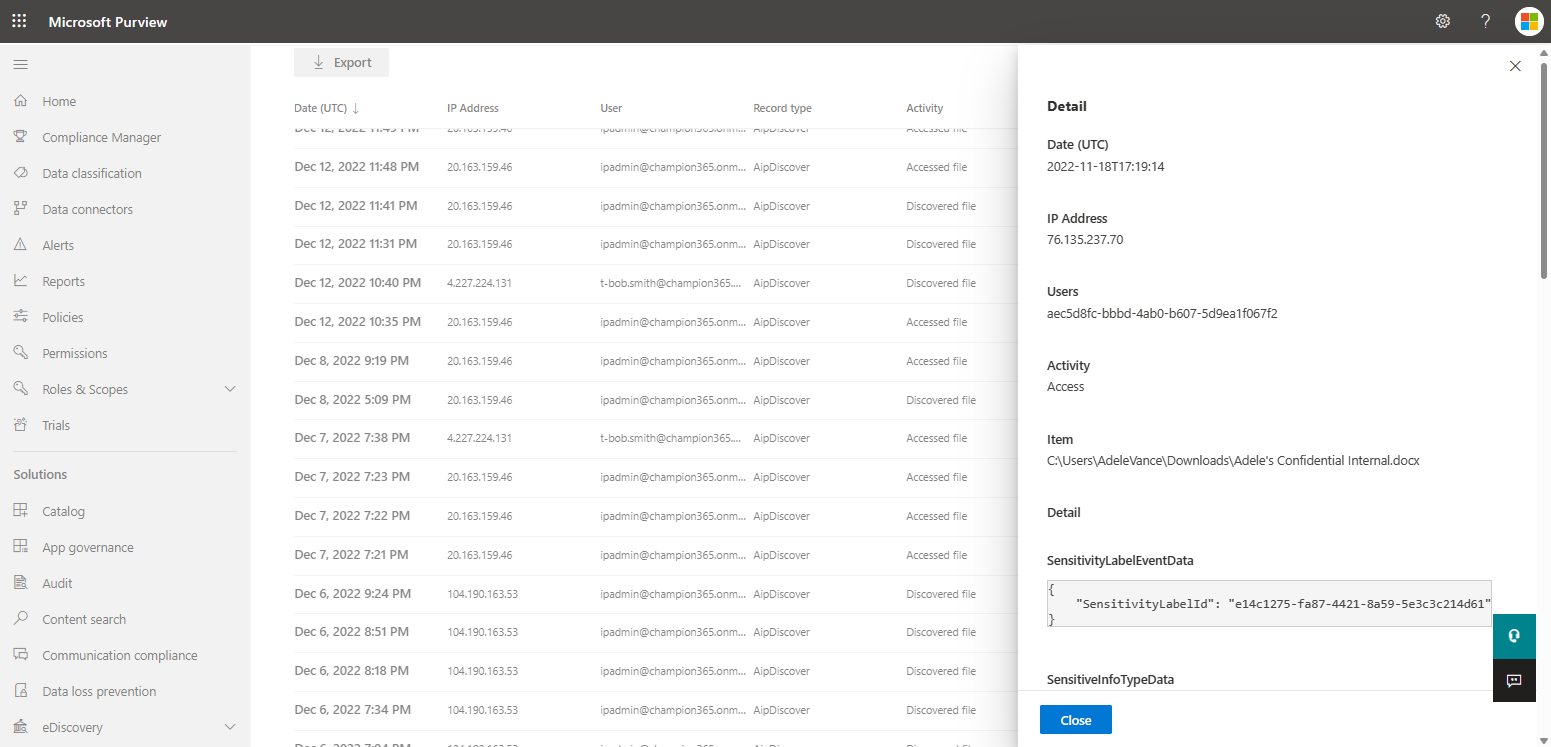

- 在“ 新建搜索 ”选项卡上,将“记录类型”设置为 “AipDiscover ”并配置其他参数。

- 单击“ 搜索 ”以使用条件运行搜索。 在结果窗格中,选择事件以查看结果。 可查看发现和访问操作。

有关在Microsoft Purview 合规门户中查看审核日志的详细信息,请参阅审核日志活动。

在 PowerShell 中搜索统一审核日志

若要使用 PowerShell 访问统一审核日志,请首先通过完成以下步骤连接到 Exchange Online PowerShell 会话。

建立远程 PowerShell 会话

这将与 Exchange Online 建立远程 PowerShell 会话。 建立连接后,可以运行Exchange Online cmdlet 来管理Exchange Online环境。

打开 PowerShell 窗口并运行 Install-Module -Name ExchangeOnlineManagement 命令以安装 Exchange Online 管理模块。 此模块提供可用于管理Exchange Online的 cmdlet。

- Connect-IPPSSession 是一个 PowerShell cmdlet,用于创建与Exchange Online PowerShell 会话的远程连接。

- Import-Module ExchangeOnlineManagement 是一个 PowerShell cmdlet,用于将Exchange Online管理模块导入当前 PowerShell 会话。

# Import the PSSSession and Exchange Online cmdlets

Connect-IPPSSession

Import-Module ExchangeOnlineManagement

与特定用户连接

用于提示特定用户输入Exchange Online凭据的命令。

$UserCredential = Get-Credential

使用提供的凭据连接到Exchange Online的命令。

Connect-ExchangeOnline -Credential $UserCredential -ShowProgress $true

使用当前会话中的凭据进行连接

使用当前会话中的凭据连接到Exchange Online。

Connect-ExchangeOnline

Search-UnifiedAuditLog cmdlet

Search-UnifiedAuditLog cmdlet 是一个 PowerShell 命令,可用于搜索统一审核日志Office 365。 统一审核日志是Office 365中的用户和管理员活动记录,可用于跟踪事件。 有关使用此 cmdlet 的最佳做法,请参阅 使用 Search-UnifiedAuditLog 的最佳做法。

若要使用 PowerShell 从统一审核日志中提取 AipDiscover 事件,可以使用以下命令。 这将在统一审核日志中搜索指定日期范围,并返回记录类型为“AipDiscover”的任何事件。 结果将导出到指定路径处的 CSV 文件。

Search-UnifiedAuditLog -RecordType AipDiscover -StartDate (Get-Date).AddDays(-100) -EndDate (Get-Date) | Export-Csv -Path <output file>

使用以下命令专门搜索发现事件 - 用户或信息保护扫描程序通过查看本地文件共享、SharePoint 服务器等来发现文件的方案。PowerShell cmdlet 的结果示例也如下所示。

Search-UnifiedAuditLog -Operations Discover -RecordType AipDiscover -StartDate (Get-Date).AddDays(-100) -EndDate (Get-Date)

下面是 PowerShell 中的 AipDiscover 事件示例,即“发现”操作。

RecordType : AipDiscover

CreationDate : 12/6/2022 8:51:58 PM

UserIds : ipadmin@champion365.onmicrosoft.com

Operations : Discover

AuditData :

{

"SensitivityLabelEventData":{},

"SensitiveInfoTypeData":[],

"ProtectionEventData":{

"ProtectionType":"Custom",

"IsProtected":true,

"ProtectionOwner":"ipadmin@champion365.onmicrosoft.com"

},

"Common":{

"ApplicationId":"c00e9d32-3c8d-4a7d-832b-029040e7db99",

"ApplicationName":"Microsoft Azure Information Protection Explorer Extension",

"ProcessName":"MSIP.App",

"Platform":1,

"DeviceName":"WinDev2210Eval",

"Location":"On-premises file shares",

"ProductVersion":"2.14.90.0"

},

"DataState":"Rest",

"ObjectId":"C:\\Users\\User\\OneDrive - champion365\\Cascade Car Schematics.docx",

"UserId":"ipadmin@champion365.onmicrosoft.com",

"ClientIP":"104.190.163.53",

"Id":"e15273c7-f07e-41ec-bac1-5da8739623a5",

"RecordType":93,

"CreationTime":"2022-12-06T20:51:58",

"Operation":"Discover",

"OrganizationId":"c8085975-d882-42d2-9193-d82d752a5de9",

"UserType":0,

"UserKey":"981d11ea-df5c-4334-b656-bb9011bc435b",

"Workload":"Aip",

"Version":1,

"Scope":1

}

ResultIndex : -1

ResultCount : 0

Identity : e15273c7-f07e-41ec-bac1-5da8739623a5

IsValid : True

ObjectState : Unchanged

使用以下命令专门搜索访问事件 - 用户打开和正在使用这些文件的方案。 PowerShell cmdlet 的结果示例也如下所示。

Search-UnifiedAuditLog -Operations Access -RecordType AipDiscover -StartDate (Get-Date).AddDays(-100) -EndDate (Get-Date)

下面是 PowerShell 中的 AipDiscover 事件示例,即操作 Access。

RecordType : AipDiscover

CreationDate : 11/6/2022 10:56:26 PM

UserIds : AdeleV@champion365.onmicrosoft.com

Operations : Access

AuditData :

{

"SensitivityLabelEventData":{

"SensitivityLabelId":"e14c1275-fa87-4421-8a59-5e3c3c214d61"

},

"SensitiveInfoTypeData":[],

"ProtectionEventData":{

"ProtectionType":"Template",

"TemplateId":"2f0f4096-5629-405c-b2a1-8611053b0ed0",

"IsProtected":true,

"ProtectionOwner":"tony@smith.net"

},

"Common":{

"ApplicationId":"c00e9d32-3c8d-4a7d-832b-029040e7db99",

"ApplicationName":"Microsoft Azure Information Protection Word Add-In",

"ProcessName":"WINWORD",

"Platform":1,

"DeviceName":"chmp365-avance",

"Location":"On-premises file shares",

"ProductVersion":"2.13.49.0"

},

"Data State":"Use",

"ObjectId":"C:\\Users\\AdeleVance\\Downloads\\dest.docx",

"UserId":"AdeleV@champion365.onmicrosoft.com",

"ClientIP":"76.135.237.70",

"Id":"f8317892-3dc0-455d-9edd-8d6615addf41",

"RecordType":93,

"CreationTime":"2022-11-06T22:56:26",

"Operation":"Access",

"OrganizationId":"c8085975-d882-42d2-9193-d82d752a5de9",

"UserType":0,

"UserKey":"aec5d8fc-bbbd-4ab0-b607-5d9ea1f067f2",

"Workload":"Aip",

"Version":1,

"Scope":1

}

ResultIndex : 18

ResultCount : 18

Identity : f8317892-3dc0-455d-9edd-8d6615addf41

IsValid : True

ObjectState : Unchanged

注意

这只是如何使用 Search-UnifiedAuditLog cmdlet 的示例。 可能需要调整命令并根据特定要求指定其他参数。 有关使用 PowerShell 获取统一审核日志的详细信息,请参阅 搜索统一审核日志。

Office 365 管理活动 API

为了能够查询Office 365管理 API 终结点,需要使用正确的权限配置应用程序。 有关分步指南,请参阅 Office 365 管理 API 入门。

下面是 REST API 中的 AipDiscover 事件示例。

TenantId : bd285ff7-1a38-4306-adaf-a367669731c3

SourceSystem : RestAPI

TimeGenerated [UTC] : 2022-12-21T17:18:20Z

EventCreationTime [UTC] : 2022-12-21T17:18:20Z

Id : b8ef4925-3bae-4982-8279-651d4e67b1ea

Operation : Discover

OrganizationId : ac1dff03-7e0e-4ac8-a4c9-9b38d24f062c

RecordType : 93

UserType : 0

Version : 1

Workload : Aip

UserId : mipscanner@kazdemos.org

UserKey : 2231a98d-8749-4808-b461-1acaa5b628ac

Scope : 1

ClientIP : 52.159.112.221

Common_ApplicationId : c00e9d32-3c8d-4a7d-832b-029040e7db99

Common_ApplicationName : Microsoft Azure Information Protection Explorer Extension

Common_ProcessName : MSIP.App

Common_Platform : 1

Common_DeviceName : AIPSCANNER1.mscompliance.click

Common_ProductVersion : 2.14.90.0

ObjectId : C:\Users\svc.aipscanner\AppData\Local\Microsoft\MSIP\Scanner\Reports\Reports2022-12-12_23_13_06.zip

SensitiveInfoTypeData : []

ProtectionEventData_IsProtected : false

Common_Location : On-premises file shares

DataState : Rest

Type : AuditGeneral

AipDiscover 事件的属性

| 事件 | 类型 | 说明 |

|---|---|---|

| ApplicationId | GUID | 执行操作的应用程序的 ID。 |

| ApplicationName | String | 执行操作的应用程序的友好名称。 (Outlook、OWA、Word、Excel、PowerPoint 等 ) |

| ClientIP | IPv4/IPv6 | 记录活动时使用的设备的 IP 地址。 对于某些服务,此属性中显示的值可能是代表用户调用服务的受信任应用程序(例如,Web 应用上的 Office)的 IP 地址,而不是执行活动的人员使用的设备的 IP 地址。 |

| CreationTime | 日期/时间 | 用户执行活动时的协调世界时 (UTC) 日期和时间。 |

| DataState | String | Rest = 记录 事件时文件未打开 Use = 记录事件时文件处于使用状态。 |

| DeviceName | String | 发生活动的设备。 |

| Id | GUID | 审核记录的唯一标识符。 |

| IsProtected | 布尔值 | 说明数据是否受加密保护。 |

| 位置 | String | 文档相对于用户设备的位置, (本地文件共享) 。 |

| ObjectId | 字符串 | 用户正在访问的文件完整路径 (URL) 。 |

| 操作 | String | 审核日志的操作类型。

发现 = 用户或信息保护扫描程序 静态查看的文件 Access = 记录事件时,文件已打开并被用户使用。 |

| OrganizationId | GUID | 组织 Office 365 租户的 GUID。 对于组织而言,该值始终相同,而不管它是在哪个 Office 365 服务中出现。 |

| 平台 | 双精度 | 活动发生自的平台。

0 = 未知 1 = Windows 2 = MacOS 3 = iOS 4 = Android 5 = Web 浏览器 |

| ProcessName | String | 相关进程名称 (Outlook、MSIP.App、WinWord 等 ) |

| productVersion | String | AIP 客户端的版本。 |

| ProtectionOwner | String | 采用 UPN 格式的 Rights Management 所有者。 |

| ProtectionType | String | 用于数据的保护类型。 模板表示管理员预定义了保护。自定义表示用户定义了保护。 |

| RecordType | 双精度 | 记录指示的操作类型。 93 表示 AipDiscover 记录。 |

| 范围 | 双精度 | 0 表示事件是由托管的 O365 服务创建的。 1 表示事件是由本地服务器创建的。 |

| SensitiveInfoTypeData | String | 在数据中发现的敏感信息类型。 |

| SensitivityLabelId | GUID | 当前 MIP 敏感度标签 GUID。 使用 cmdlt Get-Label 获取 GUID 的完整值。 |

| TemplateId | GUID | 用于保护的模板的 ID。 如果 ProtectionType = Template,TemplateId 将具有 GUID。 如果 ProtectionType = Custom,TemplateId 将为空。 Get-AipServiceTemplate cmdlet 从 Azure 信息保护获取所有现有或选定的保护模板。 |

| UserID | String | 用户主体名称 (UPN) 执行了导致记录被记录的操作的用户。 |

| UserKey | GUID | UserID 属性中标识的用户的备选 ID。 此属性填充 SharePoint、OneDrive for Business 和 Exchange 中用户执行的事件的 passport 唯一 ID (PUID)。 |

| UserType | 双精度 | 执行操作的用户类型。

0 = 常规 1 = 保留 2 = 管理员 3 = DcAdmin 4 = 系统 5 = 应用程序 6 = ServicePrincipal 7 = CustomPolicy 8 = SystemPolicy |