使用 SP2 安装 MIM 2016:适用于 Microsoft Entra ID P1 或 P2 客户的 MIM 服务和门户

注意

本演练使用来自名为 Contoso 的公司的示例名称和值。 将它们替换为你自己的。 例如:

- MIM 服务和门户服务器名称 - mim.contoso.com

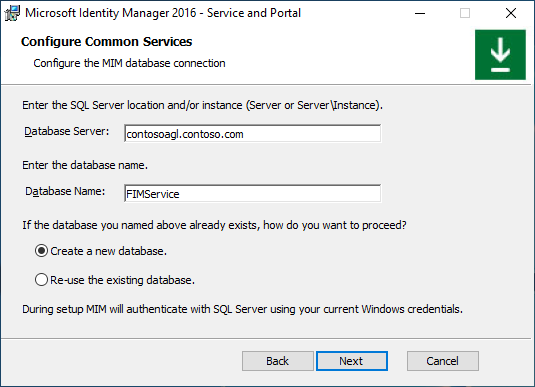

- SQL Server 名称 - contosoagl.contoso.com

- 服务帐户名称 - svcMIMService

- 域名 - contoso

- 密码 - Pass@word1

开始之前

- 本指南适用于具有 Microsoft Entra ID P1 或 P2 许可证的组织中安装 MIM 服务。 如果您的组织没有 Microsoft Entra ID P1 或 P2,或者没有使用 Microsoft Entra ID,那么您将需要转而遵循用于 MIM 批量许可证版本的 安装指南。

- 确保您拥有Microsoft Entra的用户凭据,且具有足够的权限,以验证你的租户订阅是否包括Microsoft Entra ID P1或P2,并能够创建应用注册。

- 如果计划使用 Office 365 应用程序上下文身份验证,则需要运行脚本,在 Microsoft Entra ID 中注册 MIM 服务应用程序,并授予 MIM 服务权限,以访问 Office 365 中的 MIM 服务邮箱。 保存脚本输出,因为稍后在安装过程中需要生成的应用程序 ID 和机密。

部署选项

部署中的选项取决于两个条件:

- MIM 服务是作为常规 Windows 服务帐户运行还是作为组托管服务帐户 (gMSA) 运行

- MIM 服务是否会通过 Exchange Server、Office 365 或 SMTP 服务器发送电子邮件

可用的部署选项:

- 选项 A:常规服务帐户 + Exchange Server

- 选项 B:常规服务帐户 + Office 365 基本身份验证

- 选项 C:常规服务帐户 + Office 365 应用程序上下文身份验证

- 选项 D:常规服务帐户 + SMTP

- 选项 E:常规服务帐户 + 无邮件服务器

- 选项 F:组托管服务帐户 + Exchange Server

- 选项 G:组托管服务帐户 + Office 365 基本身份验证

- 选项 H:组托管服务帐户 + Office 365 应用程序上下文身份验证

- 选项 I:组托管服务帐户 + 无邮件服务器

注意

SMTP 服务器选项仅适用于常规服务帐户和集成 Windows 身份验证,不允许使用 Outlook 加载项进行审批。

准备进行 Office 365 应用程序上下文身份验证

从内部版本 4.6.421.0 开始,除了基本身份验证外,MIM 服务还支持向 Office 365 邮箱进行应用程序上下文身份验证。 2019 年 9 月 20 日宣布了对基本身份验证的支持结束,因此建议使用应用程序上下文身份验证发送通知并收集审批响应。

应用程序上下文身份验证方案要求你在 Microsoft Entra ID 中注册应用程序,创建要使用的客户端密码而不是密码,并授予此应用程序访问 MIM 服务邮箱的权限。 MIM 服务将使用此应用程序 ID 和此机密访问 Office 365 中的邮箱。 可以使用脚本(建议)或手动在 Microsoft Entra ID 中注册应用程序。

使用 Microsoft Entra 管理中心注册应用程序

以全局管理员角色登录到 Microsoft Entra 管理中心。

导航到“Microsoft Entra”边栏选项卡,从概述部分复制租户 ID,并保存。

导航到 应用注册 部分,然后单击 新建注册 按钮。

为应用程序命名,例如,MIM 服务邮箱客户端访问,然后单击 注册。

注册应用程序后,复制 应用程序(客户端)ID 值并将其保存。

导航到 API 权限部分,通过点击权限名称右侧的三个点,并选择删除权限,来撤销 User.Read 权限。 确认要删除此权限。

单击添加权限按钮。 切换到我的组织使用的 API,并键入 Office。 选择 Office 365 Exchange Online 和应用程序权限类型。 键入 full,并选择 full_access_as app。 单击添加权限按钮。

你将看到添加了权限,但没有授予管理员同意。 单击 “授予管理员同意”按钮,该按钮位于 “添加权限”按钮旁边。

导航到 证书和机密 并选择 “新建客户端密码”。 如果选择机密的过期时间,则必须将 MIM 服务重新配置为更接近其到期日期,以使用另一个机密。 如果不打算轮换应用程序机密,请选择从不。 为机密命名,例如,MIM 服务,然后单击添加按钮。 你将在门户中看到显示的机密值。 复制此值(而不是机密 ID),并将其保存。

现在您已经获得安装程序所需的租户 ID、应用程序 ID 和应用程序机密,您可以继续进行 MIM 服务和门户的安装。 此外,你可能只想将新注册的应用程序的访问权限限制为 MIM 服务邮箱(full_access_as_app 授予对组织中所有邮箱的访问权限)。 为此,需要创建 应用程序访问策略。 按照本指南,限制应用程序仅访问 MIM 服务邮箱。 你需要创建一个通讯组或启用邮件的安全组,并将 MIM 服务邮箱添加到该组中。 然后运行 PowerShell 命令并提供 Exchange Online 管理员凭据:

New-ApplicationAccessPolicy ` -AccessRight RestrictAccess ` -AppId "<your application ID from step 5>" ` -PolicyScopeGroupId <your group email> ` -Description "Restrict MIM Service app to members of this group"

使用 PowerShell 脚本注册应用程序

可以在 Scripts.zip/Scripts/Service 和 Portal 或 Service 和 Portal.zip\Service 和 Portal\Program Files\Microsoft Forefront Identity Manager\2010\Service\Scripts中找到 Create-MIMMailboxApp.ps1 脚本。

除非 MIM 服务邮箱托管在国家或政府云中,否则传递给脚本的唯一参数是 MIM 服务电子邮件,例如 MIMService@contoso.onmicrosoft.com。

在 PowerShell 窗口中,使用 -MailboxAccountEmail <email> 参数启动 Create-MIMMailboxApp.ps1,同时提供 MIM 服务电子邮件。

./Create-MIMMailboxApp.ps1 -MailboxAccountEmail <MIM Service email>

当系统要求提供凭据时,请提供 Microsoft Entra 全局管理员凭据以在 Azure 中注册应用程序。

注册应用程序后,另一个弹出窗口会要求 Exchange Online 管理员凭据创建应用程序访问策略。

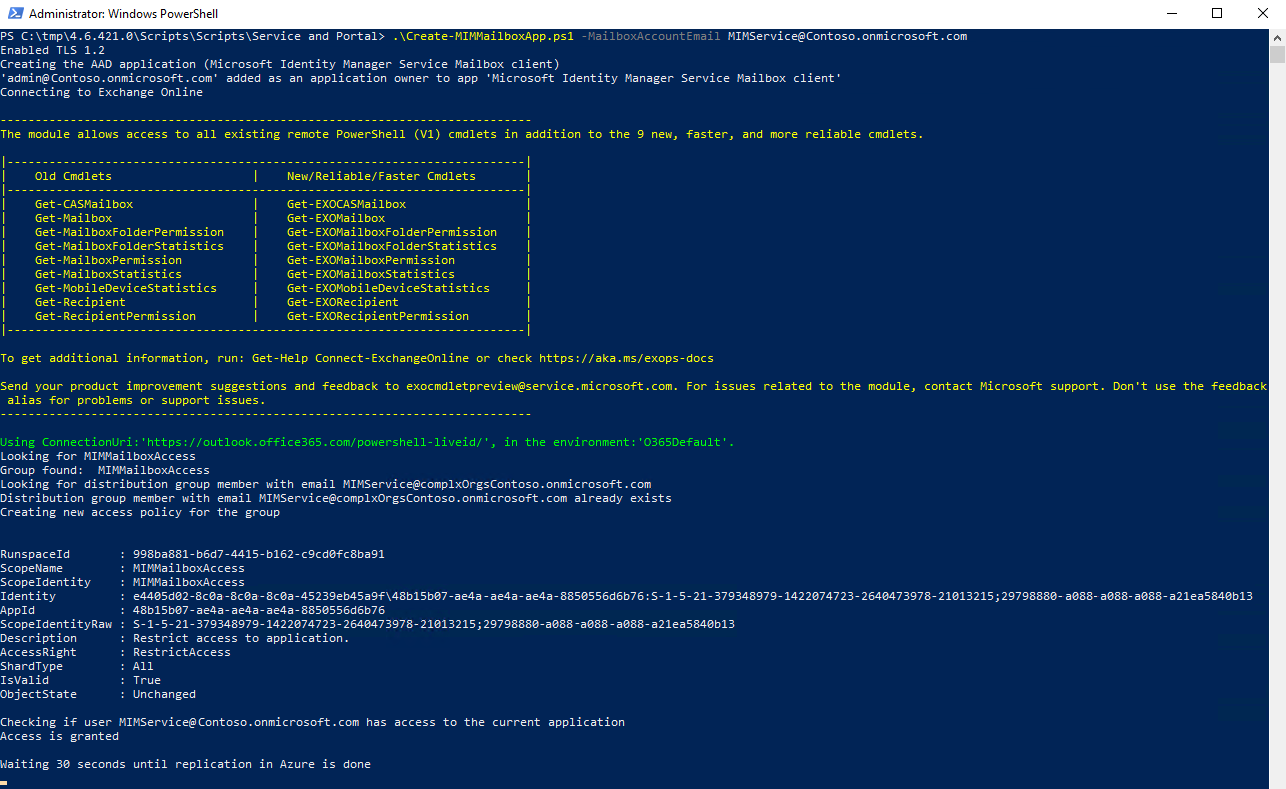

成功注册应用程序后,脚本输出应如下所示:

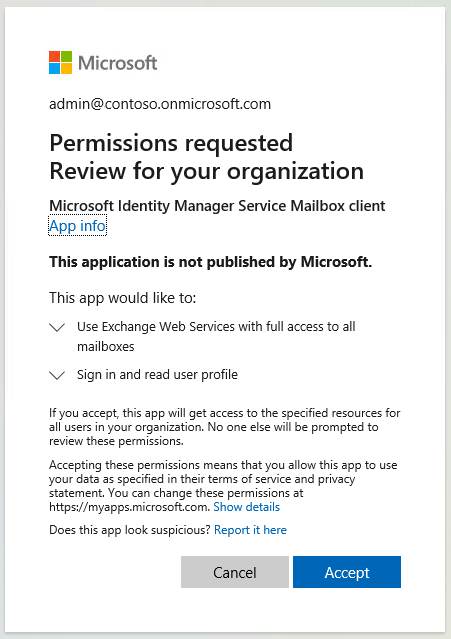

注册应用程序后,会有30秒的延迟,然后浏览器窗口会被打开,以避免复制问题。 提供您的 Microsoft Entra 租户管理员凭据,并接受请求以允许您的应用程序访问 MIM 服务邮箱。 弹出窗口应如下所示:

单击“接受”按钮后,将重定向到 Microsoft 365 管理中心。 可以关闭浏览器窗口并检查脚本输出。

复制 APPLICATIONId、TenantId 和 ClientSecret 值,因为 MIM 服务和门户安装程序需要它们。

部署 MIM 服务和门户

常见部署步骤

创建临时目录以保留安装程序日志,例如 c:\miminstall。

启动提升的命令提示符,导航到 MIM 服务安装程序二进制文件夹并运行:

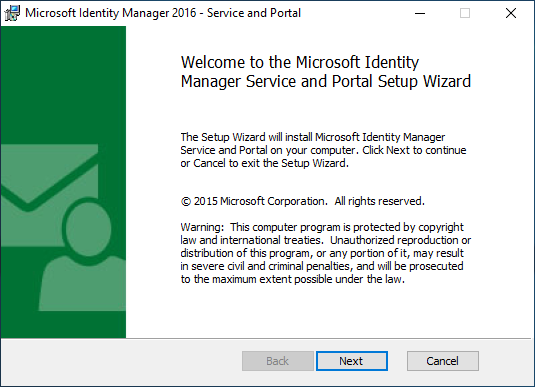

msiexec /i "Service and Portal.msi" /lvxi* c:\miminstall\log.txt在欢迎屏幕中,单击“下一步”。

查看《最终用户许可协议》,如果你接受许可条款,请单击下一步。

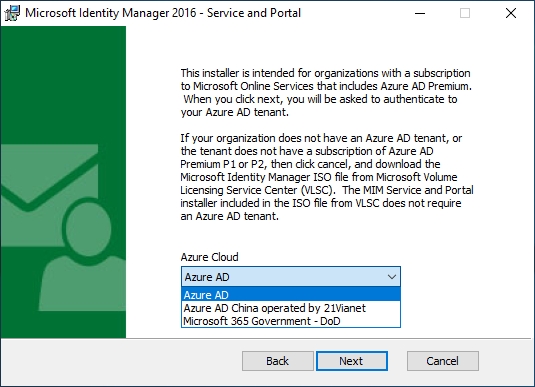

国家云是 Azure 的独立实例。 选择租户托管的 Azure 云实例,然后单击下一步。

不使用国家或政府云的组织应选择 Microsoft Entra ID 的全球实例。

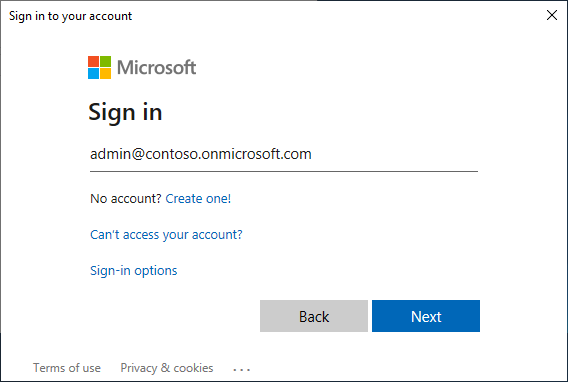

选择适当的云后,安装程序会要求你向该租户进行身份验证。 在弹出窗口中,提供该租户中用户Microsoft Entra 用户凭据,以验证租户订阅级别。 键入Microsoft Entra 用户名,然后点击下一步。

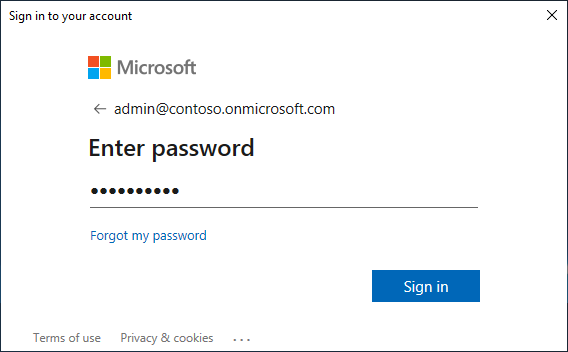

键入密码,然后单击登录。

如果安装程序无法找到 Microsoft Entra ID P1 订阅或其他包括 Microsoft Entra ID P1 或 P2 的订阅,则会看到弹出错误。 检查用户名是否为正确的租户,并查看安装程序日志文件以了解详细信息。

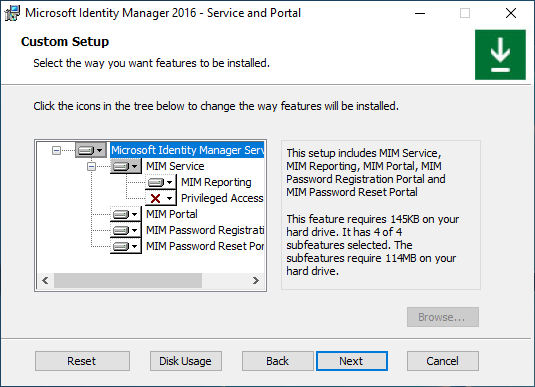

许可证检查完成后,选择要安装的 MIM 服务和门户组件,然后单击“下一步”

。

提供 SQL Server 和数据库名称。 如果从以前的 MIM 版本升级,请选择重复使用现有数据库。 如果使用 SQL 故障转移群集或 Always On 可用性组侦听程序进行安装,请提供群集或侦听器名称。 单击 “下一步” 。

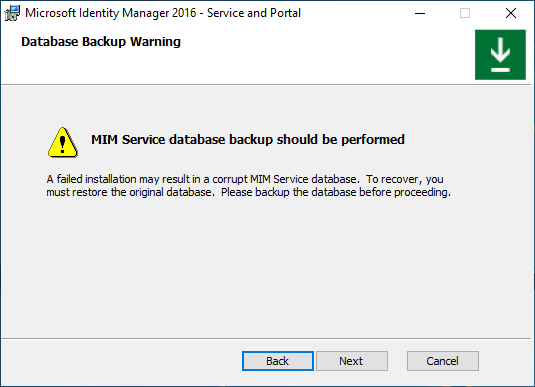

如果使用现有数据库安装 MIM,将显示警告。 单击 “下一步” 。

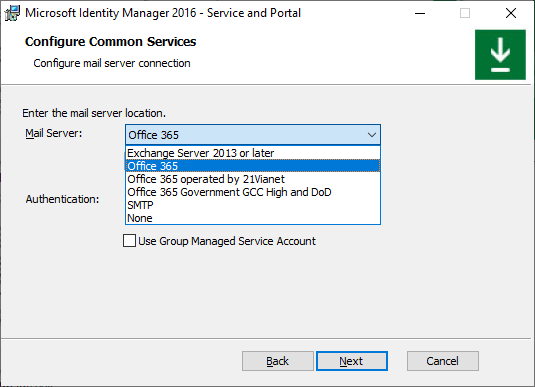

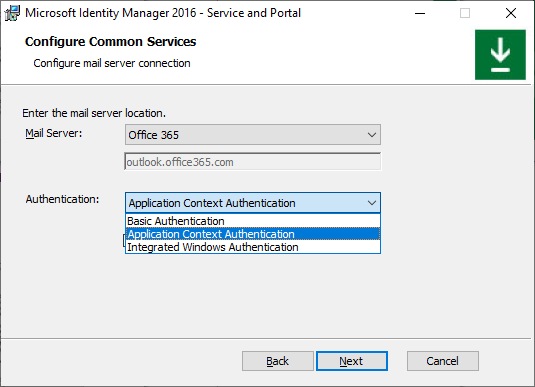

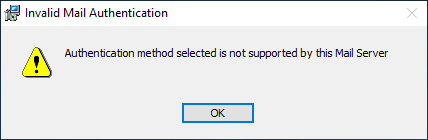

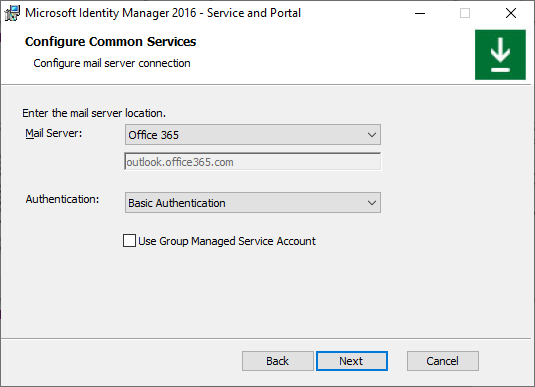

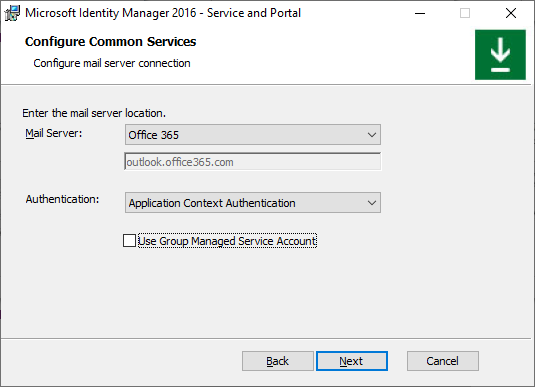

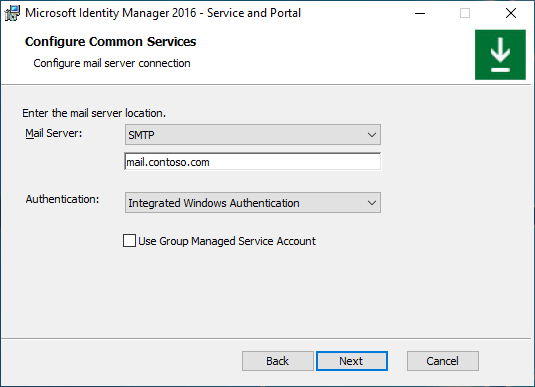

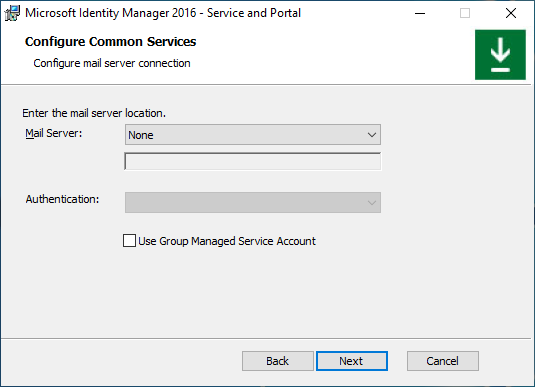

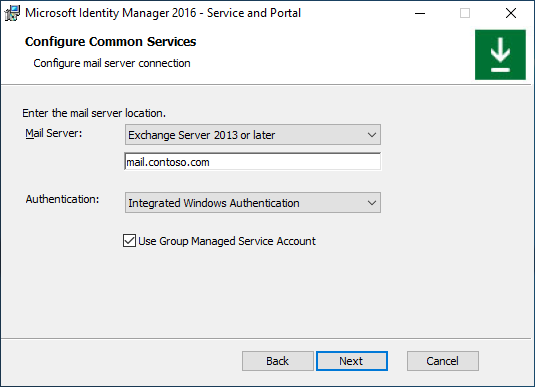

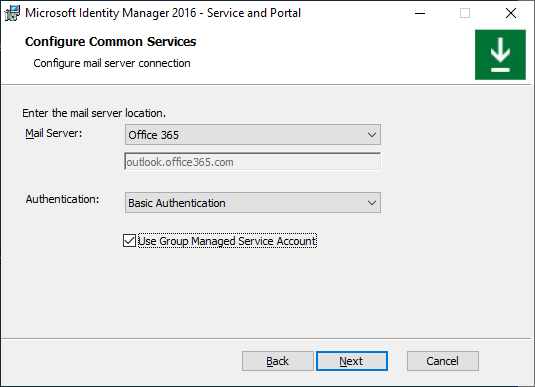

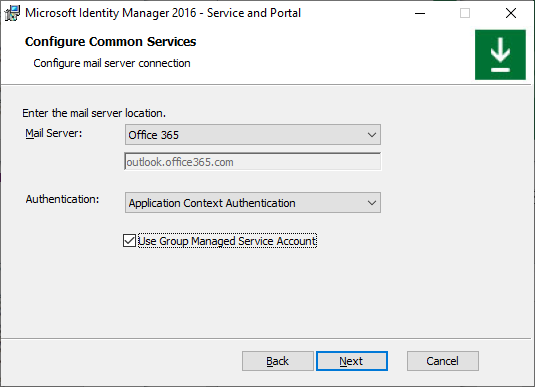

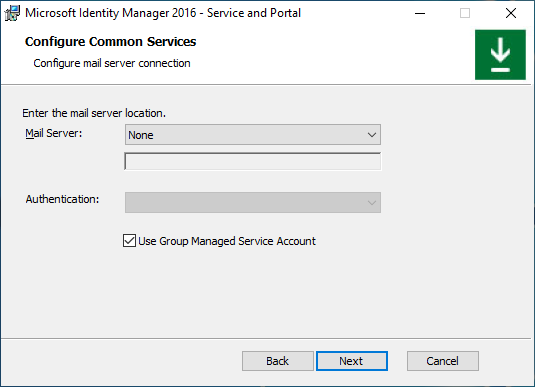

选择邮件服务器类型和身份验证方法的组合(选项 A-I,请参阅下文)

如果使用 Group-Managed 服务帐户安装 MIM 服务,则选中相应的复选框,否则请取消选中此复选框。 单击 “下一步” 。

如果选择的邮件服务器类型和身份验证方法不兼容,单击“下一步”后,将会出现一个错误弹窗。

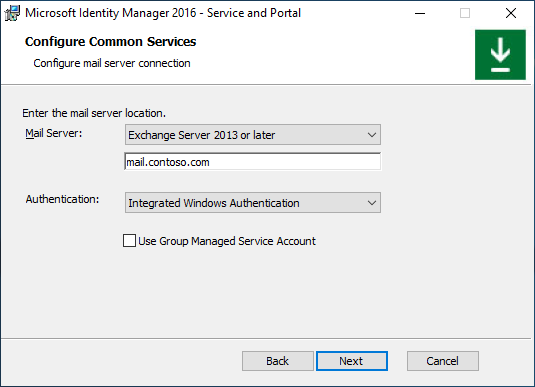

选项 A.常规服务帐户 + Exchange Server

在 配置常见服务 页面上,选择 Exchange Server 2013 或更高版本 以及 Windows 集成身份验证。 键入 Exchange 服务器主机名。 保持使用组托管服务帐户复选框为未选中。 单击 “下一步” 。

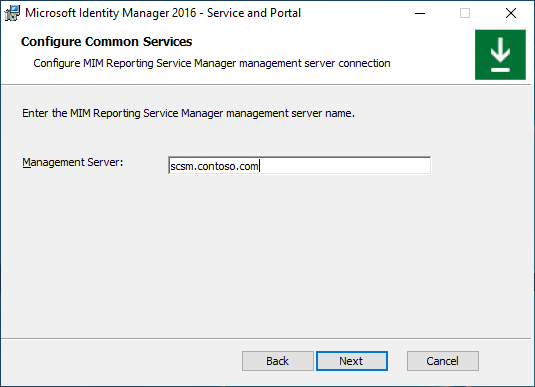

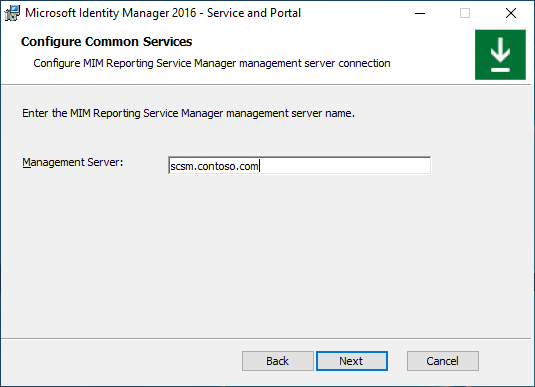

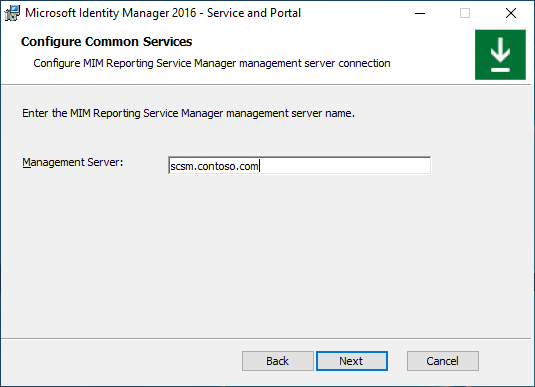

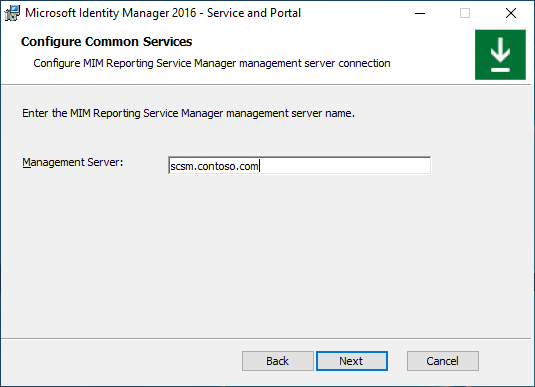

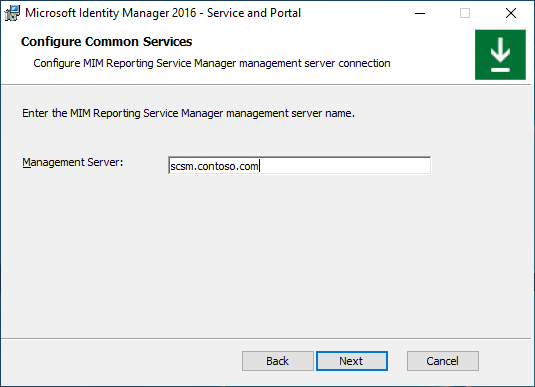

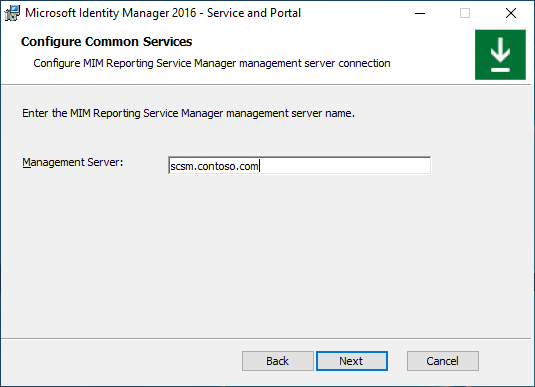

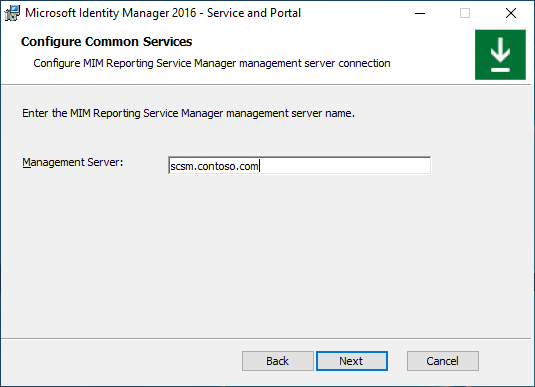

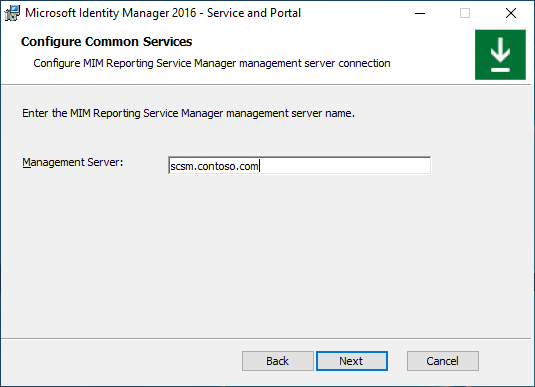

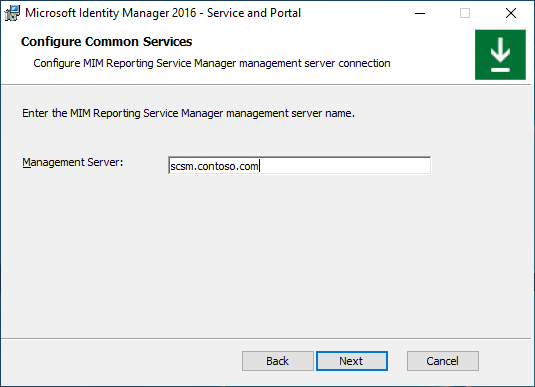

如果安装 MIM 报告组件,请键入 System Center Service Manager 管理服务器名称,然后单击下一步。

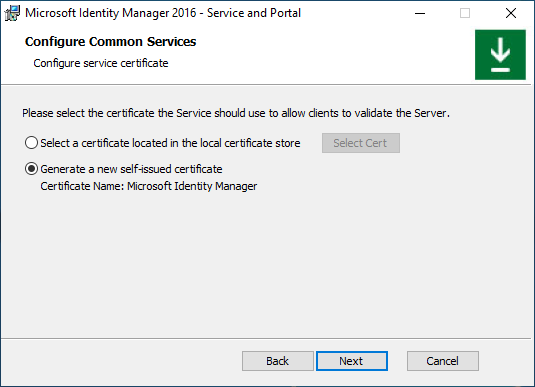

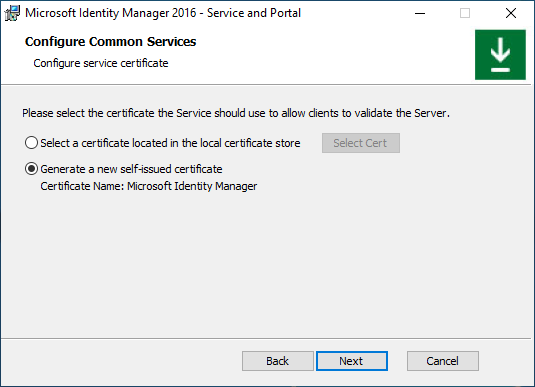

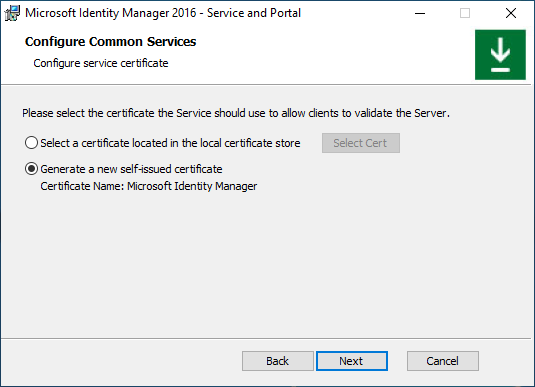

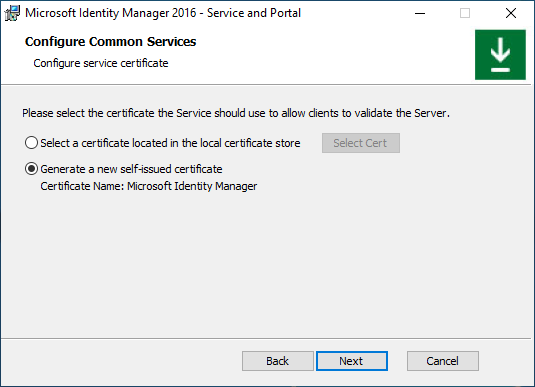

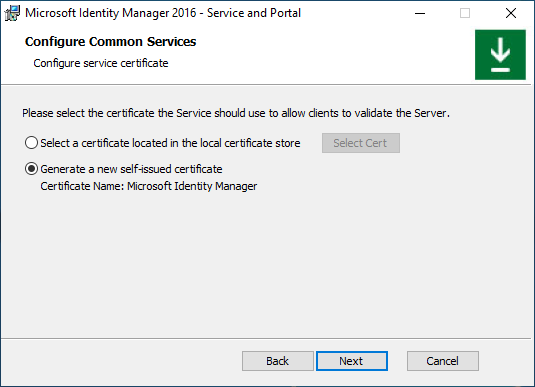

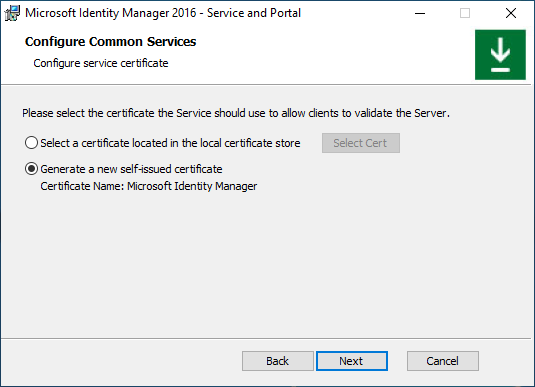

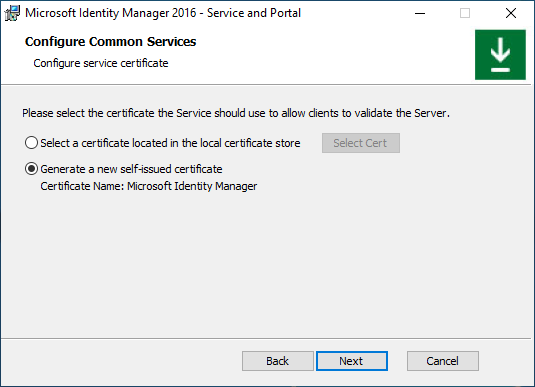

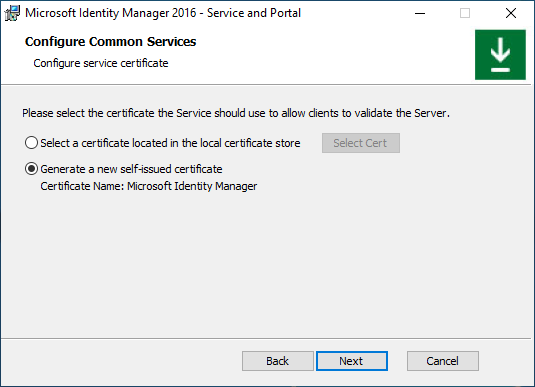

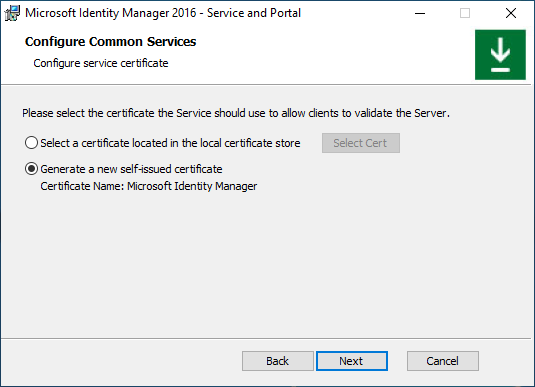

如果在仅使用 TLS 1.2 且运行 System Center Service Manager 2019 的环境中安装 MIM 报告组件,请选择一个由 SCSM 服务器信任的且在证书主题中包含 MIM 服务器主机名的证书;否则,请选择生成一个新的自签名证书。 单击 “下一步” 。

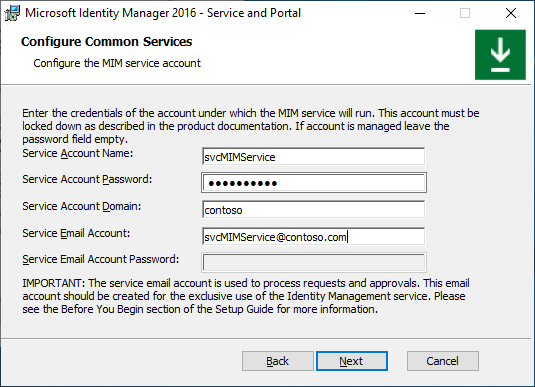

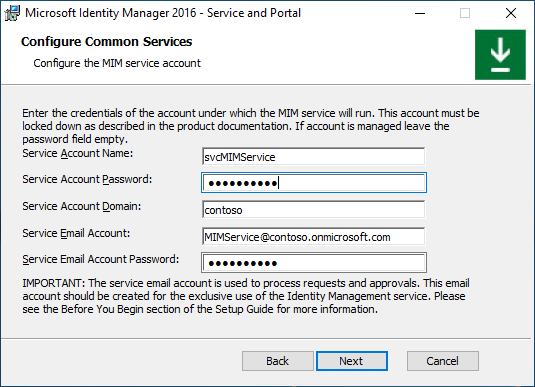

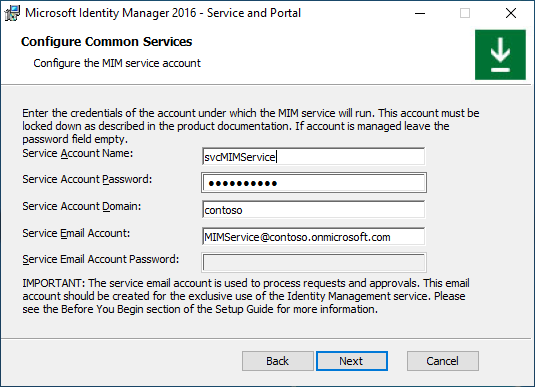

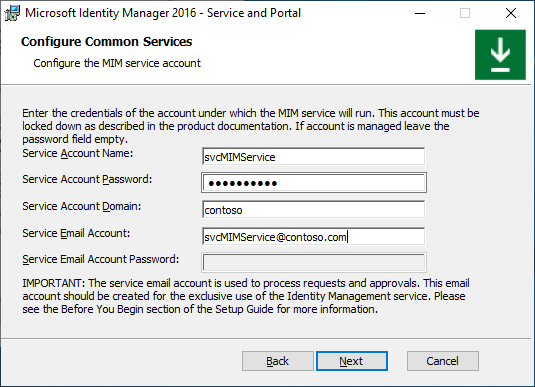

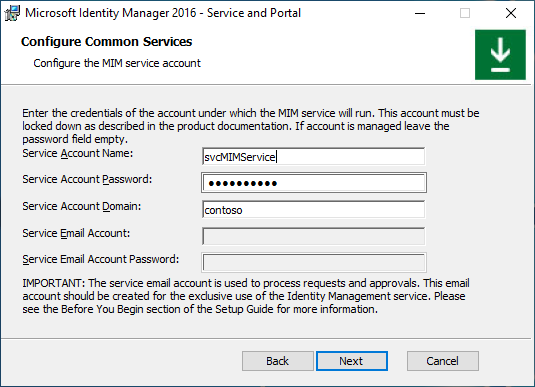

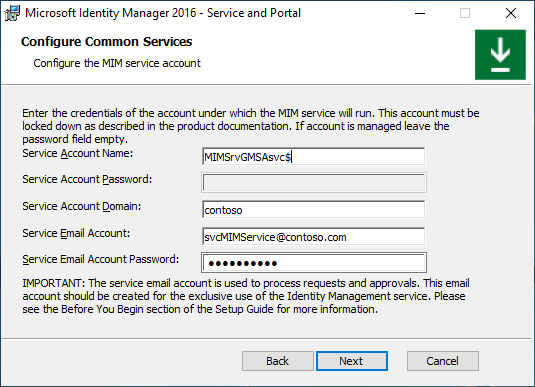

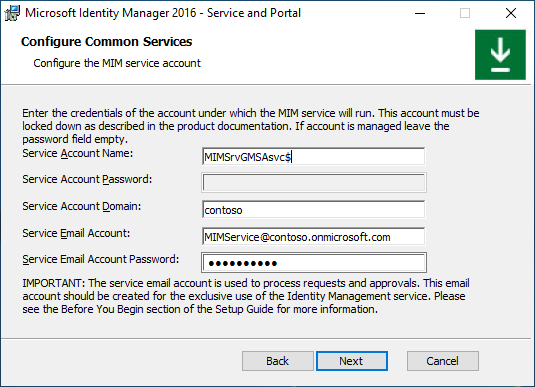

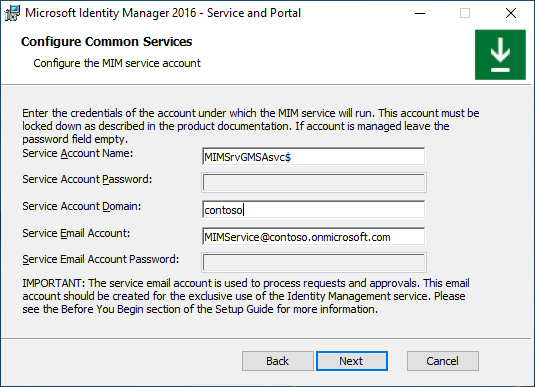

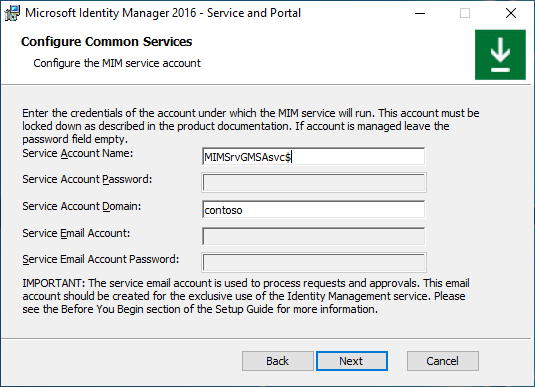

键入 MIM 服务帐户名称和密码、域名和 MIM 服务邮箱 SMTP 地址。 单击 “下一步” 。

选项 B.常规服务帐户 + Office 365 基本身份验证

在 配置常用服务 页上,选择 Office 365 邮件服务和 基本身份验证。 保持使用组托管服务帐户复选框为未选中。 单击 “下一步” 。

如果安装 MIM 报告组件,请输入 System Center Service Manager 的管理服务器名称,然后单击 下一步。

如果在仅支持 TLS 1.2 的环境中安装 MIM 报告组件,并使用 System Center Service Manager 2019,请选择由 SCSM 服务器信任且证书使用者中包含 MIM 服务器主机名的证书。否则,请选择生成新的自签名证书。 单击 “下一步” 。

键入 MIM 服务帐户名称和密码、域名、MIM 服务的 Office 365 邮箱 SMTP 地址和 MIM 服务邮箱Microsoft Entra 密码。 单击 “下一步” 。

选项 C.常规服务帐户 + Office 365 应用程序上下文身份验证

在 配置通用服务 页上,选择 Office 365 邮件服务和 应用程序上下文身份验证。 保持使用组托管服务帐户复选框为未选中。 单击 “下一步” 。

如果安装 MIM 报告组件,请键入 System Center Service Manager 管理服务器名称,然后单击下一步。

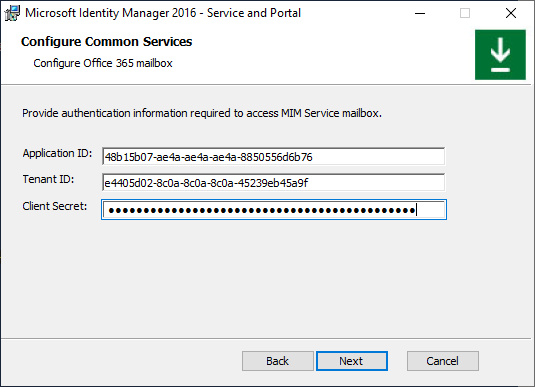

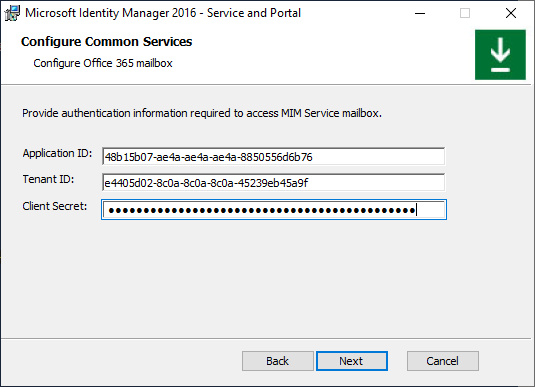

提供之前由脚本生成的Microsoft Entra 应用程序 ID、租户 ID 和客户端密码。 单击 “下一步” 。

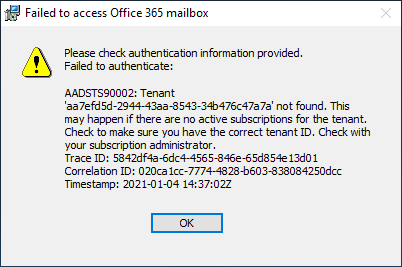

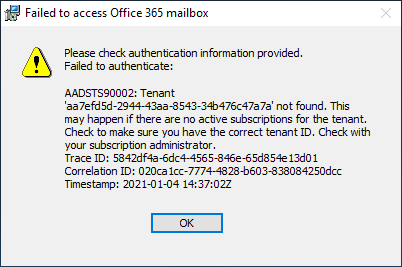

如果安装程序无法验证应用程序 ID 或租户 ID,则会出现错误:

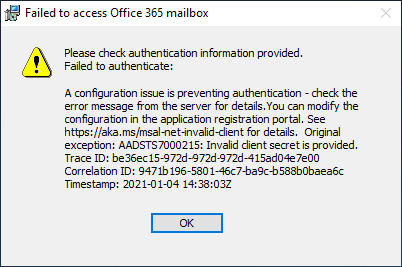

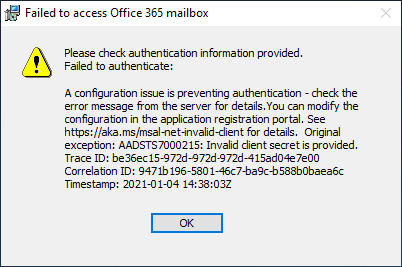

如果安装程序无法访问 MIM 服务邮箱,将显示另一个错误:

如果在仅支持 TLS 1.2 的环境中,使用 System Center Service Manager 2019 安装 MIM 报告组件,请选择一个被 SCSM 服务器信任并且其证书主题中包含 MIM 服务器主机名的证书,否则请选择生成新的自签名证书。 单击 “下一步” 。

键入 MIM 服务帐户名称和密码、域名和 MIM 服务的 Office 365 邮箱 SMTP 地址。 单击 “下一步” 。

选项 D.常规服务帐户 + SMTP 服务器

在 配置通用服务 页面上,选择 SMTP 并 集成 Windows 身份验证。 键入 SMTP 服务器主机名。 保持使用组托管服务帐户复选框为未选中。 单击 “下一步” 。

如果安装 MIM 报告组件,请键入 System Center Service Manager 管理服务器名称,然后单击下一步。

如果在仅使用 System Center Service Manager 2019 的 TLS 1.2 环境中安装 MIM 报告组件,请选择一个由 SCSM 服务器信任且在主题字段中包含 MIM 服务器主机名的证书,否则选择生成新的自签名证书。 单击 “下一步” 。

键入 MIM 服务帐户名称和密码、域名和 MIM 服务 SMTP 地址。 单击 “下一步” 。

选项 E.常规服务帐户 + 无邮件服务器

在配置通用服务页上,选择无服务器类型。 保持使用组托管服务帐户复选框为未选中。 单击 “下一步” 。

如果安装 MIM 报告组件,请键入 System Center Service Manager 管理服务器名称,然后单击下一步。

如果在仅使用 TLS 1.2 的环境中并配有 System Center Service Manager 2019 进行安装 MIM 报告组件,请选择一个在证书主题中包含 MIM 服务器主机名并由 SCSM 服务器信任的证书,否则请选择生成一个新的自签名证书。 单击 “下一步” 。

键入 MIM 服务帐户名和密码、域名。 单击 “下一步” 。

选项 F. 组管理的服务帐户 + Exchange Server

在配置通用服务页上,选择 Exchange Server 2013 或更高版本和集成 Windows 身份验证。 键入 Exchange 服务器主机名。 启用使用组托管服务帐户选项。 单击 “下一步” 。

如果安装 MIM 报告组件,请键入 System Center Service Manager 管理服务器名称,然后单击下一步。

如果在仅支持 TLS 1.2 的环境中安装使用 System Center Service Manager 2019 的 MIM 报告组件,请选择一个包含 MIM 服务器主机名且 SCSM 服务器信任的证书,否则选择生成新的自签名证书。 单击 “下一步” 。

键入 MIM 服务组托管服务帐户名称、域名、MIM 服务邮箱 SMTP 地址和密码。 单击 “下一步” 。

选项 G.组托管服务帐户 + Office 365 基本身份验证

在 配置常用服务 页上,选择 Office 365 邮件服务和 基本身份验证。 启用使用组托管服务帐户选项。 单击 “下一步” 。

如果安装 MIM 报告组件,请键入 System Center Service Manager 的管理服务器名称,然后单击 下一步。

如果在仅支持 TLS 1.2 的环境中使用 System Center Service Manager 2019 安装 MIM 报告组件,请选择一个以 MIM 服务器主机名作为证书使用者且由 SCSM 服务器信任的证书,否则选择生成新的自签名证书。 单击 “下一步” 。

键入 MIM 服务组托管服务帐户名称、域名、MIM 服务的 Office 365 邮箱 SMTP 地址和 MIM 服务帐户的 Microsoft Entra 密码。 单击 “下一步” 。

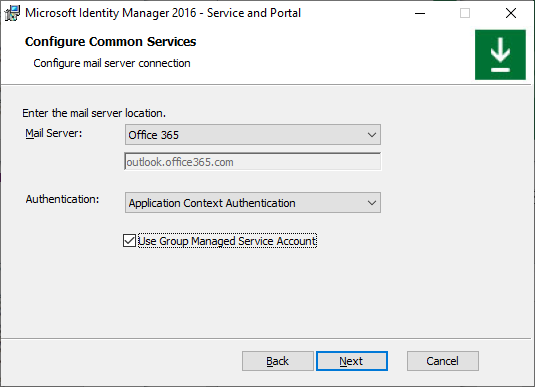

选项 H. 组托管服务帐户 + Office 365 应用程序上下文身份验证

在 配置通用服务 页上,选择 Office 365 邮件服务和 应用程序上下文身份验证。 启用使用组托管服务帐户选项。 单击 “下一步” 。

如果安装 MIM 报告组件,请键入 System Center Service Manager 管理服务器名称,然后单击下一步。

提供之前由脚本生成的Microsoft Entra 应用程序 ID、租户 ID 和客户端密码。 单击 “下一步” 。

如果安装程序无法验证应用程序 ID 或租户 ID,则会出现错误:

如果安装程序无法访问 MIM 服务邮箱,将显示另一个错误:

如果在仅支持 TLS 1.2 的环境中安装 MIM 报告组件,并且使用 System Center Service Manager 2019,请选择一个包含 MIM 服务器主机名且受 SCSM 服务器信任的证书,否则选择生成新的自签名证书。 单击 “下一步” 。

键入 MIM 服务组托管服务帐户名称、域名和 MIM 服务 Office 365 邮箱 SMTP 地址。 单击 “下一步” 。

选项 I.组托管服务帐户 + 无邮件服务器

在配置通用服务页上,选择无服务器类型。 启用使用组托管服务帐户选项。 单击 “下一步” 。

如果安装 MIM 报告组件,请键入 System Center Service Manager 管理服务器名称,然后单击下一步。

如果在仅使用 TLS 1.2 和 System Center Service Manager 2019 的环境中安装 MIM 报告组件,请选择包含 MIM 服务器主机名且受 SCSM 服务器信任的证书,否则请选择生成新的自签名证书。 单击 “下一步” 。

键入 MIM 服务组托管服务帐户名称、域名。 单击 “下一步” 。

常见部署步骤。 继续

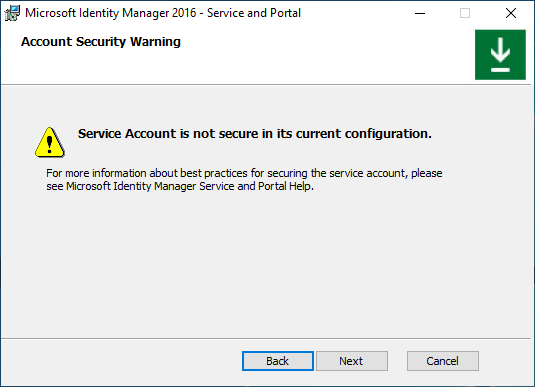

如果未限制 MIM 服务帐户拒绝本地登录,则会显示警告消息。 单击 “下一步” 。

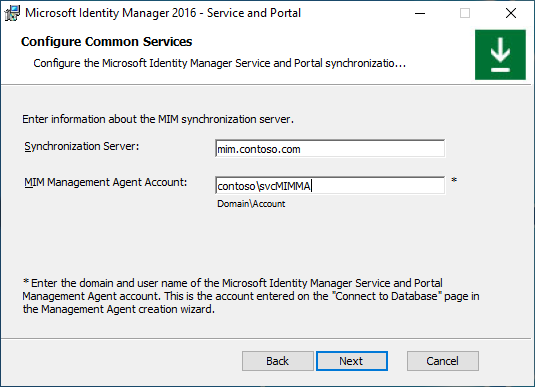

键入 MIM 同步服务器主机名。 键入 MIM 管理代理帐户名称。 如果要使用 Group-Managed 服务帐户安装 MIM 同步服务,请将美元符号添加到帐户名称,例如,contoso\MIMSyncGMSAsvc$。 单击 “下一步” 。

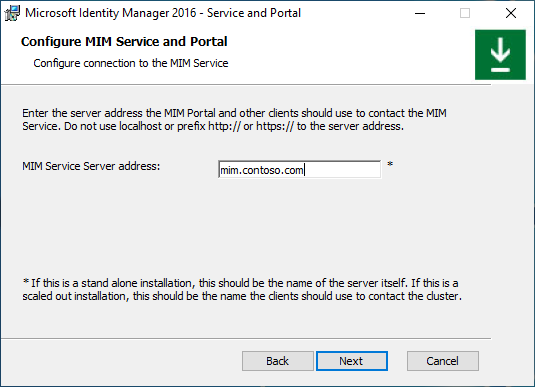

键入 MIM 服务服务器主机名。 如果负载均衡器用于平衡 MIM 服务有效负载,请提供群集的名称。 单击 “下一步” 。

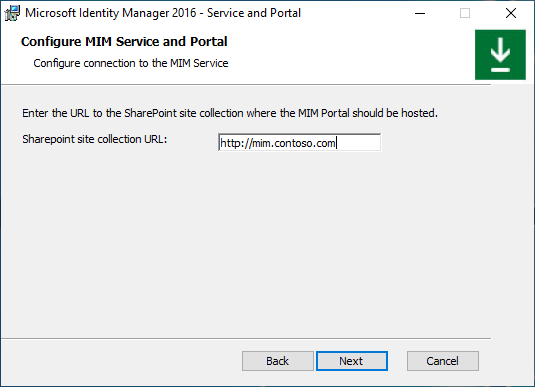

提供 SharePoint 网站集名称。 请确保将 http://localhost 替换为正确的值。 单击 “下一步” 。

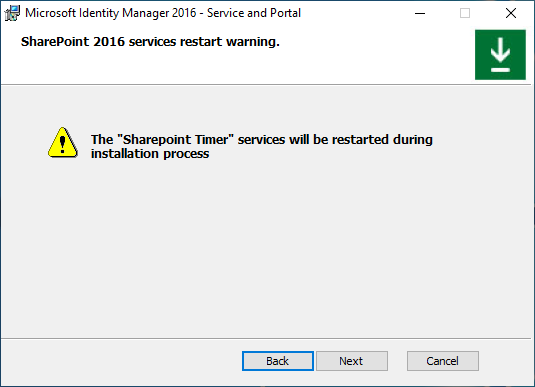

将显示警告。 单击 “下一步” 。

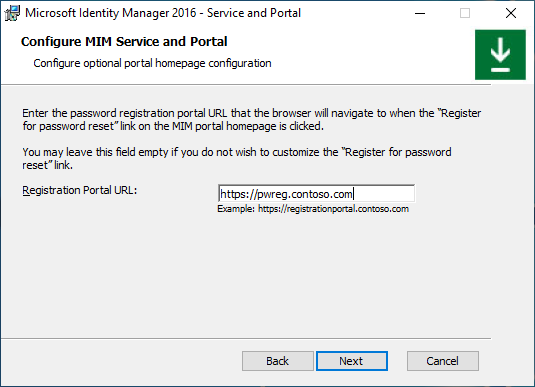

如果安装 Self-Service 密码注册网站(如果使用 Microsoft Entra ID 进行密码重置,则不需要),请指定在登录后 MIM 客户端将被重定向到的 URL。 单击 “下一步” 。

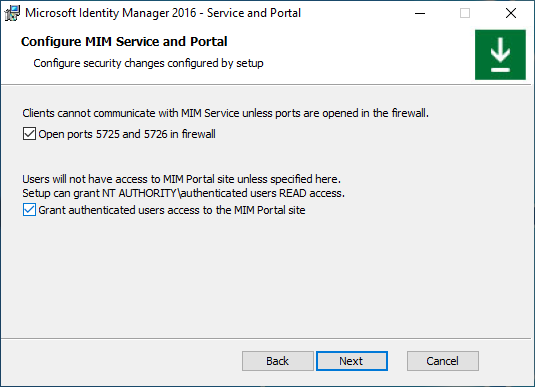

选中复选框以在防火墙中打开端口 5725 和 5726,并选中用于授予所有经过身份验证的用户对 MIM 门户的访问权限的复选框。 单击 “下一步” 。

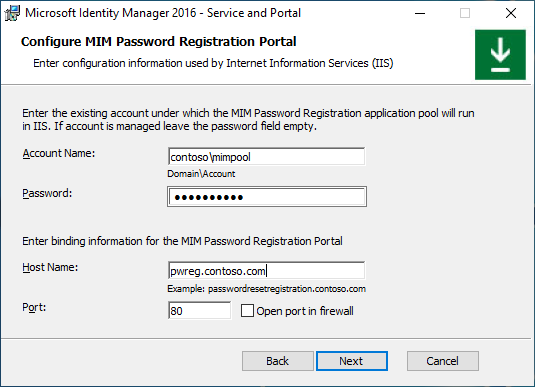

如果安装自助密码注册网站(如果使用 Microsoft Entra ID 进行密码重置,则不需要),请设置应用程序池帐户名及其密码、主机名和网站端口。 如果需要,启用在防火墙中打开端口选项。 单击 “下一步” 。

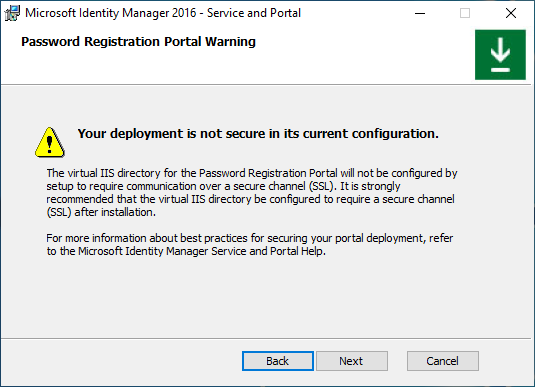

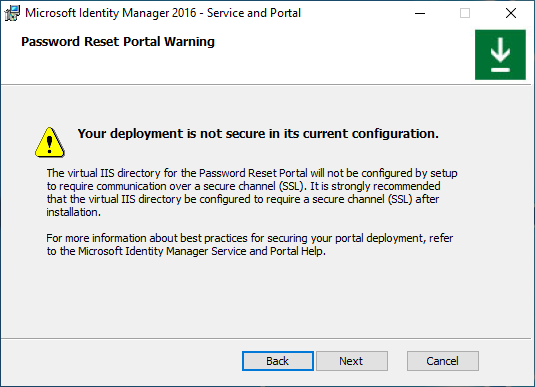

会出现一个警告——请阅读它然后点击下一步。

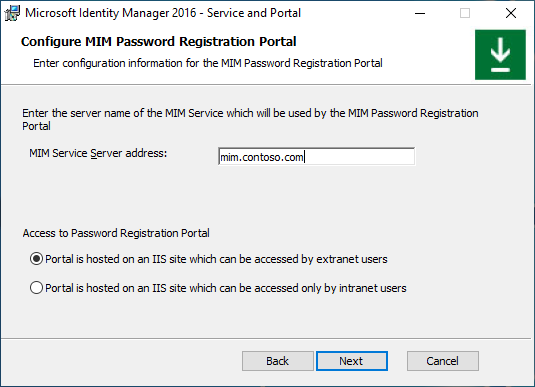

在下一个 MIM 密码注册门户配置屏幕中,键入密码注册门户的 MIM 服务服务器地址,并选择 Intranet 用户是否可以访问此网站。 单击 “下一步” 。

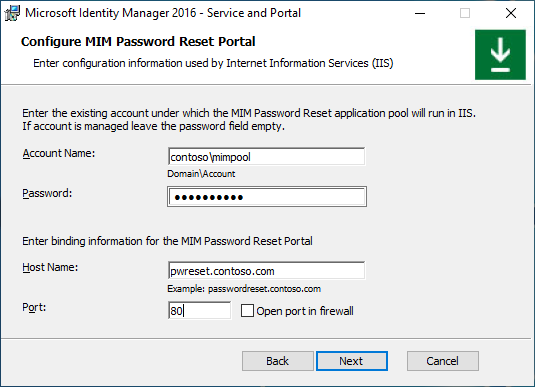

如果安装 Self-Service 密码重置网站,请设置应用程序池帐户名及其密码、主机名和网站的端口。 如果需要,启用在防火墙中打开端口选项。 单击 “下一步” 。

警告会出现,请阅读它并点击 下一步。

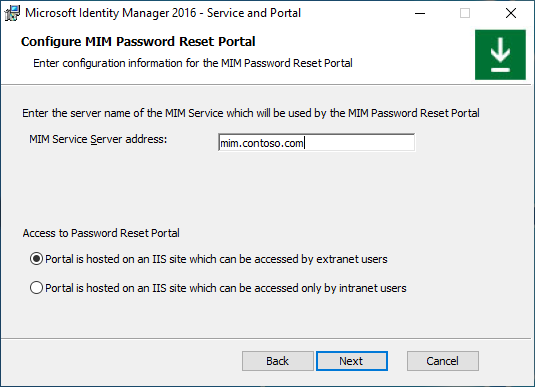

在下一个 MIM 密码重置门户配置屏幕中,键入密码重置门户的 MIM 服务服务器地址,并选择 Intranet 用户是否可以访问此网站。 单击 “下一步” 。

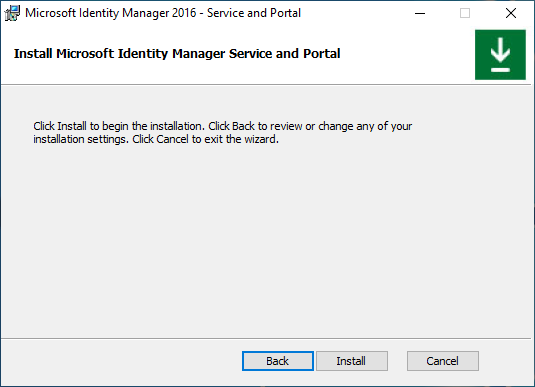

所有预安装定义准备就绪后,单击 安装 开始安装所选 服务和门户 组件。

安装完成后的处理事项

安装完成后,验证 MIM 门户是否处于活动状态。

在

http://mim.contoso.com/identitymanagement上启动 Internet Explorer 并连接到 MIM 门户。 请注意,首次访问此页面时可能存在短暂的延迟。- 如有必要,请以安装了 MIM 服务和门户的用户身份在 Internet Explorer 中进行身份验证。

在 Internet Explorer 中,打开 Internet 选项,更改为“安全”选项卡,并将该站点添加到 本地 Intranet 区域中(如果尚不存在)。 关闭 Internet 选项对话框。

在 Internet Explorer 中,打开 设置,更改为 兼容性视图设置 选项卡,然后取消选中 “在兼容性视图中显示 Intranet 站点” 复选框。 关闭 兼容性视图 对话框。

启用非管理员访问 MIM 门户。

- 在 MIM 门户中使用 Internet Explorer,单击 管理策略规则。

- 搜索管理策略规则用户管理:用户可以读取其自身的属性。

- 选择此管理策略规则,取消选中策略已禁用。

- 单击“确定”,然后单击“提交”。

注意

可选:此时,可以安装 MIM 加载项和扩展和语言包。