创建并运行安全应用程序

注意

本文是“在 Microsoft Cloud 上生成应用程序”系列文章中的第 5 篇(共 6 篇)。

良好的安全性可以保护系统,从而避免组织遭受意外和故意的损坏。 它确保只有适当的人员能够访问你的资源,并最大程度地减少这些人员无意中造成损害的可能性。 在可能发生危险、违规和其他重要安全事件时,它还会发出警告。

本文介绍 Microsoft Cloud 帮助你保护系统的方式。

将 Microsoft Entra ID 用于统一标识和访问管理解决方案

在基于云的世界中,员工和客户会从许多不同位置的多个设备访问你的自定义应用程序。 从根本上讲,如何为适当的人员授予访问权限和实施适当的限制取决于身份(标识)。 良好的安全性要求每个用户在访问系统之前证明他们的身份,并且他们只能访问履行其职责所需的资源。

很难通过生成软件来做到这一点。 这需要一定的专业知识,而且需要投入时间才能做到圆满,因此你绝对不希望生成自己的软件。 同样重要的是,对于用户和开发人员而言,标识应尽可能简单易用。 理想情况下,你会通过一种统一的方式来管理整个环境中的标识。

这是Microsoft云提供 Microsoft Entra ID,这是世界上最大的云标识服务。 如果组织当前使用 Microsoft Cloud 的任何组件,例如 Azure、Power Platform、Microsoft 365 或 Dynamics 365,则表示已使用 Microsoft Entra ID。 Azure AD 在整个 Microsoft Cloud 中使用,为用户提供所有 Microsoft Cloud 组件的单个标识。

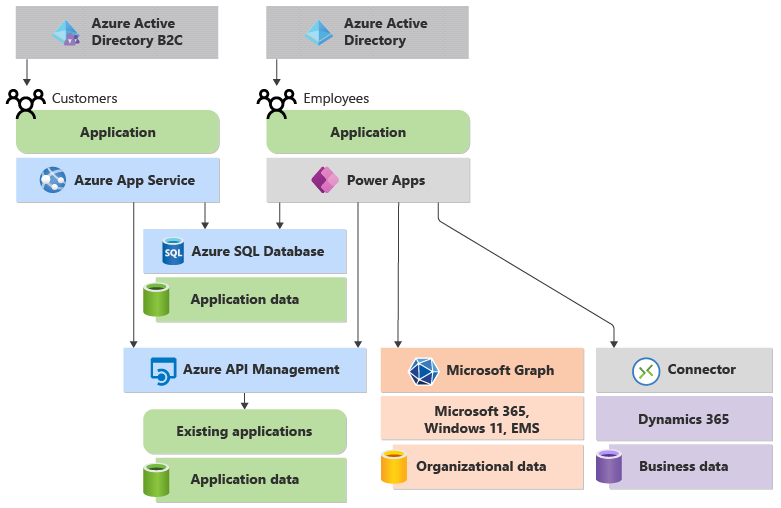

在 Microsoft Cloud 上构建的自定义应用程序还应使用 Microsoft Entra ID。 图 9 显示了示例应用程序中 Azure AD 的外观。

图 9:Microsoft Entra ID 和 Azure Active Directory B2C 为基于 Microsoft 云构建的应用程序提供通用标识服务。

如图所示,自定义应用程序可以使用两个相关的标识服务:

- Microsoft Entra ID,该 ID 在 Microsoft Cloud 中提供标识。 访问自定义应用程序的员工通常使用 Entra ID 登录并建立用于访问所有Microsoft云服务的标识。

- Microsoft为外部用户提供标识的 Entra ID B2C。 此服务允许客户创建自己的帐户,或使用 Microsoft、Google、Facebook 和其他公司的现有公共帐户。

将 Microsoft Entra ID 用于标识带来了一些好处:

- 在整个 Microsoft Cloud 中使用同一个标识可为应用程序的开发人员和用户带来方便。 在图 9 中显示的示例中,员工可以通过登录到组织的Microsoft Entra ID 环境(称为租户)开始。 完成此操作后,即可访问使用 Power Apps 创建的应用程序的面向员工的组件。 此应用程序可以使用同一个标识来调用 Azure API 管理、Dynamics 365 和 Microsoft Graph,因此员工无需再次登录。

- 开发人员可以在他们创建的应用程序中使用 Microsoft 标识平台。 库和管理工具使开发人员能够更轻松地生成使用来自 Microsoft Entra ID 和其他位置的标识的应用程序。 为帮助完成此任务,Microsoft 标识平台实施 OAuth 2.0 和 OpenID Connect 等行业标准。

- 使用 Microsoft Entra ID 和Microsoft 标识平台可让你控制使用标识的方式。 例如,只需更改一项设置,就能在使用 Microsoft 标识平台生成的多个应用程序中启用多重身份验证支持。 Microsoft Entra ID 还与Microsoft的安全工具集成,用于监视基于标识的安全威胁和攻击。

获取标识和访问管理权限是做好安全工作的根本性环节。 使用 Microsoft Entra ID 在 Microsoft Cloud 上构建应用程序可以更轻松地实现此目标。

使用 Microsoft Sentinel 监视和管理应用程序的安全性

当今,生成应用程序的每个人都应该假定他们的软件会成为攻击者的目标。 鉴于这一点,组织必须持续监视和管理应用程序及其运行环境的安全性。 Microsoft Cloud 提供了多个与此相关的工具。

其中最重要的工具之一是 Microsoft Sentinel。 Microsoft Sentinel 提供安全信息和事件管理(SIEM),让你能够捕获和分析各种与安全相关的数据。 它还可以自动响应威胁,提供安全业务流程、自动化和响应 (SOAR)。 Microsoft Sentinel 可帮助组织更有效地查找和修复安全问题。

Microsoft Sentinel 的广泛影响力包括Microsoft云以及以后通过一组大型连接器。 这些连接器允许Microsoft Sentinel 与其他许多服务和技术进行交互。 其中最重要的技术是 Microsoft Defender 工具,包括:

- Microsoft Defender for Cloud,可帮助组织了解和提高 Azure 应用程序的安全性。 它还可以保护特定的云服务,例如 Azure 存储。

- Microsoft 365 Defender,它提供如下组件:

- Microsoft Defender for Office 365,用于保护 Exchange 以及 Office 365 的其他方面。

- Microsoft Defender for Identity,用于监视 Active Directory 以检测泄露的标识和其他威胁。

- Microsoft Defender for Cloud Apps,它充当组织中的用户与他们使用的云资源之间的云访问安全代理。 它可以帮助你更好地了解你在 Microsoft Cloud 和其他位置使用的应用,以及谁正在使用这些应用。

Microsoft Sentinel 还可以导入 Office 365 审核日志、Azure 活动日志和 Microsoft Cloud 中的其他安全相关信息。 Microsoft Sentinel 还可以从各种供应商提供的许多其他来源访问安全相关信息。 将 Microsoft Sentinel 连接到信息源后,可以分析数据以了解安全事件并对其进行响应。

安全性不是一个简单的话题。 因此,Microsoft 提供了 Microsoft Sentinel 和其他安全产品/服务来解决这一领域的需求。 所有这些技术共同提高了 Microsoft Cloud 上运行的应用程序的安全性。

后续步骤

查看“在 Microsoft Cloud 上生成应用程序”的摘要,详细了解作为企业应用程序开发领导如何取得成功。