步骤 1. 为具有 MFA 的混合工作者提高登录安全性

若要提高混合辅助角色登录的安全性,请使用多重身份验证 (MFA) 。 MFA 要求用户登录受用户帐户密码之外的其他验证约束。 即使恶意用户确定了用户帐户密码,还必须能够响应其他验证(如发送到智能手机的短信)才能获得访问权限。

对于所有用户(包括远程工作者,特别是管理员),Microsoft 强烈建议实施 MFA。

根据 Microsoft 365 套餐,可通过三种方式要求你的用户使用 MFA。

| 套餐 | 建议 |

|---|---|

| 没有Microsoft Entra ID P1 或 P2 许可证的所有 Microsoft 365 计划 () | 在Microsoft Entra ID 中启用安全默认值。 Microsoft Entra ID 中的安全默认值包括用户和管理员的 MFA。 |

| Microsoft 365 E3 (包括Microsoft Entra ID P1 许可证) | 使用常用条件访问策略配置以下策略: - 要求对管理员执行 MFA - 要求对所有用户执行 MFA - 阻止传统身份验证 |

| Microsoft 365 E5 (包括Microsoft Entra ID P2 许可证) | 利用Microsoft Entra ID 中的功能,开始实现 Microsoft 建议的条件访问集和相关策略,例如: - 当登录风险中等或较高时需要 MFA。 - 阻止不支持新式身份验证的客户端。 - 要求高风险用户更改其密码。 |

安全性默认值

安全性默认值是在 2019 年 10 月 21 日之后创建的 Microsoft 365 和 Office 365 付费或试用版订阅的一项新功能。 这些订阅已启用安全默认值,这 要求所有用户对 Microsoft Authenticator 应用使用 MFA。

用户有 14 天的时间从其智能手机中通过 Microsoft Authenticator 应用登录 MFA,自启用安全性默认值后首次登录起计。 14 天后,除非 MFA 注册完成,否则用户将无法登录。

安全性默认值可确保所有组织均对默认启用的用户登录具有基本的安全级别。 可使用条件访问策略或针对个别帐户禁用安全性默认值,以支持 MFA。

有关详细信息,请参阅此安全性默认值概述。

条件访问策略

条件访问策略是一组规则,指定评估和允许登录的条件。 例如,你可以创建一个条件访问策略,指明:

- 如果用户帐户名是分配了 Exchange、用户、密码、安全性、SharePoint 或全局管理员角色的用户组的成员,则需要先进行 MFA,然后才能允许访问。

通过此策略,当为用户分配或取消分配了上述管理员角色时,你可以根据其组成员身份要求进行 MFA,而不是针对单个用户帐户进行 MFA 配置。

你还可以使用条件访问策略来实现更高级的功能,例如要求从合规设备(例如运行 Windows 11 或 10 的电脑)完成登录。

条件访问需要Microsoft Entra ID P1 许可证,这些许可证包含在 Microsoft 365 E3 和 E5 中。

有关详细信息,请参阅此条件访问概述。

Microsoft Entra ID 保护支持

使用 Microsoft Entra ID 保护,可以创建一个附加的条件访问策略,该策略指出:

- 如果登录风险确定为中等或高风险,则必须进行 MFA。

Microsoft Entra ID 保护需要Microsoft Entra ID P2 许可证,这些许可证包含在 Microsoft 365 E5 中。

有关详细信息,请参阅基于风险的条件访问。

使用 Microsoft Entra ID 保护,还可以创建一个策略来要求用户注册 MFA。 有关详细信息,请参阅配置Microsoft Entra多重身份验证注册策略

结合使用这些方法

请注意以下几点:

- 如果启用了任何条件访问策略,则无法启用安全性默认值。

- 如果启用了安全性默认值,则无法启用任何条件访问策略。

如果启用了安全性默认值,系统将提示所有新用户进行 MFA 注册并使用 Microsoft Authenticator 应用。

下表显示了通过安全性默认值和条件访问策略启用 MFA 的结果。

| 方法 | 已启用 | 禁用 | 其他身份验证方法 |

|---|---|---|---|

| 安全性默认值 | 无法使用条件访问策略 | 可以使用条件访问策略 | Microsoft Authenticator 应用 |

| 条件访问策略 | 如果已启用任何条件访问策略,则无法启用安全性默认值 | 如果已禁用所有条件访问策略,则可以启用安全性默认值 | 由用户在 MFA 注册期间指定 |

允许用户重置自己的密码

自助密码重置 (SSPR) 使用户可以重置自己的密码,而不会影响 IT 人员。 用户可随时随地快速重置其密码。 有关详细信息,请参阅规划Microsoft Entra自助式密码重置部署。

使用 Microsoft Entra ID 登录到 SaaS 应用

除了为用户提供云身份验证外,Microsoft Entra ID 还可以是保护所有应用(无论是在本地、Microsoft 云中还是另一个云中)的核心方法。 通过将应用集成到Microsoft Entra ID 中,可以让混合工作者轻松发现他们所需的应用程序并安全地登录它们。

用于 MFA 和身份验证的管理员技术资源

步骤 1 的结果

部署 MFA 之后,用户:

- 需要使用 MFA 进行登录。

- 已完成 MFA 注册流程,并将使用 MFA 进行所有登录。

- 可以使用 SSPR 重置他们自己的密码。

后续步骤

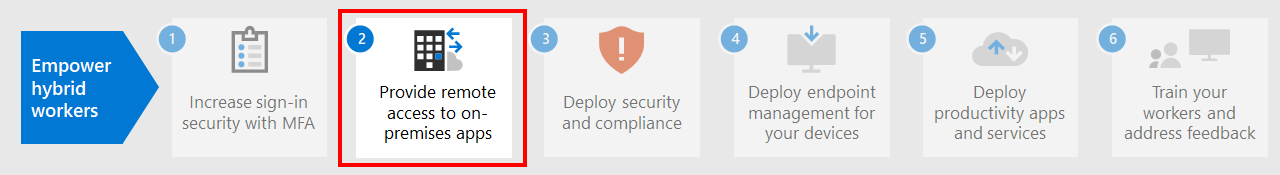

继续执行步骤 2,提供对本地应用和服务的远程访问权限。