对文件执行响应操作

适用于:

重要

本文中的某些信息与预发行的产品有关,该产品在商业发布之前可能有重大修改。 Microsoft 对此处所提供的信息不作任何明示或默示的保证。

希望体验 Defender for Endpoint? 注册免费试用版。

通过停止和隔离文件或阻止文件来快速响应检测到的攻击。 对文件执行操作后,可以在操作中心检查活动详细信息。

响应操作可在文件的详细配置文件页上使用。 进入此页面后,可以通过切换新的 “文件”页面,在新的和旧的页面布局之间切换。 本文的其余部分介绍较新的页面布局。

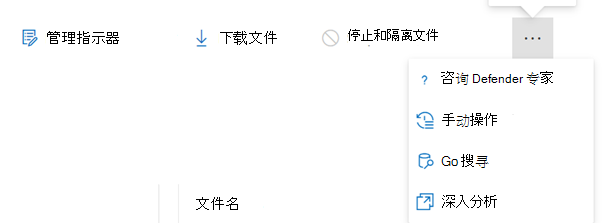

响应操作沿文件页顶部运行,包括:

- 停止和隔离文件

- 管理指示器

- 下载文件

- 收集文件

- 咨询 Defender 专家

- 手动操作

- 转到查寻

- 深度分析

注意

如果使用 Defender for Endpoint 计划 1,可以手动执行某些响应操作。 有关详细信息,请参阅 手动响应操作。

还可以提交文件进行深入分析,以在安全的云沙盒中运行文件。 分析完成后,你将获得一份详细的报告,其中提供了有关文件行为的信息。 可以通过选择“深入分析”操作来提交文件以进行 深入分析 并读取过去的报表。

某些操作需要某些权限。 下表描述了某些权限可以对可移植可执行文件 (PE) 和非 PE 文件执行的操作:

| 权限 | PE 文件 | 非 PE 文件 |

|---|---|---|

| 查看数据 | X | X |

| 警报调查 | ☑ | X |

| 实时响应基本 | X | X |

| 实时响应高级 | ☑ | ☑ |

有关角色的详细信息,请参阅 创建和管理基于角色的访问控制的角色。

重要

Microsoft 建议使用权限最少的角色。 这有助于提高组织的安全性。 全局管理员是一个权限很高的角色,应仅限于在无法使用现有角色的紧急情况下使用。

停止并隔离网络中的文件

可以通过停止恶意进程并隔离观察到攻击的文件,在组织中遏制攻击。

重要

只有在以下情况中才能执行此操作:

- 正在执行操作的设备正在运行Windows 10、版本 1703 或更高版本、Windows 11和Windows Server 2012 R2+

- 该文件不属于受信任的第三方发布者,或者未由Microsoft

- Microsoft Defender防病毒必须至少在被动模式下运行。 有关详细信息,请参阅Microsoft Defender防病毒兼容性。

“停止和隔离文件”操作包括停止正在运行的进程、隔离文件和删除持久数据(如注册表项)。

此操作在具有 Windows 10 版本 1703 或更高版本、Windows 11 和 Windows Server 2012 R2 或更高版本(在过去 30 天内观察到该文件)的设备生效。

注意

可以随时从隔离区还原文件。

停止和隔离文件

选择要停止并隔离的文件。 可以从以下任一视图中选择文件,也可以使用“搜索”框:

- 警报 - 从警报故事时间线的“说明”或“详细信息”中选择相应的链接

- 搜索框 - 从下拉菜单中选择“ 文件 ”,然后输入文件名

注意

停止和隔离文件操作限制为最多 1000 台设备。 若要在大量设备上停止文件,请参阅 添加指示符以阻止或允许文件。

转到顶部栏并选择“ 停止和隔离文件”。

指定原因,然后选择“ 确认”。

操作中心显示提交信息:

- 提交时间 - 显示提交操作的时间。

- 成功 - 显示停止并隔离文件的设备数。

- 失败 - 显示操作失败的设备数以及有关失败的详细信息。

- 挂起 - 显示尚未停止和隔离文件的设备数。 当设备脱机或未连接到网络时,这可能需要一段时间。

选择任何状态指示器以查看有关操作的详细信息。 例如,选择“ 失败 ”以查看操作失败的位置。

设备用户的通知

从设备中删除文件时,将显示以下通知:

在设备时间线中,将为每个停止并隔离文件的设备添加新事件。

在对组织中广泛使用的文件实施操作之前,会显示警告。 这是为了验证操作是否为预期。

从隔离区还原文件

如果你在调查后确定文件是干净的,则可以回滚文件并将其从隔离区中删除。 在隔离文件的每个设备上运行以下命令。

在设备上打开提升的命令行提示符:

转到“开始”并键入“cmd”。

右键单击“命令提示符”,然后选择“以管理员身份运行”。

输入以下命令,然后按 Enter:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -All注意

在某些情况下, ThreatName 可能显示为:EUS:Win32/CustomEnterpriseBlock!cl。

Defender for Endpoint 将还原过去 30 天内在此设备上隔离的所有自定义阻止文件。

重要

被隔离为潜在网络威胁的文件可能无法恢复。 如果用户在隔离后尝试还原文件,则可能无法访问该文件。 这可能是因为系统不再具有用于访问该文件的网络凭据。 通常,这是临时登录到系统或共享文件夹且访问令牌过期的结果。

下载或收集文件

从响应操作中选择“ 下载文件 ”可下载受密码保护的本地 .zip 存档,其中包含文件。 此时会显示一个浮出控件,你可以在其中记录下载文件的原因并设置密码。

默认情况下,你应该能够下载处于隔离状态的文件。

“ 下载文件 ”按钮可以具有以下状态:

活动 - 可以收集文件。

已禁用 - 如果在活动收集尝试期间按钮灰显或禁用,则可能没有适当的 RBAC 权限来收集文件。

需要以下权限:Web 上的

对于Microsoft Defender XDR统一的基于角色的访问控制 (RBAC) :

- 在 Microsoft Defender XDR Unified (RBAC) 中添加文件收集权限

对于Microsoft Defender for Endpoint基于角色的访问控制 (RBAC) :

对于可移植可执行文件 (.exe、.sys、.dll 和其他)

- 安全管理员或高级实时响应或警报

非可移植可执行文件 (.txt、.docx 和其他)

- 安全管理员或高级实时响应

- 启用了 基于角色的访问 (RBAC) 权限 的租户

下载隔离的文件

根据示例提交配置,Microsoft Defender防病毒或安全团队隔离的文件以合规方式保存。 安全团队可以通过“下载文件”按钮直接从文件的详细信息页下载文件。 此功能默认为“开”。

该位置取决于组织的地理位置设置, (欧盟、英国或美国) 。 每个组织仅收集一次隔离文件。 通过 服务信任门户 https://aka.ms/STP详细了解Microsoft的数据保护。

启用此设置可以帮助安全团队检查潜在的错误文件,并快速且风险较低的方式调查事件。 但是,如果需要关闭此设置,请转到 设置>终结点>高级功能>下载隔离的文件 以调整设置。 详细了解高级功能

备份隔离的文件

根据 示例提交配置,在备份隔离的文件之前,系统可能会提示用户提供显式同意。

如果关闭示例提交,此功能将不起作用。 如果自动提交示例设置为向用户请求权限,则仅收集用户同意发送的示例。

重要

下载隔离的文件要求:

收集文件

如果Microsoft Defender for Endpoint尚未存储文件,则无法下载该文件。 相反,在同一位置会看到 “收集文件 ”按钮。

“ 收集文件 ”按钮可以具有以下状态:

活动 - 可以收集文件。

已禁用 - 如果在活动收集尝试期间按钮灰显或禁用,则可能没有适当的 RBAC 权限来收集文件。

需要以下权限:Web 上的

对于可移植可执行文件 (.exe、.sys、.dll 和其他)

- 安全管理员或高级实时响应或警报

非可移植可执行文件 (.txt、.docx 和其他)

- 安全管理员或高级实时响应

如果组织在过去 30 天内未看到某个文件,则会禁用 “收集文件 ”。

重要

被隔离为潜在网络威胁的文件可能无法恢复。 如果用户在隔离后尝试还原文件,则可能无法访问该文件。 这可能是因为系统不再具有用于访问该文件的网络凭据。 通常,这是临时登录到系统或共享文件夹且访问令牌过期的结果。

添加指示器以阻止或允许文件

通过禁止潜在的恶意文件或可疑恶意软件,防止攻击在组织中进一步传播。 如果你知道一个潜在的恶意可移植可执行文件 (PE) 文件,则可以阻止它。 此操作可防止在组织中的设备上读取、写入或执行它。

重要

如果组织使用Microsoft Defender防病毒和云提供的保护已启用,则此功能可用。 有关详细信息,请参阅 管理云提供的保护。

反恶意软件客户端版本必须为 4.18.1901.x 或更高版本。

此功能旨在防止从 Web 下载可疑的恶意软件 (或潜在的恶意文件) 。 它目前支持可移植的可执行文件 (PE) 文件,包括 .exe 和 .dll 文件。 覆盖范围将随着时间的推移而延长。

此响应操作适用于 Windows 10 版本 1703 或更高版本以及Windows 11上的设备。

如果在允许或阻止操作之前设备的缓存中存在文件的分类,则不能对文件执行允许或阻止功能。

注意

PE 文件需要位于设备时间线中,才能执行此操作。

执行操作的时间和阻止实际文件之间可能存在几分钟的延迟。

启用阻止文件功能

若要开始阻止文件,首先需要打开“设置”中的“阻止或允许”功能。

允许或阻止文件

为文件添加指示器哈希时,可以选择在组织中的设备尝试运行该文件时引发警报并阻止该文件。

由指示器自动阻止的文件不会显示在文件的“操作中心”中,但警报仍显示在“警报”队列中。

有关阻止和引发文件警报 的更多详细信息,请参阅指示器概述 。

若要停止阻止文件,请删除指示器。 可以通过文件配置文件页上的 “编辑指示器” 操作执行此操作。 在添加指示器之前,此操作在 与“添加指示器” 操作相同的位置可见。

还可以从“设置”页的“规则>指示器”下编辑指示器。 指示器按其文件的哈希在此区域中列出。

在操作中心检查活动详细信息

操作中心提供有关在设备或文件上执行的操作的信息。 可以查看以下详细信息:

- 调查包集合

- 防病毒扫描

- 应用限制

- 设备隔离

还会显示所有其他相关详细信息,例如提交日期/时间、提交用户以及操作是否成功或失败。

深度分析

网络安全调查通常由警报触发。 警报与一个或多个观察到的文件相关,这些文件通常是新的或未知的。 选择文件可转到文件视图,可在其中查看文件的元数据。 若要扩充与文件相关的数据,可以提交文件进行深入分析。

深度分析功能在安全、完全检测的云环境中执行文件。 深入分析结果显示文件的活动、观察到的行为和关联的项目,例如已删除的文件、注册表修改以及与 IP 的通信。 深入分析目前支持对可移植可执行文件 (PE) 文件进行广泛分析, (包括 .exe 和 .dll 文件) 。

深入分析文件需要几分钟时间。 文件分析完成后,“深度分析”选项卡将更新以显示摘要以及最新可用结果的日期和时间。

深度分析摘要包括观察到 的行为列表,其中一些行为可以指示恶意活动和 可观测行为,包括已联系的 IP 和在磁盘上创建的文件。 如果未找到任何内容,这些部分将显示简短消息。

深入分析的结果与威胁情报进行匹配,任何匹配项都会生成相应的警报。

使用深度分析功能调查任何文件的详细信息,通常是在调查警报期间,或者出于怀疑恶意行为的任何其他原因。 此功能位于文件页面顶部。 选择三个点以访问 “深度分析 ”操作。

在以下视频中了解深入分析:

当文件在 Defender for Endpoint 后端示例集合中可用时,或者在支持提交到深层分析的Windows 10设备上观察到该文件时,将启用提交以进行深层分析。

注意

只能自动收集来自 Windows 10、Windows 11 和 Windows Server 2012 R2+ 的文件。

如果在Windows 10设备上未观察到文件 (、Windows 11或Windows Server 2012 R2+) ,则还可以通过Microsoft Defender门户提交示例,并等待“提交深入分析”按钮变为可用。

注意

由于Microsoft Defender门户中的后端处理流,在提交文件与 Defender for Endpoint 中深层分析功能的可用性之间,延迟可能长达 10 分钟。

提交文件以进行深入分析

选择要提交以进行深入分析的文件。 可以从以下任一视图中选择或搜索文件:

- 警报 - 从警报故事中的“说明”或“详细信息”中选择文件链接时间线

- 设备列表 - 从“组织中的设备”部分中的“说明”或“详细信息”中选择文件链接

- 搜索框 - 从下拉菜单中选择“ 文件 ”,然后输入文件名

在文件视图的“ 深度分析 ”选项卡中,选择“ 提交”。

注意

仅支持 PE 文件,包括 .exe 和 .dll 文件。

将显示进度栏,并提供有关分析的不同阶段的信息。 然后,可以在分析完成后查看报表。

注意

样本收集时间可能会有所不同,具体取决于设备可用性。 示例收集超时为 3 小时。 如果当时没有联机Windows 10设备 (、Windows 11或Windows Server 2012 R2+) 报告,则集合将失败,并且操作将中止。 可以重新提交文件以进行深入分析,以获取文件上的新数据。

查看深入分析报告

查看提供的深入分析报告,了解有关提交的文件的更深入见解。 此功能在文件视图上下文中可用。

可以查看提供以下部分的详细信息的综合报表:

- Behaviors

- 可观测

提供的详细信息可帮助你调查是否存在潜在攻击的迹象。

排查深入分析问题

如果在尝试提交文件时遇到问题,请尝试以下每个故障排除步骤。

确保有问题的文件是 PE 文件。 PE 文件通常具有 .exe 或 .dll 扩展名 (可执行程序或应用程序) 。

确保服务有权访问该文件,它仍然存在,并且尚未损坏或修改。

请稍等片刻,然后再次尝试提交文件。 队列可能已满,或者出现临时连接或通信错误。

如果未配置示例收集策略,则默认行为是允许示例收集。 如果已配置,请在再次提交文件之前验证策略设置是否允许示例收集。 配置示例集合后,检查以下注册表值:

Path: HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection Name: AllowSampleCollection Type: DWORD Hexadecimal value : Value = 0 - block sample collection Value = 1 - allow sample collection通过组策略更改组织单位。 有关详细信息,请参阅使用 组策略 进行配置。

如果这些步骤无法解决问题,请联系支持人员。

相关文章

提示

想要了解更多信息? Engage技术社区中的Microsoft安全社区:Microsoft Defender for Endpoint技术社区。