适用于 iOS/iPadOS 的移动应用程序管理的Microsoft隧道

注意

此功能作为Intune加载项提供。 有关详细信息,请参阅使用 Intune 套件加载项功能。

将 Microsoft Tunnel for Mobile Application Management (MAM) 添加到租户时,可以将 Microsoft Tunnel VPN 网关 与未注册的 iOS 设备配合使用,以支持 MAM 以下方案:

- 使用新式身份验证、单一登录 (SSO) 和条件访问提供对本地资源的安全访问。

- 允许最终用户使用其个人设备访问公司本地资源。 MDM (移动设备管理) 注册不是必需的,公司数据会受到保护。

- 允许组织采用自带设备 (BYOD) 计划。 BYOD 或个人设备可降低总体拥有成本,确保用户隐私,并且公司数据在这些设备上仍然受到保护。

应用于:

- iOS/iPadOS

MAM iOS 隧道是一种功能强大的工具,允许组织安全地管理和保护其移动应用程序。 此解决方案的 VPN 连接通过 适用于 MAM 的 Microsoft Tunnel iOS SDK 提供。

除了将 MAM Tunnel 与未注册的设备配合使用外,还可以将其用于已注册的设备。 但是,已注册的设备必须使用 MDM 隧道配置或 MAM 隧道配置,但不能同时使用这两种配置。 例如,已注册的设备不能有一个应用(如 Microsoft Edge)使用 MAM 隧道配置,而其他应用则使用 MDM 隧道配置。

尝试交互式演示

Microsoft Tunnel for Mobile Application Management for iOS/iPadOS 交互式演示演示了 Tunnel for MAM 如何扩展 Microsoft Tunnel VPN 网关,以支持未注册到 Intune 的 iOS 和 iPadOS 设备。

政府云支持

以下主权云环境支持 iOS/iPadOS 上的适用于 MAM 的 Microsoft Tunnel:

- 美国政府社区云 (GCC) 高

- 美国国防部 (国防部)

iOS/iPadOS 上的适用于 MAM 的 Microsoft Tunnel不支持联邦信息处理标准 (FIPS) 。

有关详细信息,请参阅美国政府 GCC 服务说明Microsoft Intune。

适用于 iOS 的必需 SDK

若要使用 适用于 MAM 的 Microsoft Tunnel iOS,必须更新业务线 (LOB) 应用,以集成以下三个 SDK。 在本文后面部分查找有关集成每个 SDK 的指南:

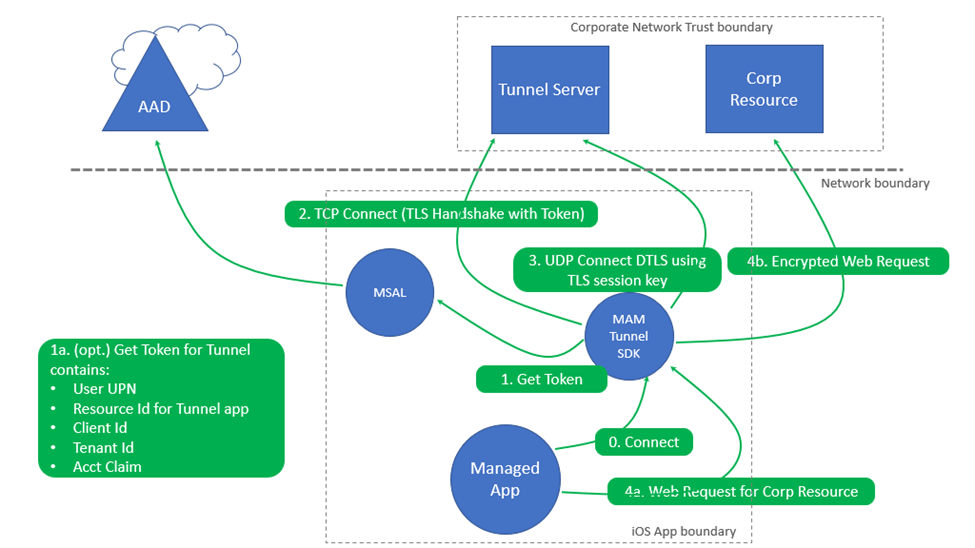

MAM iOS SDK 体系结构的隧道

下图描述了已成功与 Tunnel for MAM SDK for iOS 集成的托管应用的流。

操作

- 初始启动应用后,将通过 Tunnel for MAM SDK 建立连接。

- 身份验证需要身份验证令牌。

- 设备可能已具有使用设备上另一个启用 MAM 的应用(如 Outlook、Microsoft Edge 和 Microsoft 365 Office 移动应用 () )从先前登录获取的Microsoft Entra身份验证令牌。

- tcp Connect (TLS 握手) 与隧道服务器的令牌一起发生。

- 如果在Microsoft隧道网关上启用了 UDP,则会使用 DTLS 建立数据通道连接。 如果 UDP 已禁用,则 TCP 用于建立到隧道网关的数据通道。 请参阅 Microsoft隧道体系结构中的 TCP、UDP 说明。

- 当移动应用连接到本地公司资源时:

- 发生针对该公司资源的适用于 MAM 的 Microsoft Tunnel API 连接请求。

- 对公司资源发出加密的 Web 请求。

注意

MAM iOS SDK 的 Tunnel 提供 VPN 隧道。 它的范围限定为应用内的网络层。 VPN 连接不显示在 iOS 设置中。

与 Tunnel for MAM iOS-SDK 集成并在前台运行的每个活动业务线 (LOB) 应用都表示 Tunnel 网关服务器上的活动客户端连接。 mst-cli 命令行工具可用于监视活动客户端连接。 有关 mst-cli 命令行工具的信息,请参阅 Microsoft Tunnel Gateway 的参考。

为 适用于 MAM 的 Microsoft Tunnel iOS 配置Intune策略

适用于 MAM 的 Microsoft Tunnel iOS 使用以下Intune策略和配置文件:

- 应用配置策略 - 为 Edge 和 LOB 应用配置Microsoft Tunnel 网关设置。 可以添加本地资源访问所需的任何受信任证书。

- 应用保护策略 - 配置数据保护设置。 它还建立了一种部署应用配置策略的方法,该策略为 Edge 和 LOB 应用配置Microsoft隧道设置。

- 受信任的证书配置文件 - 适用于连接到本地资源并受本地或专用证书颁发机构颁发的 SSL/TLS 证书保护的应用, (CA) 。

为 LOB 应用配置应用配置策略

为使用 Tunnel for MAM 的应用创建应用配置策略。 此策略将应用配置为使用特定Microsoft Tunnel 网关站点、代理和受信任的证书 () ,适用于 Edge 和业务线 (LOB) 应用。 连接到本地资源时会使用这些资源。

登录到 Microsoft Intune 管理中心,转到“应用>应用程序配置策略>”“添加>托管应用”。

在“ 基本信息 ”选项卡上,输入策略 的“名称” 和“ 说明 ” (可选) 。

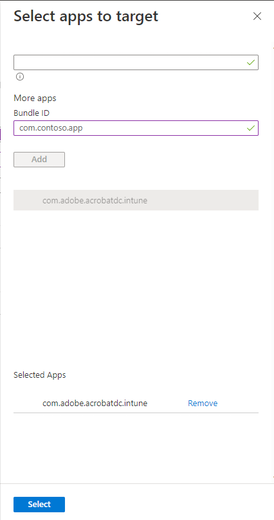

对于 LOB 应用,请选择“ + 选择自定义应用” ,打开 “选择目标应用 ”窗格。 在 “选择要面向的应用 ”窗格中:

- 对于 捆绑包或包 ID,请指定 LOB 应用捆绑 ID

- 对于 “平台”,请选择“ iOS/iPadOS”,然后选择“ 添加”。

- 选择刚刚添加的应用,然后选择 “选择”。

注意

LOB 应用需要Intune适用于 iOS 和 MSAL 集成的应用 SDK。 MSAL 需要Microsoft Entra应用注册。 确保应用配置策略中使用的捆绑包 ID 与 Microsoft Entra 应用注册和 Xcode 应用项目中指定的捆绑包 ID 相同。 Xcode 是在 macOS 上运行的 Apple 集成开发人员环境,用于将 Tunnel for MAM iOS SDK 与应用集成。

若要获取添加到 Intune 的应用的捆绑 ID,可以使用 Intune 管理中心。

选择应用后,选择“ 下一步”。

有关将自定义应用添加到策略的详细信息,请参阅 Intune 应用 SDK 托管应用的应用配置策略。

在 “设置” 选项卡上,展开“Microsoft Tunnel for Mobile Application Management 设置”,并配置以下选项:

注意

配置代理和拆分隧道时:

- 使用 PAC) 文件 (代理自动配置脚本,可以同时启用拆分隧道和代理。

- 使用代理地址或端口号时,不支持同时启用拆分隧道和代理。 如果包含的路由配置了代理服务器,则所有流量都将通过代理。 如果包含的路由未配置代理服务器,则将使用隧道排除所有流量。

- 将“使用适用于 MAM 的 Microsoft Tunnel”设置为“是”。

- 对于 “连接名称”,请为此连接指定面向用户的名称,例如 mam-tunnel-vpn。

- 接下来,选择“ 选择站点”,然后选择一个Microsoft Tunnel Gateway 站点。 如果尚未配置隧道网关站点,请参阅 配置Microsoft隧道。

- 如果应用需要受信任的证书,请选择“ 根证书”,然后选择要使用的受信任证书配置文件。 有关详细信息,请参阅本文后面的 配置受信任的证书配置文件 。

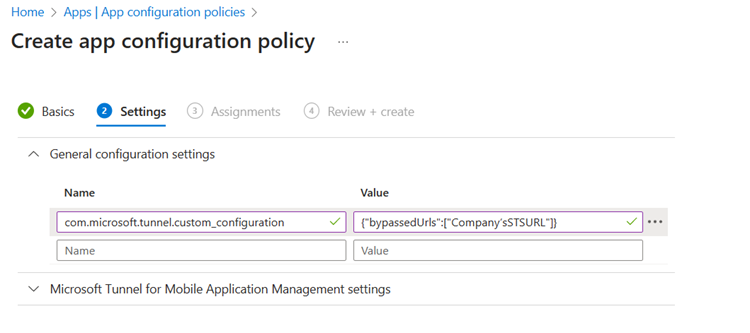

对于联合Microsoft Entra租户,需要以下配置来确保应用程序能够进行身份验证并访问所需的资源。 此配置绕过公开可用的安全令牌服务的 URL:

在 “设置” 选项卡上,展开“ 常规配置设置” ,然后配置 “名称” 和 “值 ”对,如下所示为 Tunnel 设置 Edge 配置文件:

-

名字 =

com.microsoft.tunnel.custom_configuration -

值 =

{"bypassedUrls":["Company'sSTSURL"]}

-

名字 =

注意

bypassedUrl 应包括联合 STS 终结点。

例如, 值 可能显示为 {“bypassedUrls”:[“ipcustomer.com”,“whatsmyip.org”]}。

配置 Tunnel MAM 设置后,选择“ 下一步 ”以打开“ 分配 ”选项卡。

在“分配”选项卡上,选择“添加组”,然后选择一个或多个将接收此策略的Microsoft Entra用户组。 配置组后,选择“ 下一步”。

在“ 查看 + 创建 ”选项卡上,选择“ 创建 ”以完成策略的创建,并将策略部署到分配的组。

新策略将显示在应用配置策略列表中。

为 Microsoft Edge 配置应用配置策略

为 Microsoft Edge 创建应用配置策略。 此策略将设备上的 Edge 配置为连接到 Microsoft Tunnel。

注意

如果已为 LOB 应用创建了应用配置策略,则可以编辑该策略以包含 Edge 和所需的 键/值对 设置。

在Microsoft Intune管理中心,转到应用>应用程序配置策略>添加>托管应用。

在“基础知识”选项卡上:

- 输入策略 的名称 和 说明 (可选) 。

- 单击“ 选择公共应用”,选择“ Microsoft适用于 iOS/iPadOS 的 Edge”,然后单击“ 选择”。

- 为“公共应用”列出Microsoft Edge 后,选择“下一步”。

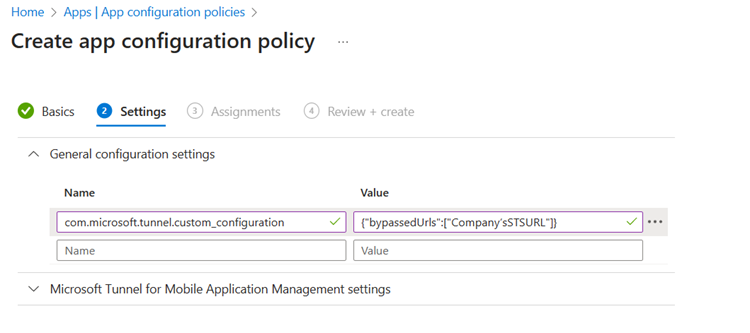

在 “设置” 选项卡上,展开“ 常规配置设置” ,然后配置 “名称” 和 “值 ”对,如下所示为 Tunnel 设置 Edge 配置文件:

名称 说明 com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

值:TrueTrue设置为 时,它将提供对 Edge 的严格隧道模式支持。 当用户使用组织帐户登录 Edge 时,如果未连接 VPN,则 严格隧道模式 会阻止 Internet 流量。

当 VPN 重新连接时,Internet 浏览将再次可用。com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

值:TrueTrue设置为 时,它将为 Edge 提供标识切换支持。

当用户使用 工作帐户或学校帐户登录时,Edge 会自动连接到 VPN。 当用户启用专用浏览时,Edge 会切换到 个人帐户 并断开 VPN 的连接。仅限联合Microsoft Entra租户 com.microsoft.tunnel.custom_configuration

值:{"bypassedUrls":["Company'sSTSURL"]}由联合Microsoft Entra租户使用。 若要确保 Edge 可以进行身份验证并访问所需的资源,需要此设置。 它绕过公开可用的安全令牌服务的 URL。

该值bypassedUrl应包括联合 STS 终结点。 例如,该值可能类似于{"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}。下图显示了

bypassedUrlMicrosoft Edge 的应用配置策略中的设置:

注意

确保“常规”配置设置末尾没有尾随空格。

可以使用此相同策略在 Microsoft Edge 配置设置类别中配置其他 Microsoft Edge 配置 。 Microsoft Edge 的任何其他配置准备就绪后,选择“ 下一步”。

在“分配”选项卡上,选择“添加组”,然后选择将接收此策略的一个或多个Microsoft Entra组。 配置组后,选择“ 下一步”。

在 “查看 + 创建”选项卡上,选择“ 创建 ”以完成策略的创建,并将策略部署到分配的组。

配置应用保护策略

需要应用保护策略才能为使用 适用于 MAM 的 Microsoft Tunnel iOS 的应用配置 Microsoft Tunnel。

此策略提供必要的数据保护,并建立向应用传递应用配置策略的方法。 若要创建应用保护策略,请使用以下步骤:

登录到 Microsoft Intune 管理中心,转到“应用>应用保护策略>+ 创建策略>”,然后选择“iOS/iPadOS”。

在“ 基本信息 ”选项卡上,输入策略 的名称 ,输入 “说明 ” (可选) ,然后选择“ 下一步”。

在“ 应用 ”选项卡上:

- 将所有设备类型上的目标应用设置为“否”。

- 对于 “设备类型”,请选择“ 非托管”。

对于 LOB 应用,请选择“ + 选择自定义应用” ,打开 “选择目标应用 ”窗格。 接下来,在 “选择要面向的应用 ”窗格上:

- 对于 “捆绑 ID”,指定 LOB 应用捆绑 ID,然后选择“ 添加”。

- 选择刚刚添加的应用,然后选择 “选择”。

注意

LOB 应用需要Intune适用于 iOS 和 MSAL 集成的应用 SDK。 MSAL 需要Microsoft Entra应用注册。 确保应用配置策略中使用的捆绑包 ID 与 Microsoft Entra 应用注册和 Xcode 应用项目中指定的捆绑包 ID 相同。

若要获取添加到 Intune 的应用的捆绑 ID,可以使用 Intune 管理中心。

在 “数据保护”、“ 访问要求”和“ 条件启动 ”选项卡中,根据部署和数据保护要求配置任何剩余的应用保护策略设置。

在“分配”选项卡上,选择“添加组”,然后选择一个或多个将接收此策略的Microsoft Entra用户组。 配置组后,选择“ 下一步”。

新策略将显示在应用保护策略列表中。

配置受信任的证书配置文件

使用 MAM 隧道连接到受本地或专用证书颁发机构颁发的 SSL/TLS 证书保护的本地资源的应用 (CA) 需要 受信任的证书配置文件。 如果你的应用不需要这种类型的连接,则可以跳过此部分。 受信任的证书配置文件不会添加到应用配置策略。

需要受信任的证书配置文件才能与本地基础结构建立信任链。 配置文件允许设备信任本地 Web 或应用程序服务器使用的证书,从而确保应用与服务器之间的安全通信。

MAM 隧道使用Intune受信任的证书配置文件中包含的公钥证书有效负载,但不要求将配置文件分配给任何Microsoft Entra用户或设备组。 因此,可以使用任何平台的受信任证书配置文件。 因此,iOS 设备可以使用适用于 Android、iOS 或 Windows 的受信任证书配置文件来满足此要求。

重要

MAM iOS SDK 的隧道要求受信任的证书使用 DER 编码的二进制 X.509 或 PEM 证书格式。

在为将使用 Tunnel for MAM 的应用配置应用配置文件期间,选择所使用的证书配置文件。 有关配置这些配置文件的信息,请参阅Microsoft Intune的受信任的根证书配置文件。

在Microsoft Entra 管理中心中配置业务线应用

使用 适用于 MAM 的 Microsoft Tunnel iOS 的业务线应用需要:

- Microsoft Tunnel 网关服务主体云应用

- Microsoft Entra应用注册

Microsoft Tunnel 网关服务主体

如果尚未为 Microsoft Tunnel MDM 条件访问创建,请预配 Microsoft Tunnel Gateway 服务主体云应用。 有关指导,请参阅 将 Microsoft Tunnel VPN 网关与条件访问策略配合使用。

Microsoft Entra应用注册

将 Tunnel for MAM iOS SDK 集成到业务线应用中时,以下应用注册设置必须与 Xcode 应用项目匹配:

- 应用程序 ID

- 租户 ID

根据需求,选择以下选项之一:

创建新的应用注册

如果你的 iOS 应用以前未与适用于 iOS 的 Intune App SDK 集成,或者Microsoft身份验证库 (MSAL) ,则需要创建新的应用注册。 创建新应用注册的步骤包括:- 应用注册

- 身份验证配置

- 添加 API 权限

- 令牌配置

- 使用集成助手进行验证

更新现有应用注册

如果 iOS 应用以前与适用于 iOS 的 Intune App SDK 集成,则需要查看和更新现有应用注册。

创建新的应用注册

Microsoft Entra联机文档提供了有关如何创建应用注册的详细说明和指南。

以下指南特定于 Tunnel for MAM iOS SDK 集成的要求。

在租户的Microsoft Entra 管理中心中,展开“应用程序”,然后选择“应用注册>+ 新建注册”。

在 “注册应用程序” 页上:

- 指定应用注册的名称

- 选择 “仅此组织目录中的帐户 (仅YOUR_TENANT_NAME - 单租户) 。

- 此时不需要提供 重定向 URI 。 在后面的步骤中会自动创建一个。

选择“ 注册 ”按钮完成注册,并打开应用注册的 “概述 ”页。

在“ 概述 ”窗格中,记下 “应用程序 (客户端) ID ”和 “目录 (租户) ID”的值。 这些值对于应用注册 Xcode 项目是必需的。 录制这两个值后,在“ 管理”下选择“ 身份验证”。

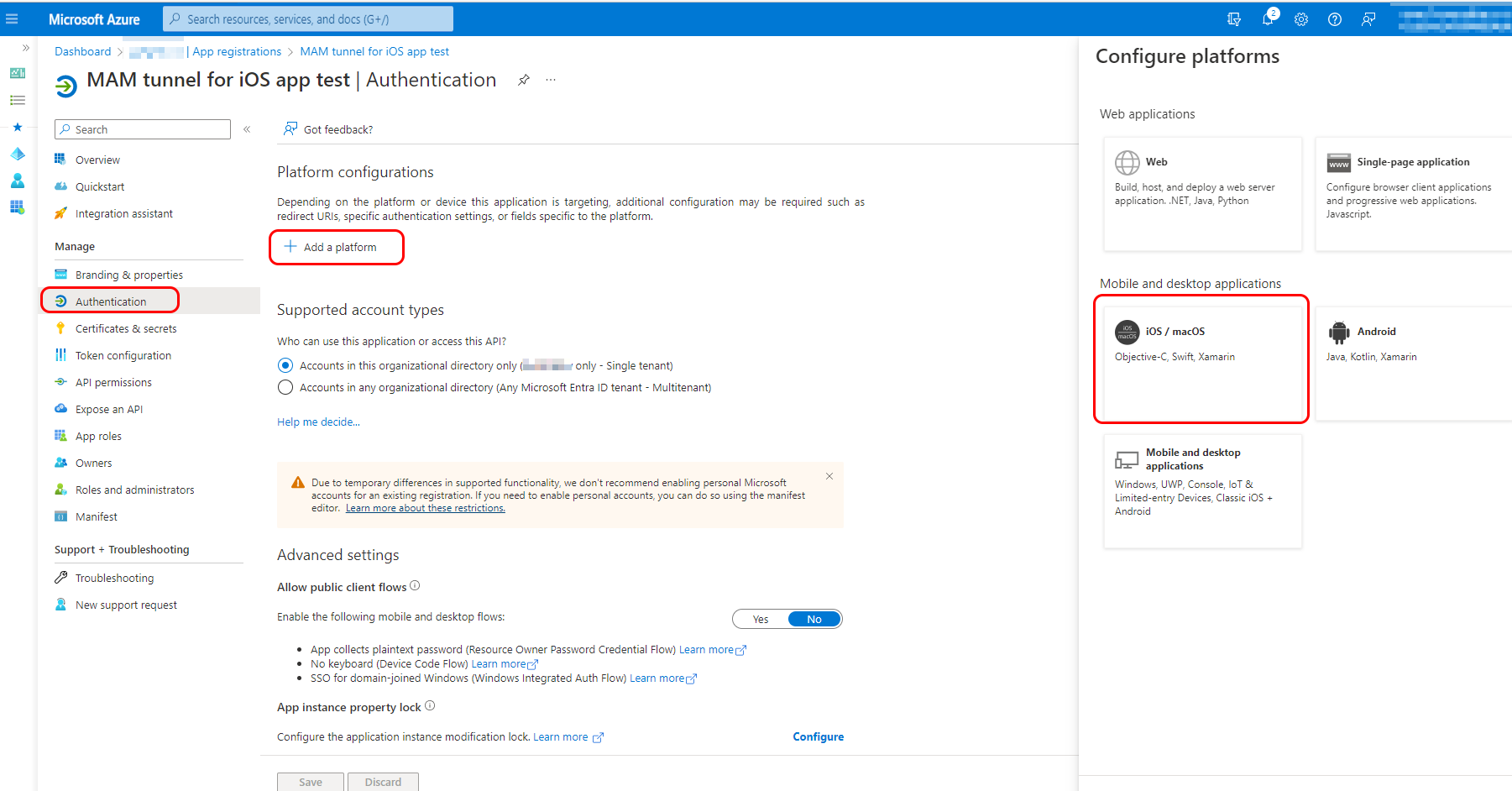

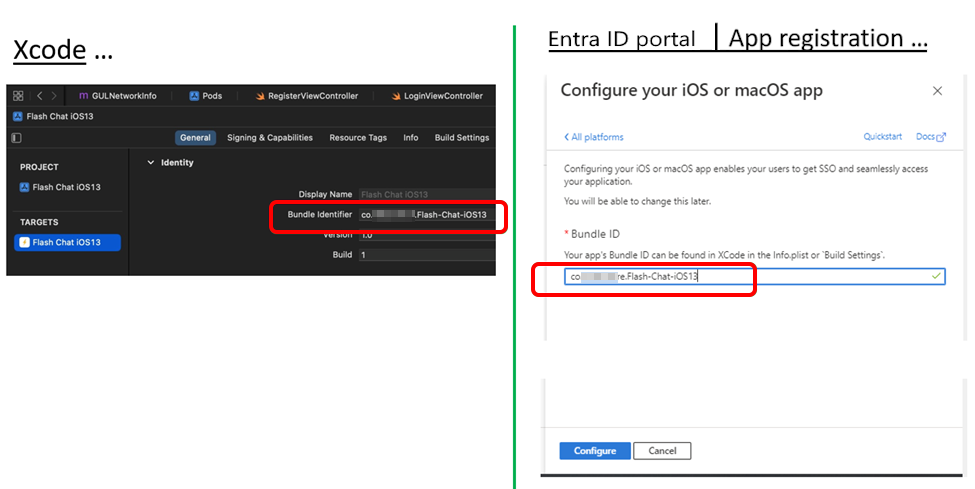

在应用注册的“ 身份验证 ”窗格中,选择“ + 添加平台”,然后选择 适用于 iOS/macOS 的磁贴。 此时会打开 “配置 iOS 或 macOS 应用 ”窗格。

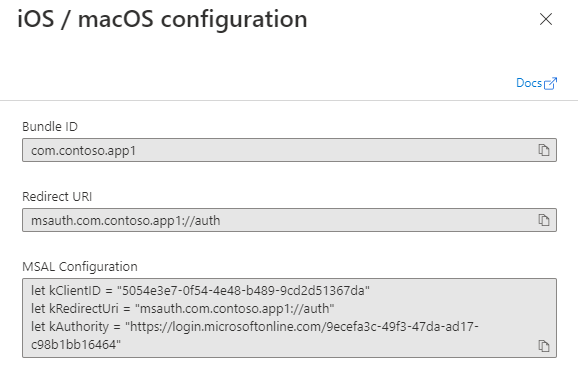

在 “配置 iOS 或 macOS 应用 ”窗格中,输入要与 Tunnel for MAM iOS SDK 集成的 Xcode 应用的 捆绑 ID ,然后选择“ 配置”。 此时会打开“iOS/macOS 配置”窗格。

此视图中的 捆绑 ID 必须与 Xcode 中的 捆绑 ID 完全匹配。 可以在 Xcode 项目中的以下位置找到此详细信息:

- info.plist > IntuneMAMSettings: ADALRedirectUri

- 项目 > 常规 > 标识:捆绑 ID

系统会自动生成重定向 URI 和 MSAL 配置。 选择对话框窗口底部的“ 完成 ”以完成。 身份验证不需要其他设置。

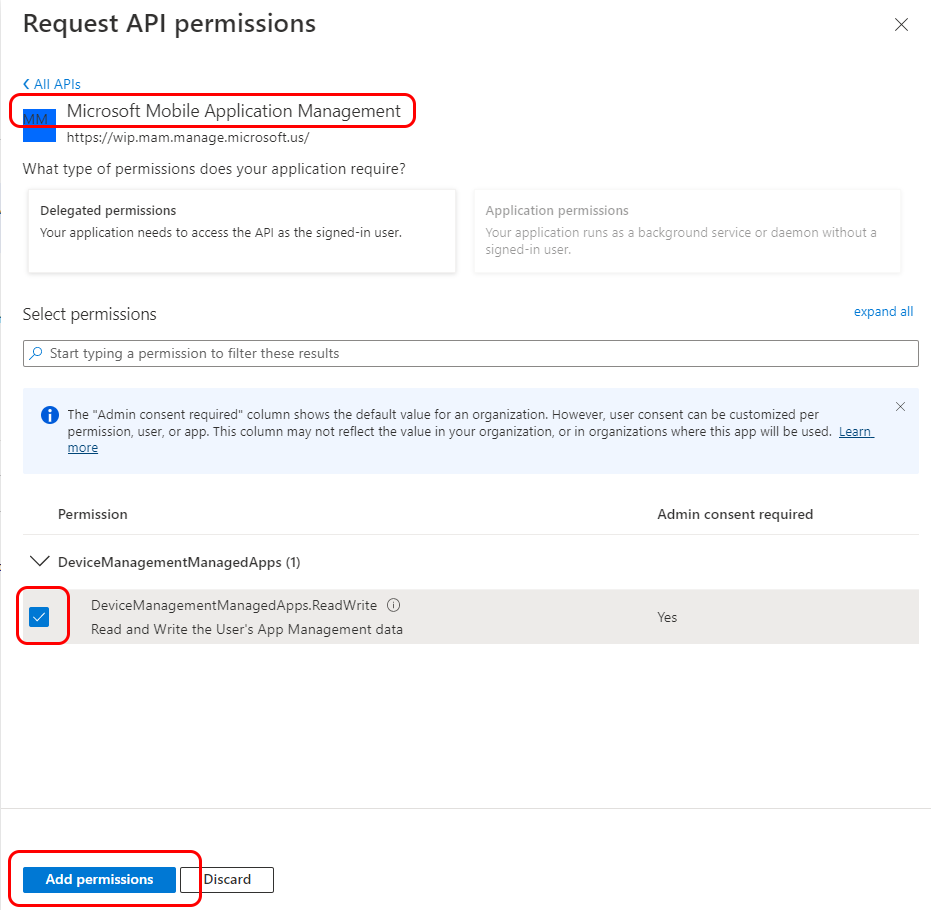

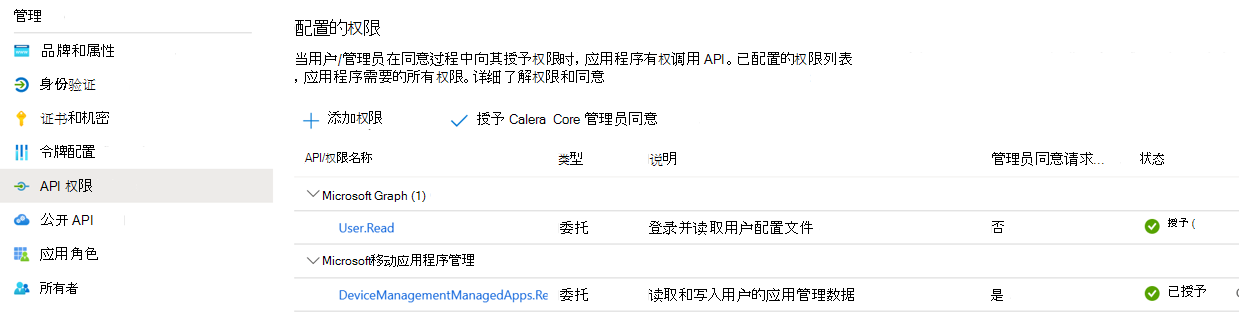

接下来,在查看应用注册时,选择“ API 权限 ”,然后选择“ + 添加权限”。 为 Microsoft 移动应用程序管理和Microsoft Tunnel 网关添加 API 权限:

- 在 “请求 API 权限 ”页上,选择 组织使用的 API 选项卡。

- 搜索 Microsoft移动应用程序管理,选择结果,然后选中复选框。

- 选择 添加权限。

接下来,针对第二个权限重复此过程:

- 选择“ + 添加权限 ”,然后转到 “我的组织使用的 API ”选项卡。

- 搜索 Microsoft Tunnel Gateway,选择结果,然后选中“ 隧道允许”复选框。

- 选择 添加权限。

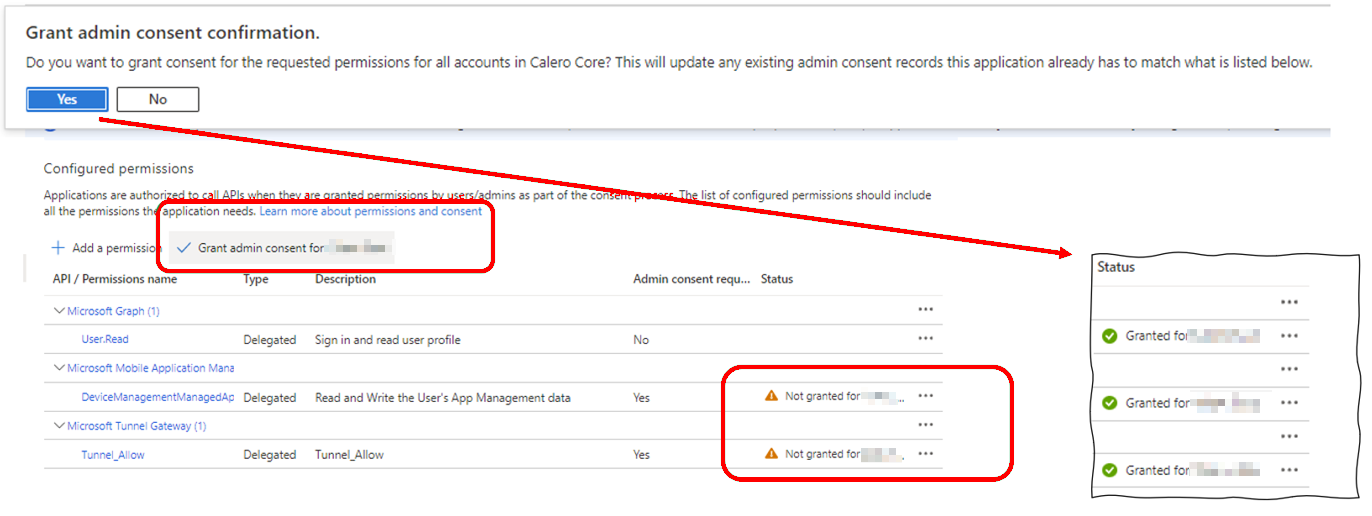

若要完成配置,请返回到 “API 权限 ”窗格,选择“ 授予YOUR_TENANT管理员同意”,然后选择“ 是”。

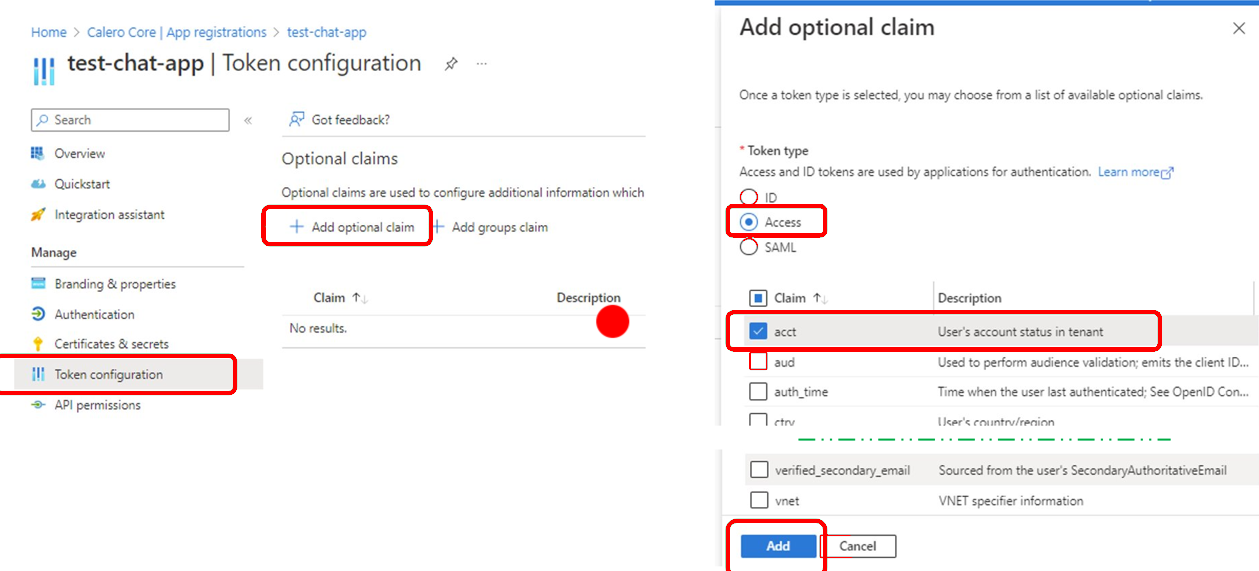

接下来,在查看应用注册时,选择“ 令牌配置”,然后选择“ + 添加可选声明”。 在 “添加可选声明 ”页上,对于“ 令牌类型 ”,选择“ 访问”,对于“ 声明”,请选中“ 加入”复选框。 MAM 隧道需要此身份验证令牌才能对用户进行身份验证,以便Microsoft Entra ID。 选择“ 添加” 以完成令牌配置。

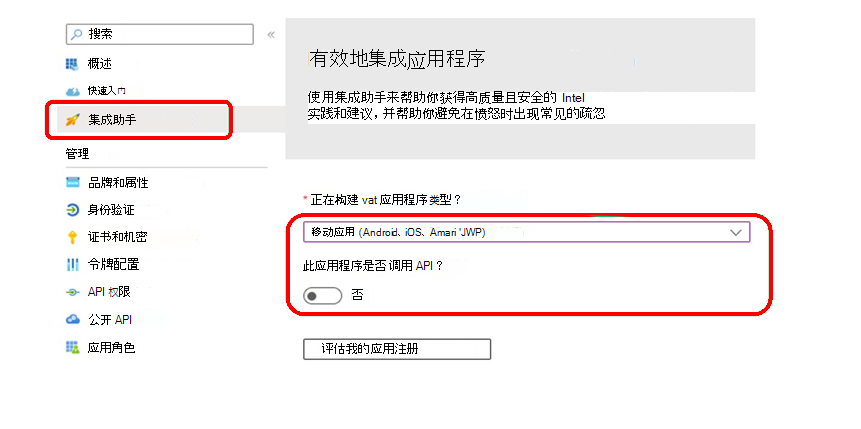

若要验证是否已成功应用所有设置,请选择“集成助手:

- 对于 “正在构建哪些应用程序类型?” ,请选择“ Android、iOS、Xamarin、UWP) (移动应用 ”。

- 将此 应用程序是否调用 API? 设置为 “否”,然后选择“ 评估我的应用注册”。

对于“建议的配置”和“已阻止的配置”,结果应显示“完成”状态。

更新现有应用注册

如果已有应用注册,可以选择更新它,而不是创建新注册。 查看以下设置并根据需要进行更改。

- 应用程序 ID 和 租户 ID

- 身份验证配置

- API 权限

- 令牌配置

- 集成助手

在Microsoft Entra 管理中心中,展开“应用程序”,然后选择“应用注册”。 接下来,选择要查看和更新的应用注册,以打开其 “概述 ”窗格。 记录 应用程序 (客户端) ID 和 目录 (租户) ID 的值。

这些值必须与 Xcode 应用项目中的以下值完全匹配:

- info.plist > IntuneMAMSettings

- 应用程序 (客户端) ID = ADALClientId

- 目录 (租户) ID = ADALAuthority

- info.plist > IntuneMAMSettings

选择“ 身份验证 ”并查看应用平台类型。 它必须是 iOS/macOS ,并且具有 捆绑 ID 和 重定向 URI。 重定向 URI 必须格式为

msauth.Your_Bundle_ID://auth。接下来,选择“ 视图 ”以查看 捆绑包 ID 和 重定向 URI 的详细信息。 确保存在 MSAL 配置 。 如果不是,请参阅创建可访问资源的Microsoft Entra应用程序和服务主体以获取指导。

与上一步一样,将“捆绑 ID”和“重定向 URI”值与 Xcode 应用项目中的以下值进行比较:

- 项目 > 常规 > 标识:捆绑 ID

- info.plist > IntuneMAMSettings: ADALRedirectUri

此外,请确保应用项目中的 Xcode 捆绑标识符与应用注册捆绑包 ID 匹配:

验证并更新 API 权限。 确保已设置 Microsoft Graph Microsoft 移动应用程序管理 权限。

接下来,添加 Microsoft Tunnel 网关 服务主体的权限:

选择“ + 添加权限”。

选择 “我的组织使用的 API ”选项卡

搜索 Microsoft Tunnel Gateway,并将其选中以 请求 API 权限。

如果 Microsoft隧道网关 未显示在列表中,则表示尚未预配。 若要进行预配,请参阅 将Microsoft隧道 VPN 网关与条件访问策略配合使用。

选择 “Tunnel_Allow 权限”,然后选择“ 添加权限 ”以继续。

接下来,授予新权限的 管理员同意 :

- 选择“ 授予管理员同意YOUR_TENANT_NAME”。

- 在 “授予管理员同意确认 ”对话框中,选择“ 是”。

更新后,应会看到以下三个 API 权限,其状态 为“已授予”YOUR_TENANT_NAME:

- Microsoft Graph

- Microsoft移动管理

- Microsoft隧道网关

选择“ 令牌配置 ”以确认设置。 对于“声明”,应会看到一个令牌类型为 Access 的 acct 值。

如果 acct 不存在,请选择“ +添加可选声明” 以添加声明:

- 对于 “令牌类型”,请选择“ 访问”。

- 选中 “acct”复选框。

- 选择“ 添加” 以完成配置。

选择“集成助手”以验证应用注册:

- 对于 正在构建哪些应用程序类型? 请选择 “Android、iOS、Xamarin、UWP (移动应用)

- 将此 应用程序是否调用 API? 设置为 “否”,然后选择“ 评估我的应用注册”。

对于“建议的配置”和“已阻止的配置”,结果应显示“完成”状态。

Xcode 业务线应用集成

Xcode 是在 macOS 上运行的 Apple 集成开发人员环境,用于将 Tunnel for MAM iOS SDK 与应用集成。

以下是使用 Xcode 成功集成 iOS 应用以使用 适用于 MAM 的 Microsoft Tunnel iOS 的要求:

- macOS - 运行 Xcode

- Xcode 14.0 或更高版本

- MAM-SDK - 最低版本:16.1.1

- MSAL-SDK - 最低版本:1.2.3

- GitHub 上提供的 MAM iOS SDK 隧道

有关集成 SDK 的指南,请参阅 Tunnel for MAM iOS SDK 开发人员指南。

已知问题

以下是 iOS 上 Tunnel for MAM 的已知问题或限制。 有关 适用于 MAM 的 Microsoft Tunnel iOS SDK 的已知问题,请转到 Tunnel for MAM iOS SDK 开发人员指南。

使用 MDM 隧道时不支持 MAM 隧道

可以选择将 MAM Tunnel 与已注册的设备配合使用,而不是使用 MDM Tunnel 配置。 但是,不支持将包含Microsoft Tunnel 设置的 MAM 和 MDM Tunnel 应用配置策略部署到同一设备,从而导致客户端网络故障。

例如,已注册的设备不能有一个应用(如 Microsoft Edge)使用 MAM 隧道应用配置策略设置,而其他应用则使用 MDM 隧道配置。

解决方法:若要将 MAM Tunnel 用于已注册的设备,请确保 Defender for Endpoint iOS 应用没有配置了 Microsoft Tunnel 设置的应用配置策略。

Firebase 与 Tunnel for MAM iOS 的集成

将 Microsoft Tunnel for iOS 与集成 Firebase 的应用配合使用时,如果应用在初始化 Firebase 之前未与 Tunnel 建立连接,则可能会出现初始化问题和意外行为。

解决方法:若要避免此问题,请确保应用逻辑在初始化 Firebase 之前优先建立与 Tunnel 的成功连接。

若要了解有关 Firebase 的详细信息,请参阅 https://firebase.google.com/。

新创建的自定义应用未显示在 UX 中

创建自定义应用配置策略时,新添加的应用可能不会显示在目标应用列表或可用自定义应用列表中。

解决方法:可以通过刷新Intune管理中心并再次访问策略来解决此问题:

- 在Intune管理中心,转到“应用>应用程序配置策略>添加”。

- 选择自定义应用,添加适用于 iOS 的捆绑包或包 ID,完成流,并创建应用配置策略。

- 编辑基本设置。 新添加的捆绑包 ID 应显示在目标自定义应用列表中。

Microsoft Azure Authenticator 应用不适用于 MAM iOS 条件访问的 Tunnel

解决方法:如果Microsoft Tunnel Gateway 的条件访问策略需要多重身份验证作为授予访问控制,则必须在业务线应用程序中的 Microsoft Tunnel 委托类中实现“onTokenRequiredWithCallback”方法。

联合Microsoft Entra租户

在应用配置中创建常规配置设置,以排除客户 STS (联合服务器 URL) 以解决 MAM-Tunnel 连接登录问题:

当用户使用工作帐户登录时,在 Edge 浏览器中体验过。 当用户首次登录到 LOB 应用时,也会体验到。

解决方法:创建“常规配置设置”:

键:com.microsoft.tunnel.custom_configuration

value: {“bypassedUrls”:[“ipchicken.com”,“whatsmyip.org”]}

注意

bypassedUrl 应包括联合 STS 终结点。

在 iOS/iPadOS 上使用 Edge 时的限制

MAM 隧道不支持:

- 使用 Kerberos 的本地站点。

- 使用 Edge 的网站基于证书的身份验证

解决方法:无。

提示

iOS 上的 MAM 隧道支持使用 Microsoft Edge 进行 NTLM 集成身份验证 Web 服务器登录,但不支持业务线 (LOB) 应用。 有关详细信息,请参阅使用 Intune 管理 iOS 和 Android 上的 Microsoft Edge 中的管理NTLM 单一登录站点。