设置 Lookout 移动终结点安全与 Intune 的集成

在满足先决条件的环境中,可以将 Lookout 移动终结点安全与 Intune 相集成。 本文中的信息可指导你在 Lookout 中设置集成和配置重要设置,以便与 Intune 一起使用。

重要

尚未与 Microsoft Entra 租户关联的现有 Lookout Mobile Endpoint Security 租户不能用于与 Microsoft Entra ID 和 Intune 集成。 请联系 Lookout 支持人员以创建新的 Lookout 移动端点安全租户。 使用新租户加入Microsoft Entra用户。

收集Microsoft Entra信息

若要将 Lookout 与Intune集成,请将 Lookout 移动终结点安全性租户与Microsoft Entra订阅相关联。

若要启用 Lookout Mobile Endpoint Security 订阅与 Intune 集成,请向 Lookout 支持 enterprisesupport@lookout.com () 提供以下信息:

Microsoft Entra租户 ID

Microsoft Entra具有完全 Lookout Mobile Endpoint Security (MES) 控制台访问权限的组的组对象 ID。

在 Microsoft Entra ID 中创建此用户组,以包含有权登录 Lookout 控制台的完全访问权限的用户。 用户必须是此组或可选受限访问权限组的成员,才能够登录到 Lookout 控制台。

Microsoft Entra组对象 ID,该组具有受限 Lookout MES 控制台访问权限 (可选组) 。

在 Microsoft Entra ID 中创建此可选用户组,以包含不应有权访问 Lookout 控制台的多个配置和注册相关模块的用户。 相反,这些用户具有对 Lookout 控制台的“安全策略”模块的只读访问权限。 用户必须是此可选组或完全访问权限必选组的成员,才能够登录到 Lookout 控制台。

从Microsoft Entra ID收集信息

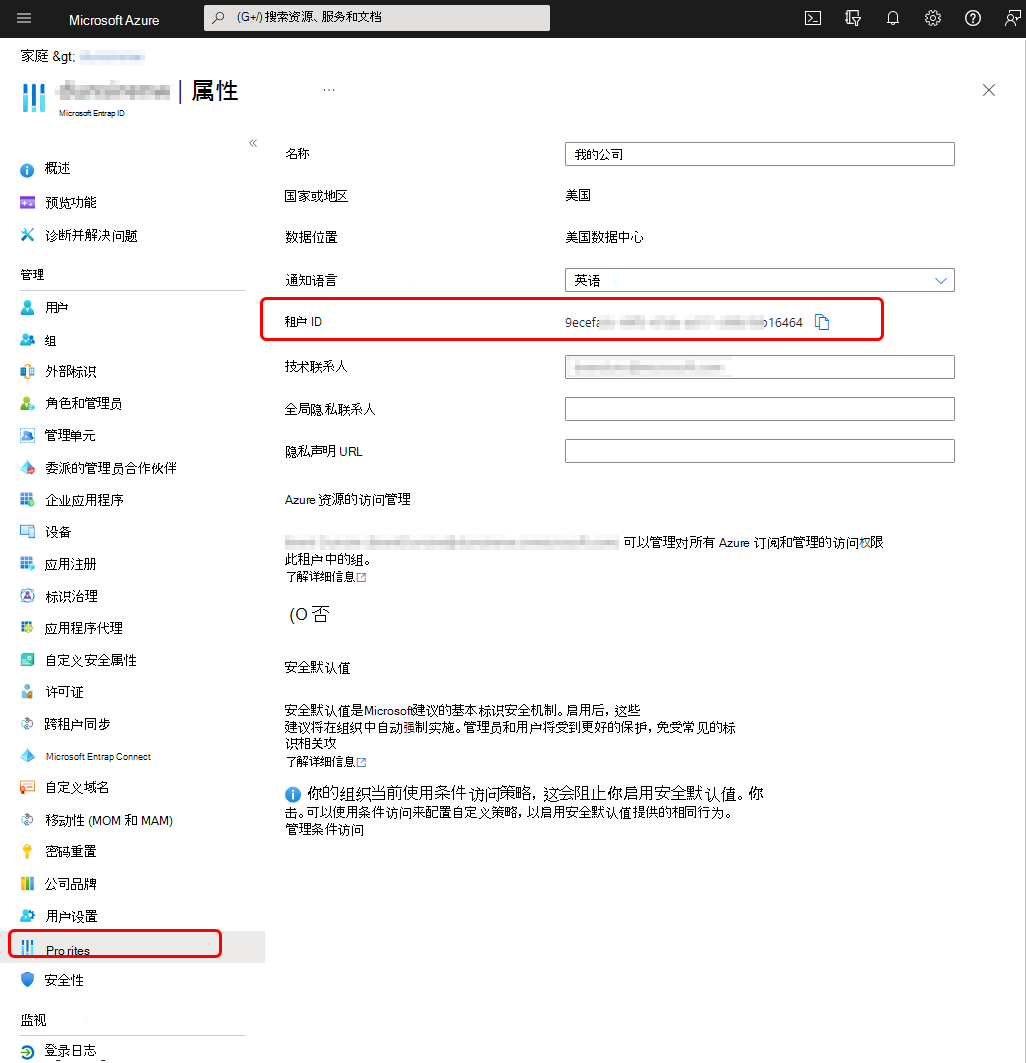

使用全局管理员帐户登录 Azure 门户。

转到“Microsoft Entra ID>属性”并找到租户 ID。 使用“复制”按钮复制目录 ID,然后将其保存在文本文件中。

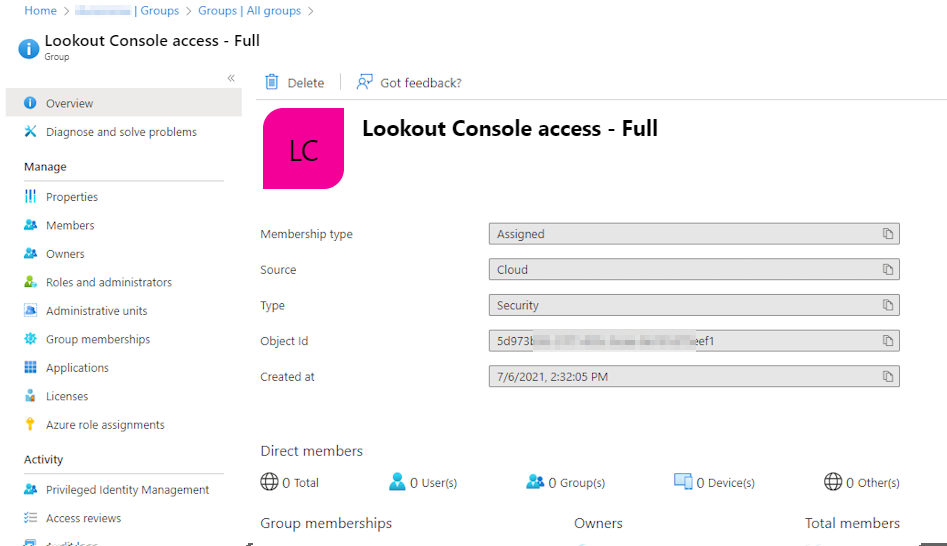

接下来,查找用于向Microsoft Entra用户授予 Lookout 控制台访问权限的帐户的Microsoft Entra组 ID。 一个组用于完全访问权限,用于受限访问权限的第二个组为可选组。 若要获得“对象 ID”,对各个组执行下面的操作:

转到“Microsoft Entra ID>组”,打开“组 - 所有组”窗格。

选择为完全访问权限创建的组,打开其“概述”窗格。

使用“复制”按钮复制对象 ID,然后将其保存在文本文件中。

若要使用该组,请重复用于受限访问权限组的过程。

收集此信息后,请联系 Lookout 支持人员。 Lookout 支持部门与主要联系人合作,使用你提供的信息加入订阅并创建 Lookout Enterprise 帐户。

配置 Lookout 订阅

以下步骤将在 Lookout Enterprise 管理控制台中完成,并通过应用保护策略) (设备合规性) 和未注册的设备 (Intune注册设备启用与 Lookout 服务的连接。

Lookout 支持人员创建 Lookout 企业帐户后,将向公司的主要联系人发送电子邮件,附带登录 URL 的链接:https://aad.lookout.com/les?action=consent。

首次登录

首次登录到 Lookout MES 控制台会显示一个同意页, https://aad.lookout.com/les?action=consent () 。 作为全局管理员Microsoft Entra,请登录并接受。 后续登录不需要用户具有此级别的Microsoft Entra ID特权。

此时显示同意页。 选择“接受”完成注册。

接受并同意后,系统将重定向到 Lookout 控制台。

完成首次登录并授予许可后,系统会将从 https://aad.lookout.com 登录的用户重定向到 MES 控制台。 若尚未授予许可,所有登录尝试均会引发“登录出错”错误。

配置 Intune 连接器

以下过程假定你之前已在 Microsoft Entra ID 中创建一个用户组,用于测试 Lookout 部署。 最佳做法是从一个小型用户组开始,来让 Lookout 和 Intune 管理员熟悉产品集成。 熟悉之后,可以将注册扩展到其他用户组。

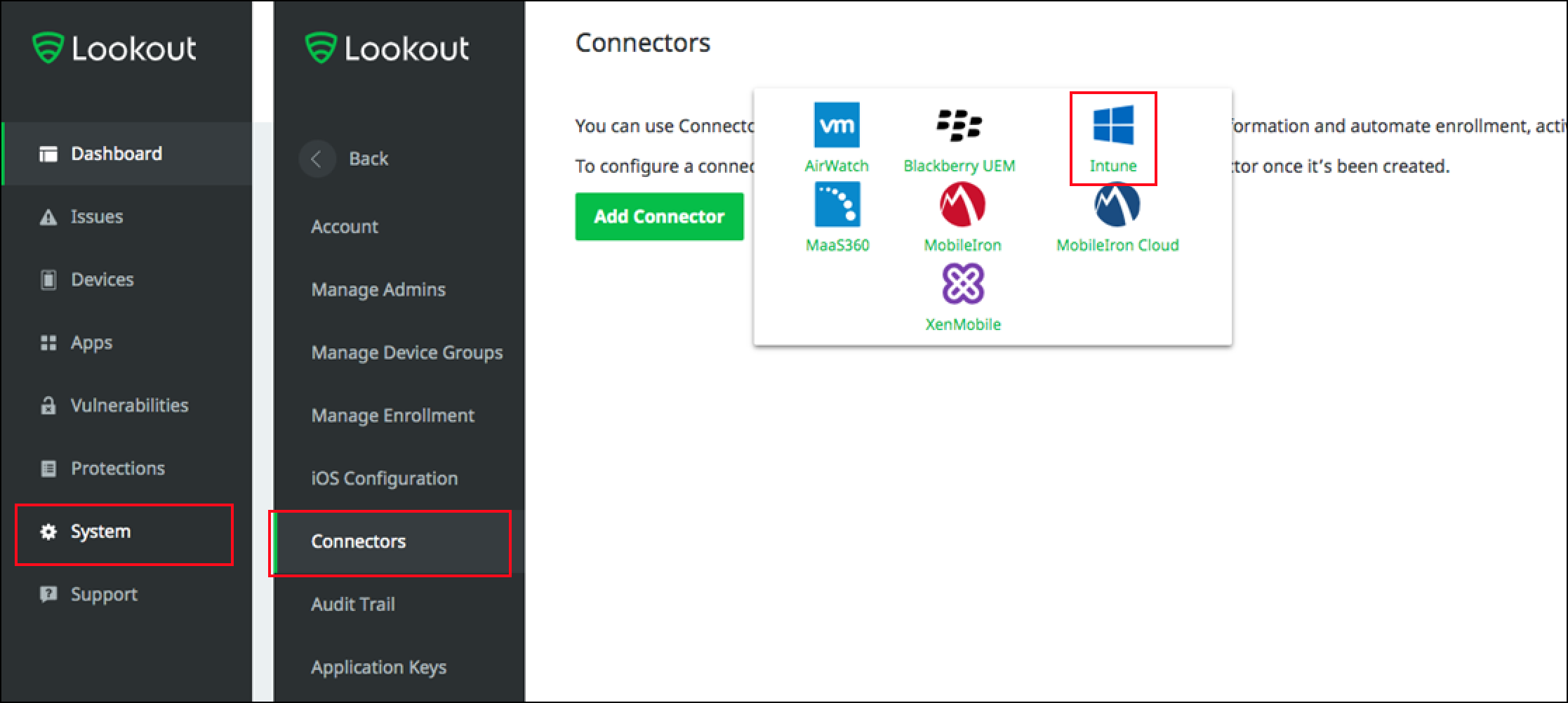

登录到 Lookout MES 控制台 ,转到 “系统>连接器”,然后选择“ 添加连接器”。 选择“Intune”。

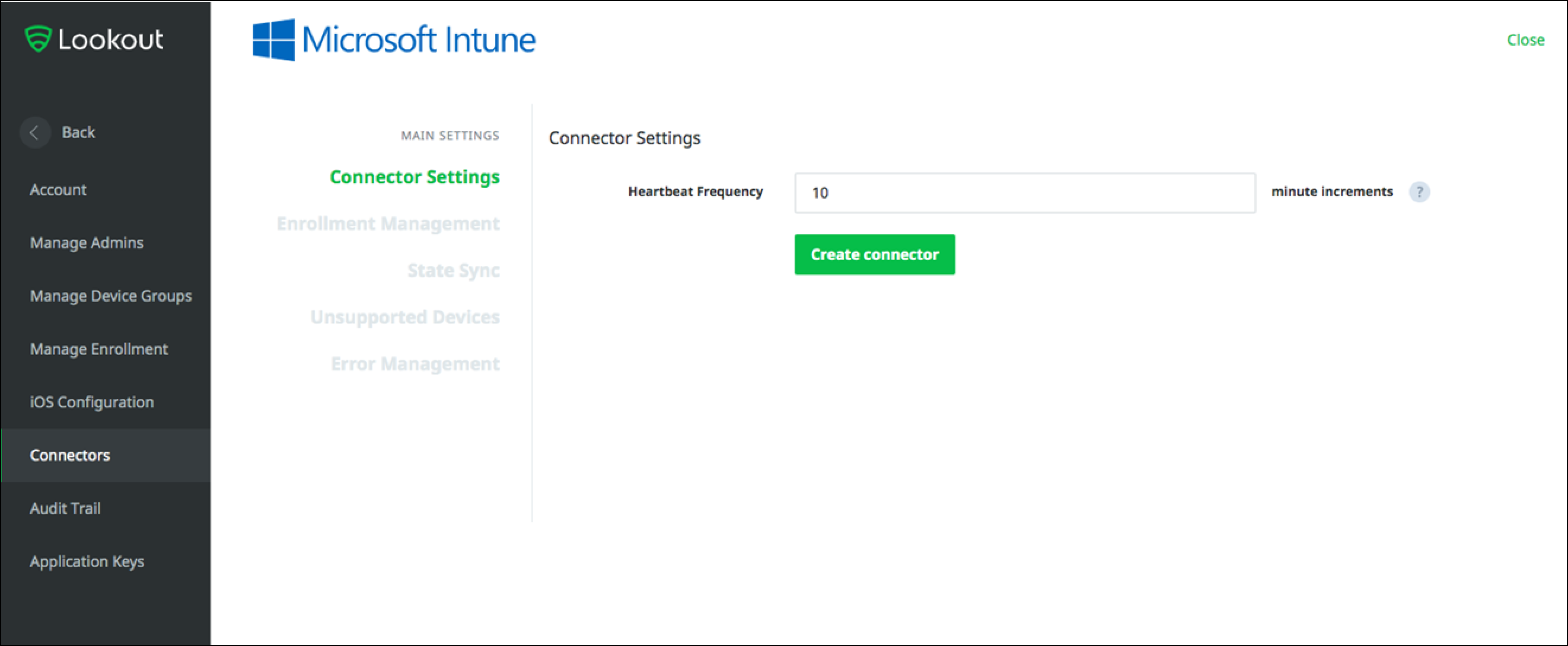

从“Microsoft Intune”窗格选择“连接设置”,以分钟为单位指定“检测信号频率”。

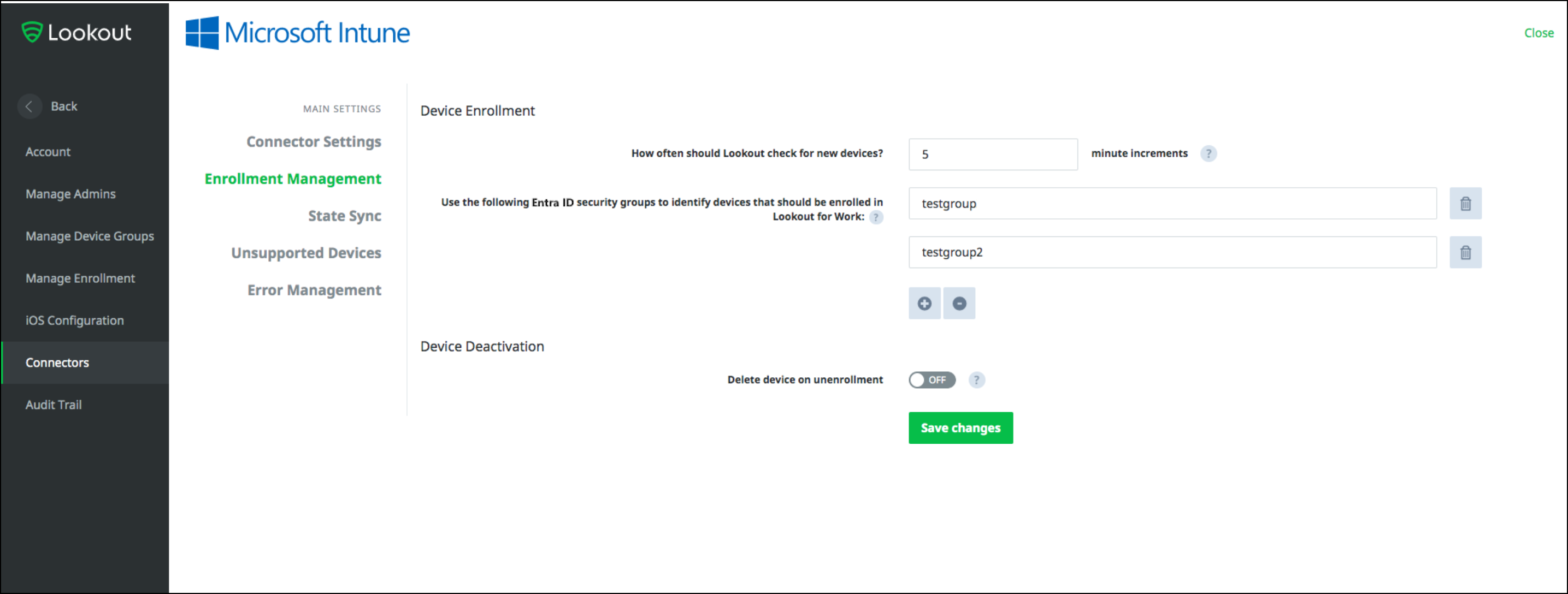

选择“注册管理”,对于“使用以下Microsoft Entra安全组标识应在 Lookout for Work 中注册的设备,请指定用于 Lookout 的Microsoft Entra组的组名称,然后选择”保存更改”。

关于你所使用的组:

- 最佳做法是,从仅包含几个用户来测试 Lookout 集成的Microsoft Entra安全组开始。

- 组名称区分大小写,如Azure 门户中安全组的属性所示。

- 为 注册管理 指定的组定义其设备将使用 Lookout 注册的用户集。 当用户在注册组中时,他们在 Microsoft Entra ID 中的设备将注册并有资格在 Lookout MES 中激活。 用户首次从支持的设备打开 Lookout for Work 应用程序时,将提示他们将其激活。

选择“状态同步”,确保“设备状态”和“威胁状态”均已设置为“启用”。 需同时启用这两个状态,Lookout Intune 集成才能正常工作。

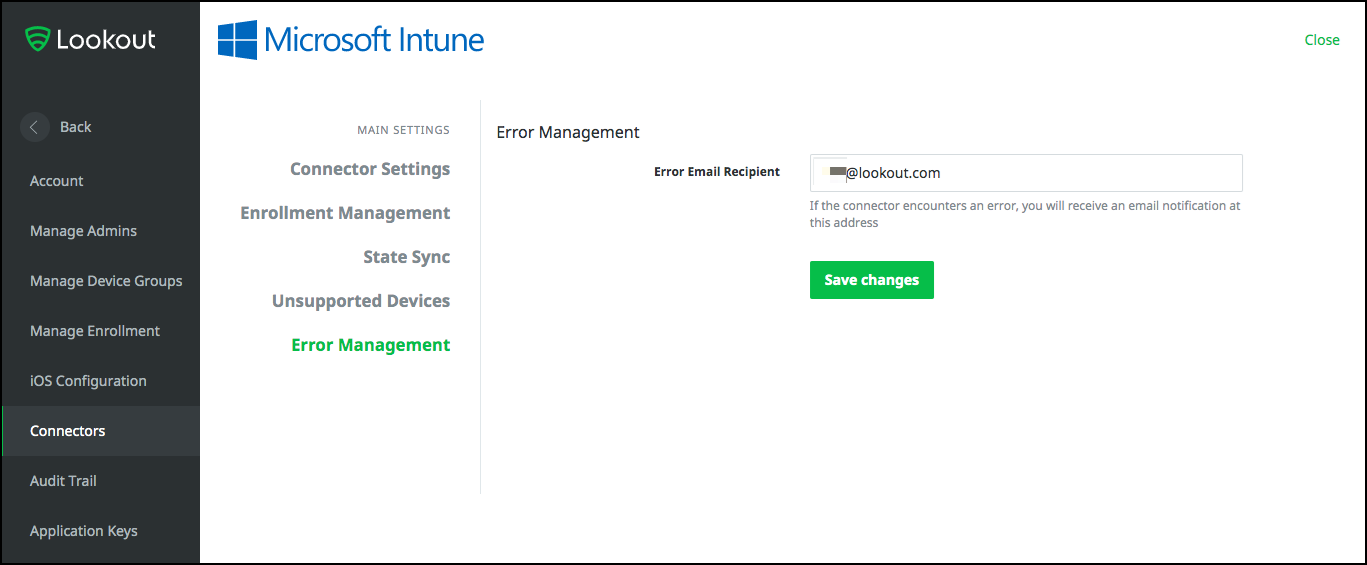

选择“错误管理”,指定应收到错误的电子邮件地址,然后选择“保存更改”。

选择“创建连接器”,完成连接器配置。 如果稍后结果合意,可以将注册扩展到其他用户组。

将 Intune 配置为使用 Lookout 作为 Mobile Threat Defense 提供程序

配置 Lookout MES 后,必须在 Intune 中建立 Lookout 连接。

Lookout MES 控制台中的其他设置

下面是可在 Lookout MES 控制台中配置的其他设置。

配置注册设置

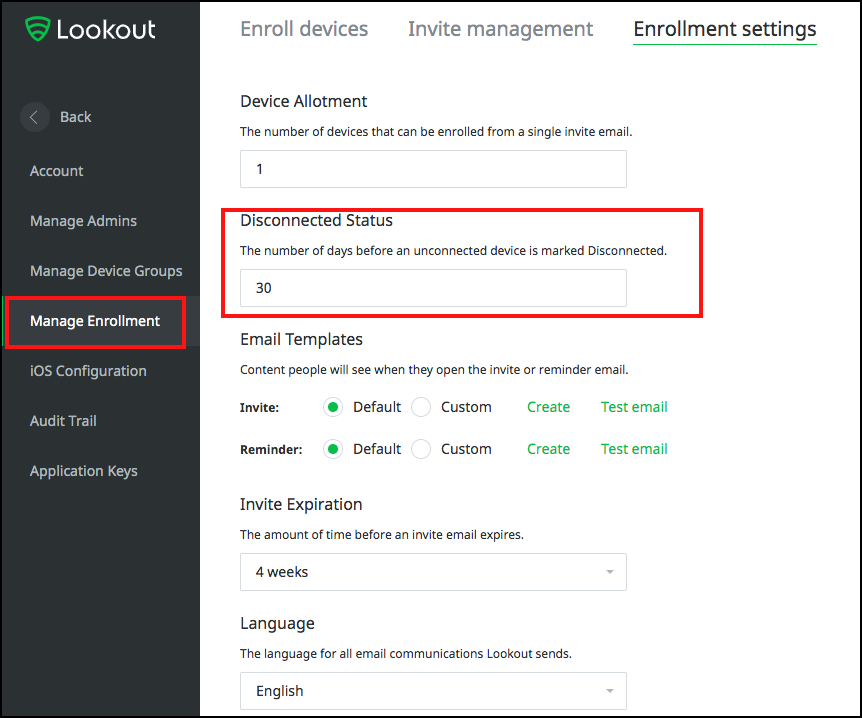

在 Lookout MES 控制台中,选择“系统”>“管理注册”>“注册设置”。

为“断开状态”指定在多少天之后将未连接的设备标记为断开连接。

断开连接的设备被视为不符合要求,根据条件访问策略Intune阻止访问公司应用程序。 可以指定介于 1 到 90 天之间的值。

配置电子邮件通知

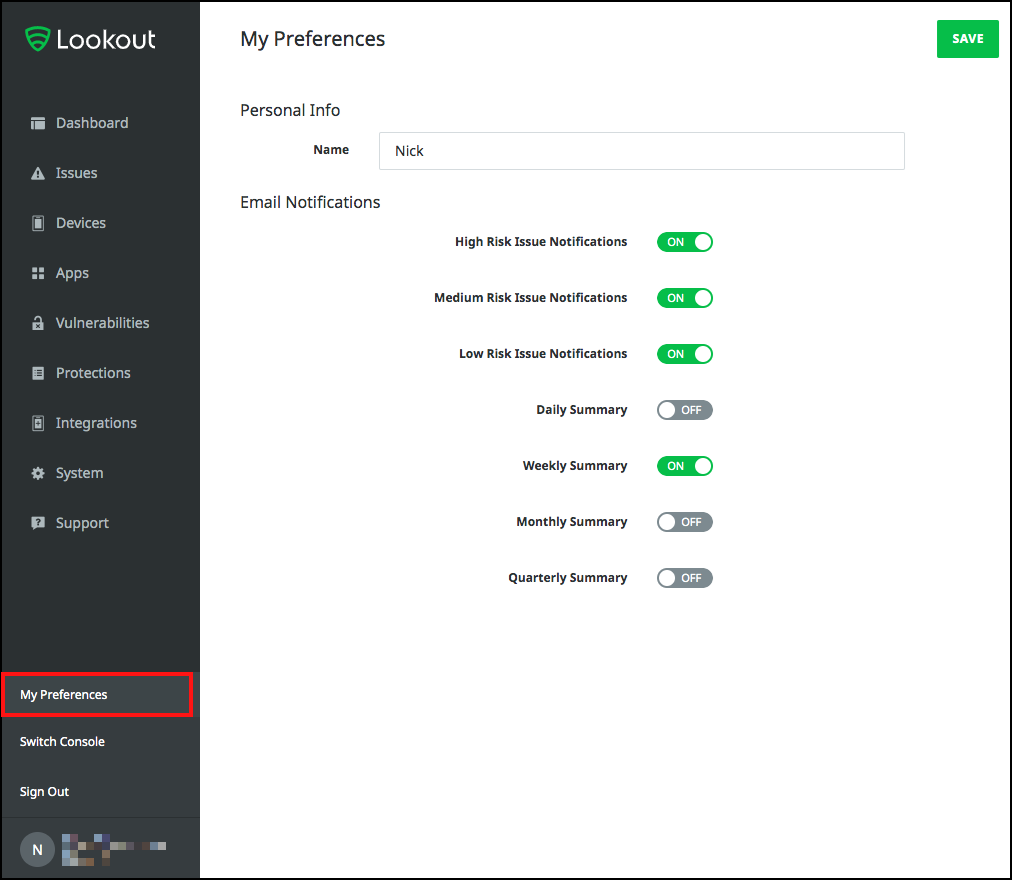

若要接收有关威胁的电子邮件警报,请使用要接收通知的用户帐户登录 Lookout MES 控制台。

转到“首选项”,将想要接收的通知设置为“打开”,然后“保存”更改。

如果希望不再收到通知,请将通知设置为“关闭”并保存修改。

配置威胁分类

Lookout Mobile Endpoint Security 对各种类型的移动威胁进行分类。 Lookout 威胁分类关联了默认风险等级。 可随时更改这些风险等级以满足公司需求。

有关威胁等级分类以及如何管理与其关联的风险等级的信息,请参阅 Lookout 威胁参考。

重要

风险等级在移动终结点安全中十分重要,因为 Intune 集成将在运行时根据这些风险等级计算设备符合性。

Intune 管理员在策略中设置规则,在设备中存在最低等级为高级、中级或低级的活跃威胁时将设备标识为不合规。 Lookout 移动终结点安全中的威胁分类策略直接引导 Intune 中的设备符合性计算。

监视注册

安装完成后,Lookout Mobile Endpoint Security 开始轮询与指定注册组相对应的设备Microsoft Entra ID。 可以转到 Lookout MES 控制台中的“设备”,查看已注册设备的相关信息。

- 设备的初始状态为“待定”。

- 在设备上安装、打开和激活 Lookout for Work 应用后,设备状态将更新。

有关如何将 Lookout for Work 应用部署到设备的详细信息,请参阅使用 Intune 添加 Lookout for Work 应用。