在 Microsoft Intune 的 Android Enterprise 设备上使用 VPN 和按应用 VPN 策略

虚拟专用网络 (VPN) 允许用户远程访问组织资源,包括从家里、酒店、咖啡馆等。 在 Microsoft Intune 中,可以使用应用配置策略在 Android Enterprise 设备上配置 VPN 客户端应用。 然后,将此策略及其 VPN 配置部署到组织中的设备。

还可以创建特定应用使用的 VPN 策略。 此功能称为每应用 VPN。 当应用处于活动状态时,它可以连接到 VPN,并通过 VPN 访问资源。 当应用不处于活动状态时,不使用 VPN。

此功能适用于:

- Android Enterprise

可通过两种方法为 VPN 客户端应用生成应用配置策略:

- 配置设计器

- JSON 数据

本文介绍如何使用这两个选项创建每应用 VPN 和 VPN 应用配置策略。

注意

许多 VPN 客户端配置参数相似。 但是,每个应用都有其唯一的键和选项。 如有疑问,请咨询 VPN 供应商。

开始之前

应用打开时,Android 不会自动触发 VPN 客户端连接。 必须手动启动 VPN 连接。 或者,可以使用 Always-On VPN 启动连接。

以下 VPN 客户端支持Intune应用配置策略:

- Cisco AnyConnect

- Citrix SSO

- F5 Access

- Palo Alto Networks GlobalProtect

- 脉冲安全

- SonicWALL 移动连接

在 Intune 中创建 VPN 策略时,将选择要配置的不同密钥。 这些密钥名称因不同的 VPN 客户端应用而异。 因此,环境中的键名称可能与本文中的示例不同。

配置设计器和 JSON 数据可以成功使用基于证书的身份验证。 如果 VPN 身份验证需要客户端证书,请在创建 VPN 策略之前创建证书配置文件。 VPN 应用配置策略使用证书配置文件中的值。

Android Enterprise 个人拥有的工作配置文件设备支持 SCEP 和 PKCS 证书。 Android Enterprise 完全托管、专用和企业拥有的工作配置文件设备仅支持 SCEP 证书。 有关详细信息,请参阅 在 Microsoft Intune 中使用证书进行身份验证。

每应用 VPN 概述

创建和测试每应用 VPN 时,基本流程包括以下步骤:

- 选择 VPN 客户端应用程序。 在开始 (本文之前,) 列出支持的应用。

- 获取将使用 VPN 连接的应用的应用程序包 ID。 获取本文中的应用包 ID () 演示方法。

- 如果使用证书对 VPN 连接进行身份验证,请在部署 VPN 策略之前创建并部署证书配置文件。 确保证书配置文件部署成功。 有关详细信息,请参阅 在 Microsoft Intune 中使用证书进行身份验证。

- 将 VPN 客户端应用程序添加到Intune,并将应用部署到用户和设备。

- 创建 VPN 应用配置策略。 在策略中使用应用包 ID 和证书信息。

- 部署新的 VPN 策略。

- 确认 VPN 客户端应用已成功连接到 VPN 服务器。

- 当应用处于活动状态时,确认来自应用的流量已成功通过 VPN。

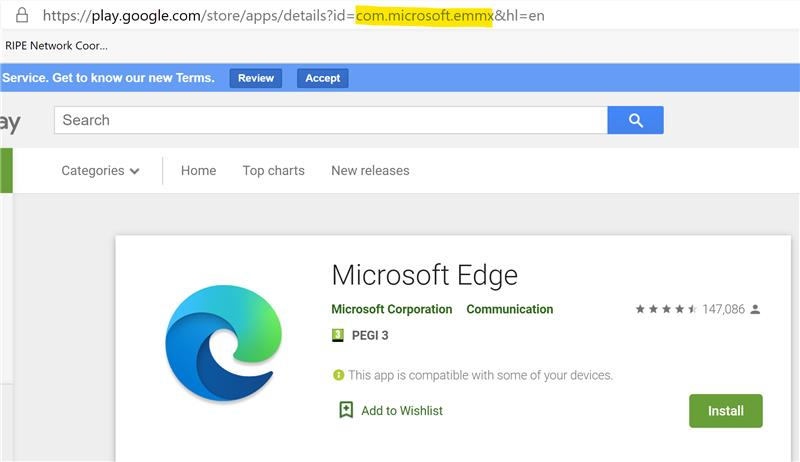

获取应用包 ID

获取将使用 VPN 的每个应用程序的包 ID。 对于公开可用的应用程序,可以在 Google Play 商店中获取应用包 ID。 每个应用程序显示的 URL 包括包 ID。

在以下示例中,Microsoft Edge 浏览器应用的包 ID 为 com.microsoft.emmx。 包 ID 是 URL 的一部分:

对于业务线 (LOB) 应用,请从供应商或应用程序开发人员处获取包 ID。

证书

本文假定 VPN 连接使用基于证书的身份验证。 它还假定你已成功部署客户端成功进行身份验证所需的链中的所有证书。 通常,此证书链包括客户端证书、任何中间证书和根证书。

有关证书的详细信息,请参阅在 Microsoft Intune 中使用证书进行身份验证。

部署客户端身份验证证书配置文件时,它会在证书配置文件中创建证书令牌。 此令牌用于创建 VPN 应用配置策略。

如果不熟悉如何创建应用配置策略,请参阅 为托管 Android Enterprise 设备添加应用配置策略。

使用配置Designer

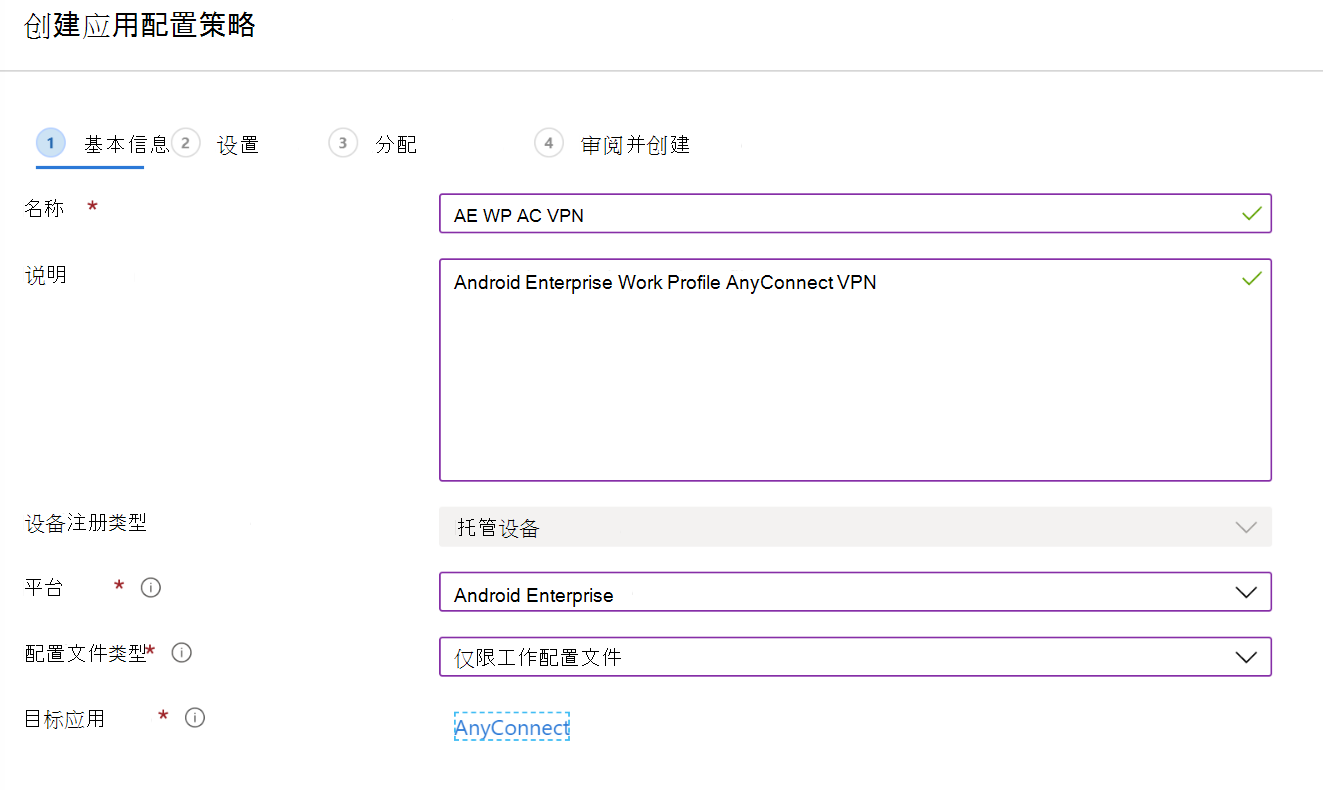

选择 “应用”>“应用配置策略>”“添加>托管设备”。

在“基本信息”中,输入以下属性:

名称:输入策略的描述性名称。 为策略命名,以便稍后可以轻松地识别它们。 例如,一个好的策略名称是 应用配置策略:适用于 Android Enterprise 工作配置文件设备的 Cisco AnyConnect VPN 策略。

说明:输入配置文件的说明。 此设置是可选的,但建议进行。

平台:选择“Android Enterprise”。

配置文件类型:选项:

- 所有配置文件类型:此选项支持用户名和密码身份验证。 如果使用基于证书的身份验证,请不要使用此选项。

- 完全托管、专用和 Corporate-Owned 仅限工作配置文件:此选项支持基于证书的身份验证以及用户名和密码身份验证。

- 仅限个人拥有的工作配置文件:此选项支持基于证书的身份验证以及用户名和密码身份验证。

目标应用:选择之前添加的 VPN 客户端应用。 在以下示例中,使用了 Cisco AnyConnect VPN 客户端应用:

选择 下一步。

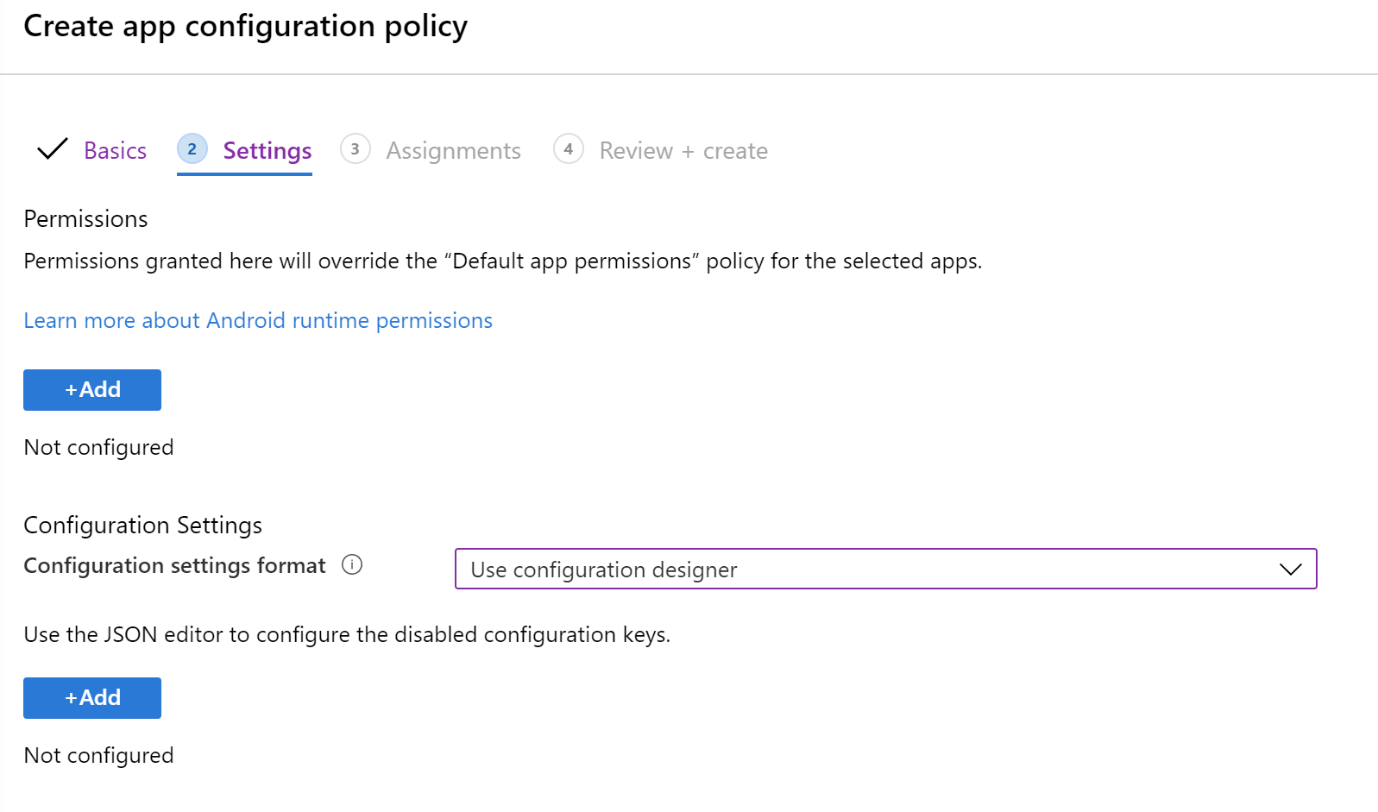

在 “设置”中,输入以下属性:

配置设置格式:选择“ 使用配置设计器”:

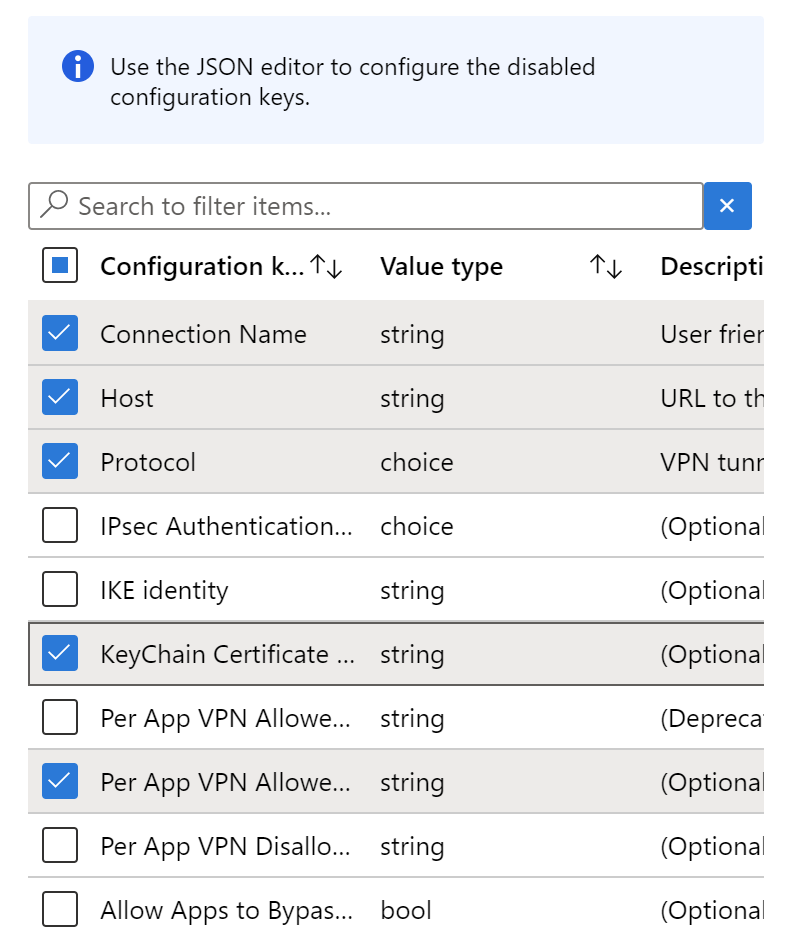

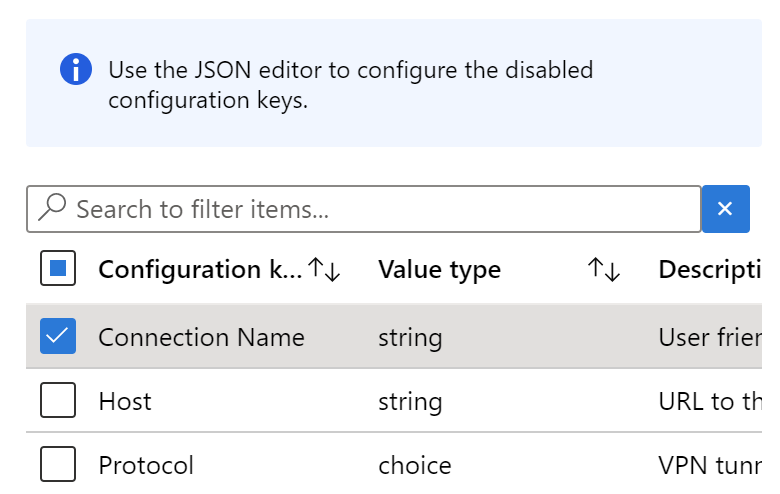

添加:显示配置键的列表。 选择配置“确定”所需的所有配置>密钥。

在以下示例中,我们为 AnyConnect VPN 选择了一个最小列表,包括基于证书的身份验证和每应用 VPN:

配置值:输入所选配置键的值。 请记住,密钥名称因使用的 VPN 客户端应用而异。 在示例中选择的键中:

每个应用 VPN 允许的应用:输入之前收集的应用程序包 ID () 。 例如:

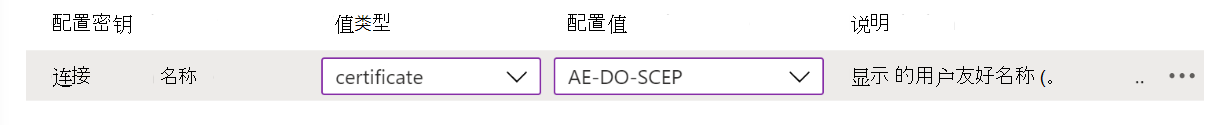

密钥链证书别名 (可选) :将 值类型 从 字符串 更改为 证书。 选择要用于 VPN 身份验证的客户端证书配置文件。 例如:

协议:选择 VPN 的 SSL 或 IPsec 隧道协议。

连接名称:输入 VPN 连接的用户友好名称。 用户在其设备上看到此连接名称。 例如,输入

ContosoVPN。主机:输入前端路由器的主机名 URL。 例如,输入

vpn.contoso.com。

选择 下一步。

在 “分配”中,选择要分配 VPN 应用配置策略的组。

选择 下一步。

在“查看并创建”中查看设置。 选择“ 创建”时,将保存更改,并将策略部署到组。 该策略还会显示在应用配置策略列表中。

使用 JSON

如果没有或不知道 配置设计器中使用的所有必需的 VPN 设置,请使用此选项。 如果需要帮助,请咨询 VPN 供应商。

获取证书令牌

在这些步骤中,创建一个临时策略。 不会保存策略。 目的是复制证书令牌。 使用 JSON 创建 VPN 策略时,将使用此令牌 (下一部分) 。

在 Microsoft Intune 管理中心内,选择“应用”>“应用配置策略”>“添加”>“托管设备”。

在“基本信息”中,输入以下属性:

- 名称:输入任意名称。 此策略是临时策略,不会保存。

- 平台:选择“Android Enterprise”。

- 配置文件类型:选择 “仅限个人拥有的工作配置文件”。

- 目标应用:选择之前添加的 VPN 客户端应用。

选择 下一步。

在 “设置”中,输入以下属性:

配置设置格式:选择“ 使用配置设计器”。

添加:显示配置键的列表。 选择值 类型 为 字符串的任何键。 选择“确定”。

将 值类型 从 字符串 更改为 证书。 此步骤允许你选择对 VPN 进行身份验证的正确客户端证书配置文件:

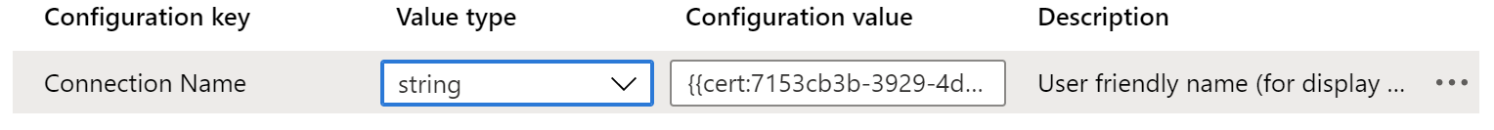

立即将 “值”类型 更改回 字符串。 “配置”值将更改为令牌

{{cert:GUID}}:

将此证书令牌复制并粘贴到另一个文件,例如文本编辑器。

放弃此策略。 不要保存它。 唯一的用途是复制并粘贴证书令牌。

使用 JSON 创建 VPN 策略

在 Microsoft Intune 管理中心内,选择“应用”>“应用配置策略”>“添加”>“托管设备”。

在“基本信息”中,输入以下属性:

- 名称:输入策略的描述性名称。 为策略命名,以便稍后可以轻松地识别它们。 例如,一个好的策略名称是 应用配置策略:适用于整个公司中 Android Enterprise 工作配置文件设备的 JSON Cisco AnyConnect VPN 策略。

- 说明:输入配置文件的说明。 此设置是可选的,但建议进行。

- 平台:选择“Android Enterprise”。

-

配置文件类型:选项:

- 所有配置文件类型:此选项支持用户名和密码身份验证。 如果使用基于证书的身份验证,请不要使用此选项。

- 仅完全托管、专用和 Corporate-Owned 工作配置文件:此选项支持基于证书的身份验证以及用户名和密码身份验证。

- 仅限个人拥有的工作配置文件:此选项支持基于证书的身份验证以及用户名和密码身份验证。

- 目标应用:选择之前添加的 VPN 客户端应用。

选择 下一步。

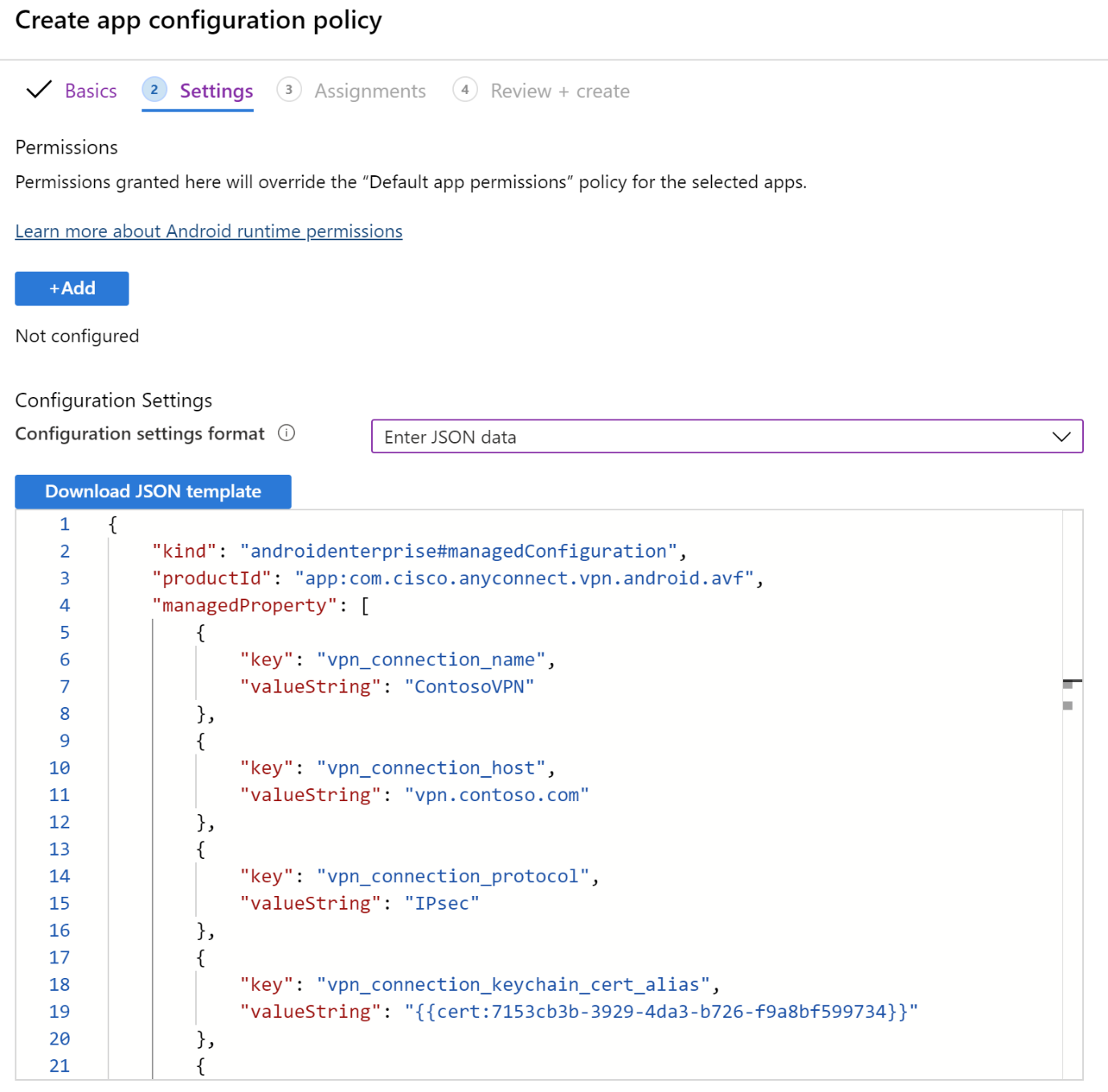

在 “设置”中,输入以下属性:

- 配置设置格式:选择 “输入 JSON 数据”。 可以直接编辑 JSON。

- 下载 JSON 模板:使用此选项可在任何外部编辑器中下载和更新模板。 使用 智能引号的文本编辑器要小心,因为它们可能会创建无效的 JSON。

输入配置所需的值后,请删除具有

"STRING_VALUE"或STRING_VALUE的所有设置。

选择 下一步。

在 “分配”中,选择要分配 VPN 应用配置策略的组。

选择 下一步。

在“查看并创建”中查看设置。 选择“ 创建”时,将保存更改,并将策略部署到组。 该策略还会显示在应用配置策略列表中。

F5 访问 VPN 的 JSON 示例

{

"kind": "androidenterprise#managedConfiguration",

"productId": "app:com.f5.edge.client_ics",

"managedProperty": [

{

"key": "disallowUserConfig",

"valueBool": false

},

{

"key": "vpnConfigurations",

"valueBundleArray": [

{

"managedProperty": [

{

"key": "name",

"valueString": "MyCorpVPN"

},

{

"key": "server",

"valueString": "vpn.contoso.com"

},

{

"key": "weblogonMode",

"valueBool": false

},

{

"key": "fipsMode",

"valueBool": false

},

{

"key": "clientCertKeychainAlias",

"valueString": "{{cert:77333880-14e9-0aa0-9b2c-a1bc6b913829}}"

},

{

"key": "allowedApps",

"valueString": "com.microsoft.emmx"

},

{

"key": "mdmAssignedId",

"valueString": ""

},

{

"key": "mdmInstanceId",

"valueString": ""

},

{

"key": "mdmDeviceUniqueId",

"valueString": ""

},

{

"key": "mdmDeviceWifiMacAddress",

"valueString": ""

},

{

"key": "mdmDeviceSerialNumber",

"valueString": ""

},

{

"key": "allowBypass",

"valueBool": false

}

]

}

]

}

]

}