配置 SMB 存储权限

FSLogix 与 SMB 存储系统配合使用,用于存储配置文件或 ODFC 容器。 SMB 存储用于标准配置,其中 VHDLocations 保存存储位置的 UNC 路径。 还可以在使用 CCDLocations 而不是 VHDLocations 的云缓存配置中使用 SMB 存储提供程序。

SMB 存储权限依赖于在文件或文件夹级别应用的传统 NTFS 访问控制 列表(ACL),以确保存储的数据的安全。 与Azure 文件存储一起使用时,必须启用 Active Directory (AD) 源,然后将共享级别权限分配给资源。 可通过两种方式分配共享级别权限。 可以将这些用户分配到 特定的 Entra ID 用户/组,并且可以将其分配到所有经过身份验证的标识作为 默认共享级权限。

开始之前

在配置 SMB 存储权限之前,必须先创建 SMB 存储提供程序,并将其与组织和存储提供程序类型的正确标识机构正确关联。

重要

必须了解在环境中将Azure 文件存储或Azure NetApp 文档用于 SMB 存储所需的过程。

Azure 文件

大纲提供了将Azure 文件存储用作 SMB 存储提供程序时所需的初始概念。 无论选择哪种 Active Directory 配置,建议使用存储文件数据 SMB 共享参与者配置默认共享级别权限,该权限分配给所有经过身份验证的标识。 若要设置 Windows ACL(s),请确保为具有存储文件数据 SMB 共享提升的参与者角色的特定 Entra ID 用户或组分配共享级别权限,并查看了通过 SMB 配置目录和文件级权限。

Azure NetApp 文件

Azure NetApp 文档只依赖于 Windows ACL(s)。

- 创建 NetApp 帐户。

- 了解Active Directory 域服务网站设计和Azure NetApp 文档规划指南。

- 为Azure NetApp 文档创建容量池。

- 创建用于 Azure NetApp 文件的 SMB 卷。

配置 Windows ACL(s)

Windows ACL(s)对于正确配置非常重要,以便只有用户(CREATOR OWNER)有权访问其配置文件目录或 VHD(x) 文件。 此外,还需要从操作角度确保任何其他管理组都具有“完全控制”。 此概念称为基于用户的访问,是建议的配置。

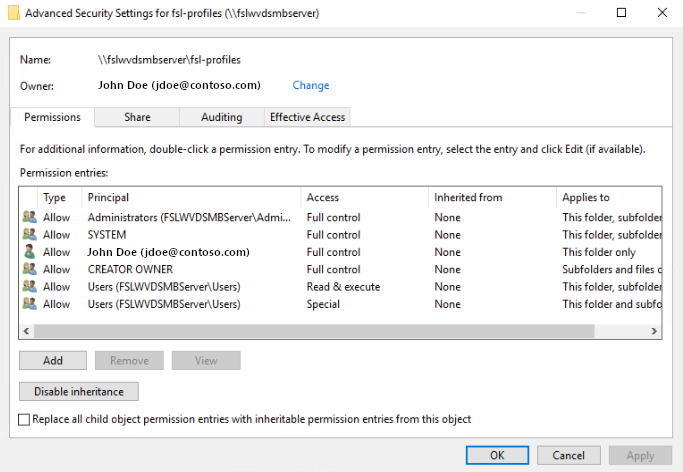

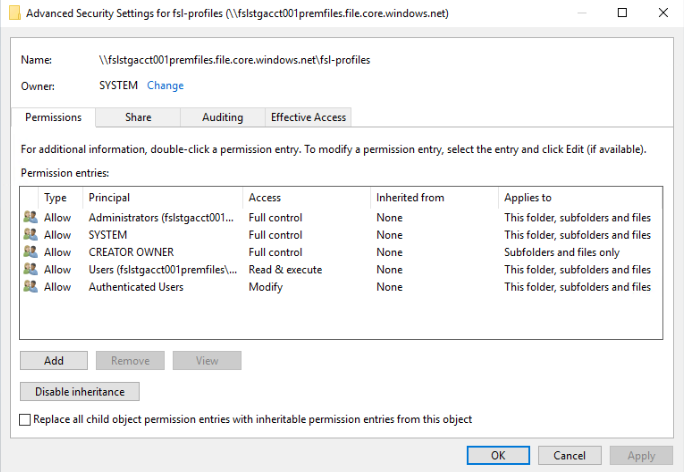

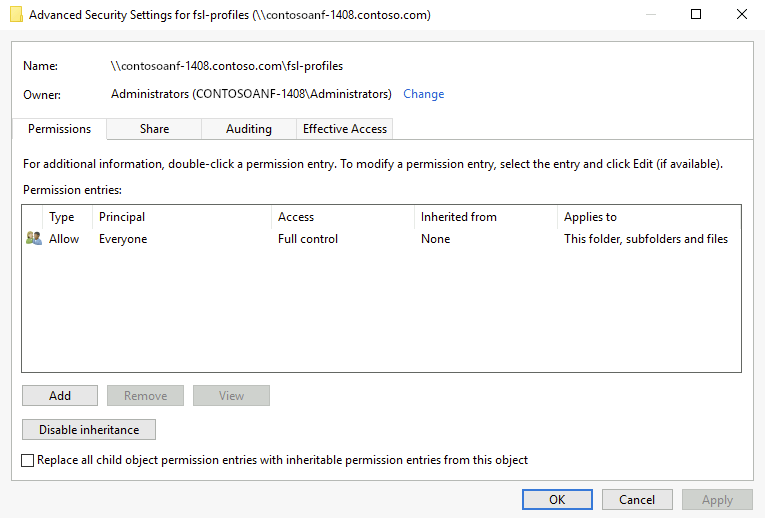

任何 SMB 文件共享都有一组默认的 ACL(s)。 这些示例包括三种(3)最常见的 SMB 文件共享类型及其默认 ACL(s)。

|

|

|

|---|---|---|

| 文件服务器 ACL(s) | Azure 文件存储共享 ACL(s) | Azure NetApp 文档 ACL(s) |

重要

将 ACL(s) 应用于 Azure 文件共享 可能需要两种(2)方法之一(1):

- 在存储帐户或文件共享访问控制(IAM)上提供具有存储文件数据 SMB 共享提升的参与者角色的用户或组。

- 使用存储帐户密钥装载文件共享。

由于在两个级别(共享级别和文件/目录级别)存在访问检查,因此应用 ACL(s)受到限制。 只有具有 存储文件数据 SMB 共享提升的参与者 角色的用户才能在不使用存储帐户密钥的情况下为文件共享根目录或其他文件或目录分配权限。 所有其他文件/目录权限分配都需要首先使用存储帐户密钥连接到共享。

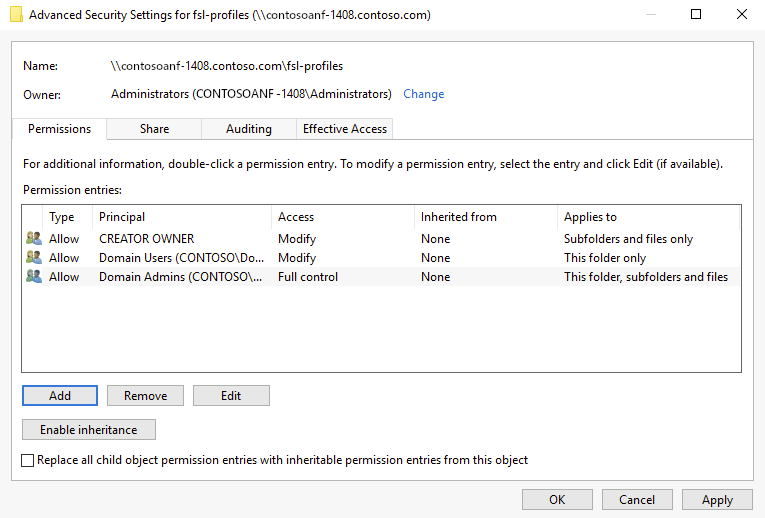

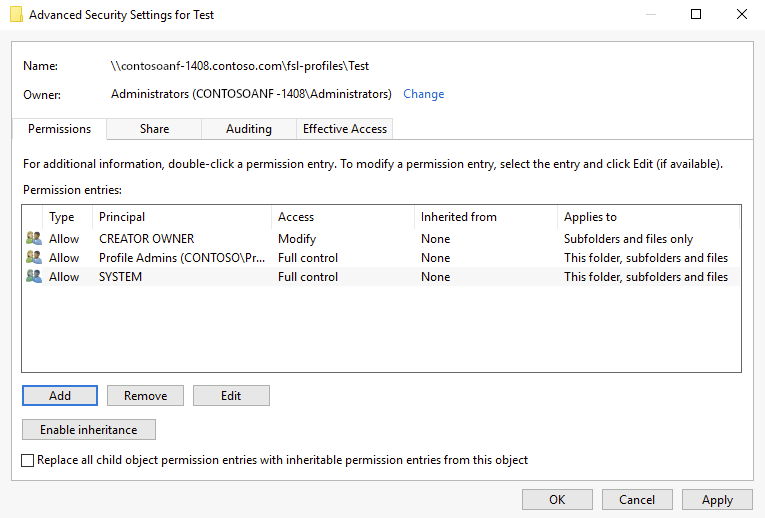

建议的 ACL(s)

该表概述了要配置的推荐 ACL(s)。

| 主体 | Access | 适用于 | 说明 |

|---|---|---|---|

| 创建者所有者 | 修改 (读/写) | 仅子文件夹和文件 | 确保用户创建的配置文件目录仅对该用户具有正确的权限。 |

| CONTOSO\Domain Admins | 完全控制 | 此文件夹、子文件夹和文件 | 替换为用于管理目的的组织组。 |

| CONTOSO\域用户 | 修改 (读/写) | 仅此文件夹 | 使授权用户能够创建其配置文件目录。 替换为需要访问权限才能创建配置文件的组织用户。 |

使用 icacls 应用 Windows ACL(s)

使用以下 Windows 命令设置 对文件共享下的所有目录和文件(包括根目录)的建议 权限。

注意

请务必将示例中的占位符值替换为你自己的值。

icacls \\contosoanf-1408.contoso.com\fsl-profiles /inheritance:r

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CREATOR OWNER":(OI)(CI)(IO)(M)

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CONTOSO\Domain Admins":(OI)(CI)(F)

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CONTOSO\Domain Users":(M)

有关如何使用 icacls 设置 Windows ACL 和不同类型的受支持权限的详细信息, 请参阅 icacl 的命令行参考。

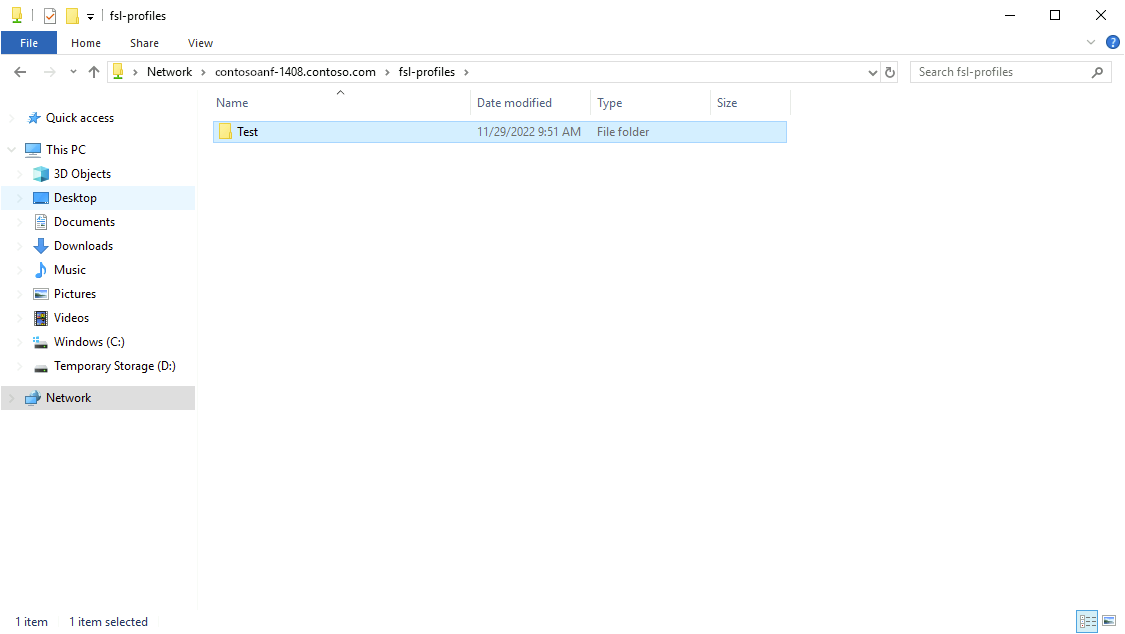

使用 Windows 资源管理器应用 Windows ACL

使用 Windows 文件资源管理器将建议的权限应用于文件共享下的所有目录和文件,包括根目录。

打开 Windows 文件资源管理器到文件共享的根目录。

右键单击右窗格中的打开区域,然后选择“属性”。

选择“安全”选项卡。

选择“高级”。

选择“ 禁用继承”。

注意

如果出现提示,请删除继承的权限,而不是复制

选择 添加 。

选择“选择主体”。

键入“CREATOR OWNER”并选择“ 检查名称”,然后选择 “确定”。

对于“适用于:”,请选择“仅子文件夹和文件”。

对于“基本权限:”,请选择“修改”。

选择“确定”。

根据建议的 ACL 重复步骤 6 - 11。

再次选择“确定”并再次选择“确定”以完成应用权限。

使用 SIDDirSDDL 配置应用 Windows ACL(s)

或者,FSLogix 提供一个配置设置,用于在创建过程中在目录中设置 Windows ACL(s)。 SIDDirSDDL 配置设置接受一个 SDDL 字符串,该字符串定义创建时要应用于目录的 ACL(s)。

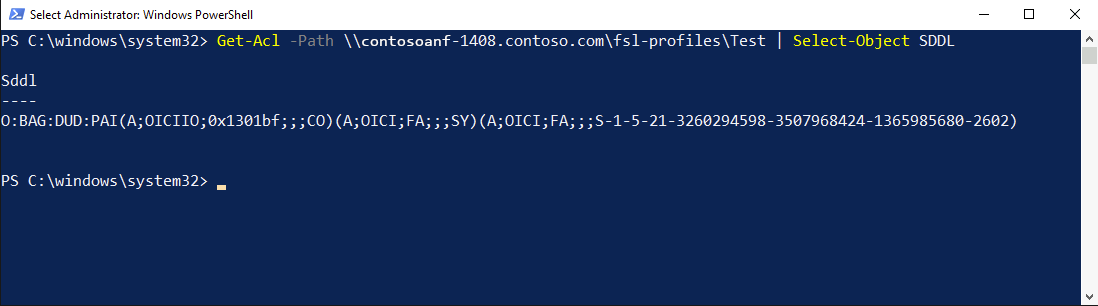

创建 SDDL 字符串

在 SMB 文件共享上创建“Test”文件夹。

修改权限以匹配组织。

打开 PowerShell 终端。

键入

Get-Acl -Path \\contosoanf-1408.contoso.com\fsl-profiles\Test | Select-Object Sddl。

将输出复制到记事本。

替换为

O:BAGO:%sid%(将用户的 SID 设置为文件夹所有者)。替换为

(A;OICIIO;0x1301bf;;;CO)(A;OICIIO;0x1301bf;;;%sid%)(授予用户的 SID 修改所有项的权限)。在 FSLogix 配置中,应用 SIDDirSDDL 设置。

- 值名称: SIDDirSDDL

- 值类型: REG_SZ

- 值:

O:%sid%G:DUD:PAI(A;OICIIO;0x1301bf;;;%sid%)(A;OICI;FA;;;SY)(A;OICI;FA;;;S-1-5-21-3260294598-3507968424-1365985680-2602)

首次登录时,会使用这些权限创建其目录。