保护入站流量

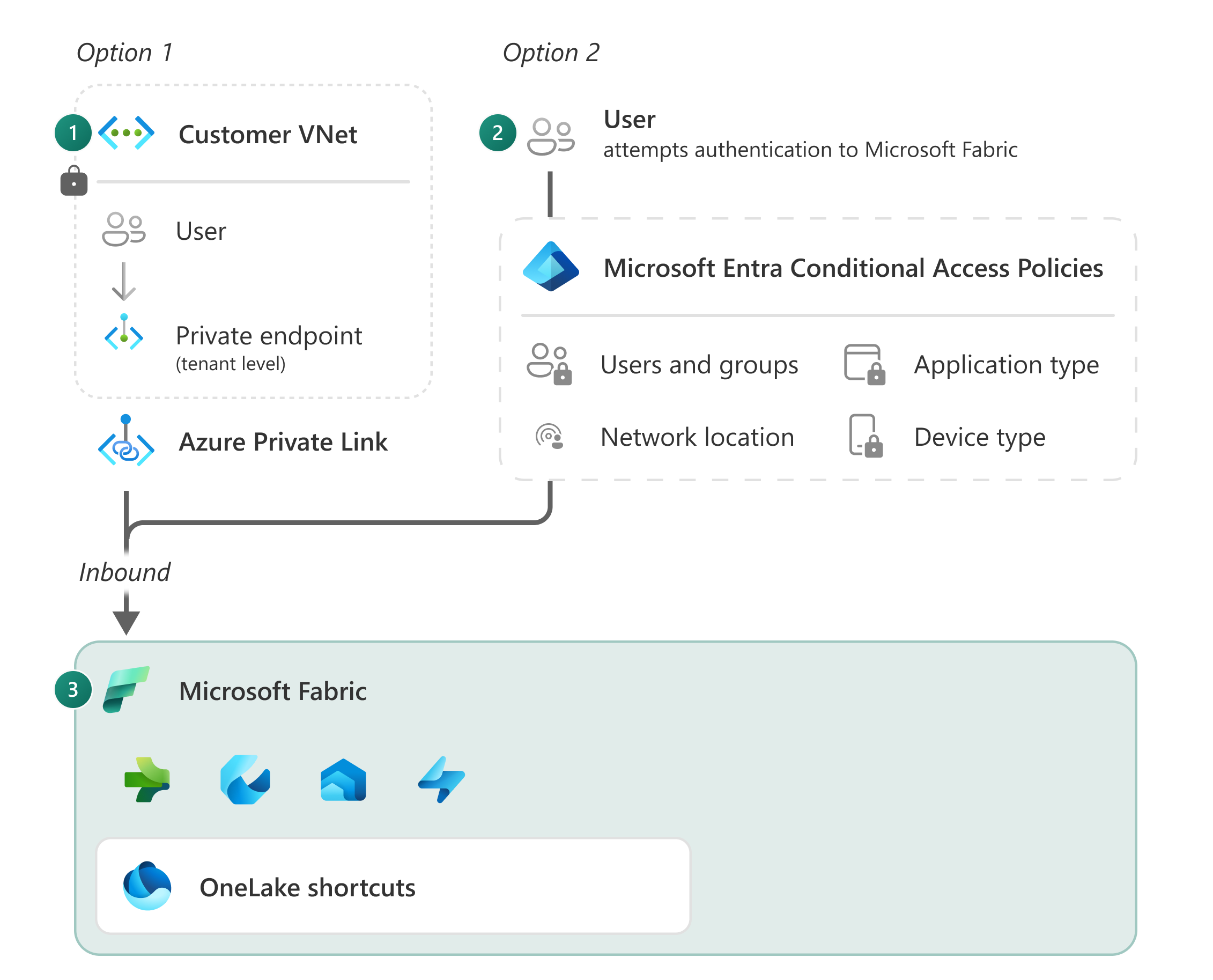

入站流量是从互联网传入 Fabric 的流量。 本文介绍了在 Microsoft Fabric 中保护入站流量的两种方法(“专用链接”和“Entra 条件访问”)之间的差异。 使用本文来确定哪种方法最适合组织。

专用链接(选项 1,客户 Vnet)– Fabric 使用虚拟网络中的专用 IP 地址。 通过该终结点,网络中的用户可使用专用链接和专用 IP 地址与 Fabric 通信。

Entra 条件访问(选项 2,用户)– 用户进行身份验证时,将根据一组可能包括 IP 地址、位置和受管理设备的策略来确定访问权限。

流量进入 Fabric 后,它将通过 Microsoft Entra ID 进行身份验证,这是 Microsoft 365、OneDrive 和 Dynamics 365 使用的相同身份验证方法。 Microsoft Entra ID 身份验证允许用户从任何设备和任何网络(无论是在家、远程还是公司办公室)安全地连接到云应用程序。

Fabric 后端平台受虚拟网络保护,除通过安全终结点外不能直接从公共互联网访问。 要了解 Fabric 中保护流量的方式,请参阅 Fabric 体系结构图。

默认情况下,Fabric 使用内部 Microsoft 主干网络在不同的体验之间进行通信。 当 Power BI 报告从 OneLake 加载数据时,数据将会通过内部 Microsoft 网络传输。 此配置同于必须设置多个平台即服务 (PaaS) 才能通过专用网络相互连接的配置。 浏览器或 SQL Server Management Studio (SSMS) 等客户端与 Fabric 之间的入站通信使用 TLS 1.2 协议,并且会尽可能协商 TLS 1.3。

Fabric 的默认安全设置包括:

用于对每个请求进行身份验证的 Microsoft Entra ID。

身份验证成功后,请求将通过安全的 Microsoft 托管终结点路由到相应的后端服务。

Fabric 中不同体验之间的内部流量将通过 Microsoft 主干网路由。

客户端与 Fabric 之间的流量至少使用传输层安全性 (TLS) 1.2 协议进行加密。

Entra 条件访问

与 Fabric 的每个交互都使用 Microsoft Entra ID 进行身份验证。 Microsoft Entra ID 基于零信任安全模型,假定你在组织的网络周界内并未完全受到保护。 零信任不会将你的网络视为安全边界,而是将标识视为安全的主要边界。

要在身份验证时确定访问权限,可以根据用户标识、设备上下文、位置、网络和应用程序敏感度来定义和强制实施条件访问策略。 例如,可以要求多重身份验证、设备合规性或使用批准的应用来访问 Fabric 中的数据和资源。 还可以阻止或限制来自有风险位置、设备或网络的访问。

条件访问策略有助于保护数据和应用程序,同时不会影响用户的工作效率和体验。 下面是可以使用条件访问强制执行的访问限制示例。

定义用于 Fabric 入站连接的 IP 列表。

使用多重身份验证 (MFA)。

根据来源国家/地区或设备类型等参数限制流量。

Fabric 不支持其他身份验证方法,例如依赖于用户名和密码的帐户密钥或 SQL 身份验证。

配置条件访问

要在 Fabric 中配置条件访问,需要选择多个与 Fabric 相关的 Azure 服务,例如 Power BI、Azure 数据资源管理器、Azure SQL 数据库和 Azure 存储。

注意

条件访问对于某些客户可能过于宽泛,因为任何策略都将应用于 Fabric 和相关 Azure 服务。

许可

条件访问需要 Microsoft Entra ID P1 许可证。 这些许可证往往与其他 Microsoft 产品(如 Microsoft 365)共享,因此通常已在组织中可用。 要查找适合要求的许可证,请参阅许可证要求。

受信任的访问

即使数据存储在专用网络中,Fabric 也不需要驻留在专用网络中。 使用 PaaS 服务时,经常会将计算置于与存储帐户相同的专用网络中。 但使用 Fabric 时不需要这样做。 要启用对 Fabric 的受信任访问,可以使用本地数据网关、受信任的工作区访问和托管专用终结点等功能。 有关详细信息,请参阅 Microsoft Fabric 中的安全性。

专用链接

使用专用终结点时,将为服务分配一个来自你的虚拟网络的专用 IP 地址。 借助该终结点,网络中的其他资源可通过专用 IP 地址与服务通信。

使用专用链接时,从服务到其中一个子网的隧道将会创建一个专用通道。 来自外部设备的通信将从其 IP 地址传输至该子网中的专用终结点,然后通过该通道进入服务。

实现专用链接后,将不再通过公共 Internet 访问 Fabric。 要访问 Fabric,所有用户必须通过该专用网络进行连接。 与 Fabric 的所有通信都需要使用该专用网络,包括查看浏览器中的 Power BI 报告以及使用 SQL Server Management Studio (SSMS) 连接到 SQL 连接字符串(如 <guid_unique_your_item>.datawarehouse.fabric.microsoft.com)。

本地网络

如果使用本地网络,则可以使用 ExpressRoute 线路或站点到站点 VPN 将其扩展到 Azure 虚拟网络 (VNet),从而通过专用连接访问 Fabric。

带宽

使用专用链接时,到 Fabric 的所有流量都会通过专用终结点传输,因此潜在会导致带宽问题。 用户不再能够从其区域加载全局分布式非数据相关资源,例如 Fabric 使用的图像 .css 和 .html 文件。 这些资源会从专用终结点的位置加载。 例如,对于使用美国专用终结点的澳大利亚用户,流量将首先传输到美国。 这会延长加载时间,并且可能会降低性能。

成本

为了从你的网络建立专用连接而产生的专用链接成本以及增加的 ExpressRoute 带宽,可能会增加组织的成本。

注意事项和限制

使用专用链接时,你将关闭 Fabric 到公共互联网的连接。 因此,需要考虑多方面的注意事项和限制。