本文介绍所有邮箱都在 Microsoft 365 或 Office 365 中时,如何从设备和业务应用程序发送电子邮件。 这些设备和应用程序 会创建 电子邮件,但在没有帮助的情况下无法 发送 这些邮件,因为它们不是电子邮件服务器。 例如:

- 连接网络的扫描程序,可将扫描的文档作为电子邮件中的附件发送。

- 业务线 (LOB) 需要发送电子邮件的应用程序。 例如,向参与者发送电子邮件提醒的约会应用程序。

以下方法可用于使用 Microsoft 365 或 Office 365 从这些设备或应用程序发送电子邮件:

- 客户端 SMTP 提交 (也称为经过身份验证的 SMTP 提交或 SMTP 身份验证) :使用云邮箱的凭据发送经过身份验证的电子邮件。 POP3 或 IMAP4 客户端使用此方法发送电子邮件。

- SMTP 中继:通过 Microsoft 365 或 Office 365 作为电子邮件服务器发送电子邮件。 使用入站连接器对连接进行身份验证。

- 直接发送:将未经身份验证的电子邮件作为外部电子邮件服务器直接发送到 Microsoft 365 或 Office 365。

下面是每个方法及其支持的功能的比较:

| 客户端 SMTP 提交 | SMTP 中继 | 直接发送 | |

|---|---|---|---|

| 功能 | |||

| 发送到域或域中的收件人 | 是 | 是 | 是 |

| 通过 Microsoft 365 或 Office 365 中继到 Internet | 是 | 是 | 否 |

| 绕过反垃圾邮件 | 是,如果电子邮件发往Microsoft 365 或Office 365邮箱之一。 | 不正确。 可能会筛选可疑电子邮件。 建议使用 SPF 记录条目。 | 不正确。 可能会筛选可疑电子邮件。 建议使用 SPF 记录条目。 |

| 支持从第三方托管的应用程序发送的邮件 | 是 | 否 | 是。 我们建议更新 SPF 记录以允许第三方以你的域身份发送邮件。 |

| 保存到“已发送邮件”文件夹 | 是 | 否 | 否 |

| 要求 | |||

| 打开 TCP 端口 | 587 或 25 | 25 | 25 |

| 设备或应用程序服务器必须支持 TLS | 必需 | 可选 | 可选 |

| 要求身份验证 | 需要 Microsoft 365 或 Office 365 用户名和密码 | 一个或多个静态 IP 地址。 打印机或应用主机需要一个静态 IP 地址,该地址对 Microsoft 365 或Office 365可见,以便进行身份验证。 | None |

以下是每个方法的限制:

| 限制 | 客户端 SMTP 提交 | 直接发送 | SMTP 中继 |

|---|---|---|---|

| 节流限制 | 每天 10,000 个收件人。 每分钟 30 封邮件。 | Standard从 Internet 发送到 Microsoft 365 或 Office 365 的匿名电子邮件的限制。 | 存在合理限制。 该服务不可用于发送垃圾邮件或大量邮件。 有关合理限制的详细信息,请参阅 出站邮件的高风险传递池 和管理适用于 Microsoft 365 的 HVE (HVE) 。 |

本文的其余部分详细介绍了每个方法。

客户端 SMTP 提交:对通过云邮箱从设备或应用程序发送的邮件进行身份验证

注意

在 Exchange Online 中使用基本身份验证的客户端 SMTP 提交计划于 2025 年 9 月弃用。 强烈建议改用以下替代方法之一:

- 仅向内部收件人发送电子邮件:对 Microsoft 365 使用大容量Email。 有关说明,请参阅 管理 Microsoft 365 公共预览版的大量电子邮件。

- 向内部和外部收件人发送电子邮件:使用Azure 通信服务 Email。 有关详细信息,请参阅 Azure 通信服务 中的Email SMTP 支持。

- 如果有一个或多个本地电子邮件服务器 (Exchange Server 或任何其他 SMTP 服务器) ,则可以使用以下方法之一:

- 使用基本身份验证向本地电子邮件服务器进行身份验证。

- 为匿名中继配置本地电子邮件服务器, (不打开中继) 。 有关 Exchange 中的说明,请参阅 允许在 Exchange 服务器上进行匿名中继。

使用基本身份验证的客户端 SMTP 提交与 Microsoft Entra ID 中的安全默认值不兼容。 建议使用新式身份验证 (OAuth) 连接到我们的服务。 有关 OAuth 的详细信息,请参阅 使用 OAuth 对 IMAP、POP 或 SMTP 连接进行身份验证。

客户端 SMTP 提交支持以下方案:

- 从第三方托管的应用程序、服务或设备发送电子邮件。

- 向组织内外的人员发送电子邮件。

设备或应用程序必须能够使用 Microsoft 365 或 Office 365 进行身份验证。 邮箱的电子邮件地址显示为邮件发件人。

提示

验证是否为指定的邮箱启用了 SMTP AUTH。 SMTP AUTH 对于 2020 年 1 月之后创建的组织禁用,但你可以按邮箱启用它。 有关详细信息,请参阅在 Exchange Online 中启用或禁用经过身份验证的客户端 SMTP 提交 (SMTP AUTH)。

客户端 SMTP 提交的功能:

- 向组织内外的人员发送电子邮件。

- 对于发送给组织中的人员的电子邮件,绕过大多数垃圾邮件检查。 这种绕过有助于防止将公司 IP 地址添加到垃圾邮件阻止列表。

- 从任何位置或 IP 地址发送电子邮件,包括本地网络或第三方云托管服务(如 azure Microsoft)。

客户端 SMTP 提交要求:

身份验证:建议使用 OAuth 形式的新式身份验证。 有关 OAuth 的详细信息,请参阅 使用 OAuth 对 IMAP、POP 或 SMTP 连接进行身份验证。 如果在组织或指定邮箱上有意禁用 SMTP 身份验证,请使用其他方法。

邮箱:需要设备用来发送电子邮件的许可Microsoft 365 或Office 365邮箱。

传输层安全性 (TLS) :设备或应用程序必须支持 TLS 1.3 或 TLS 1.2。 如果设备或应用程序不支持 TLS 1.2 或更高版本,则不能将客户端 SMTP 提交与 Microsoft 365 或 Office 365 一起使用。

相反,可以使用本地电子邮件服务器 (Exchange Server 或任何其他 SMTP 服务器) 中继邮件。 有关将自己的 Exchange 服务器配置为将邮件发送到 Microsoft 365 或 Office 365 的详细信息,请参阅设置连接器以在 Microsoft 365 或 Office 365 与你自己的电子邮件服务器之间路由邮件。

提示

有关 TLS 的信息,请参阅 Exchange Online如何使用 TLS 来保护电子邮件连接。 有关Exchange Online如何使用 TLS 进行密码套件排序的详细技术信息,请参阅 Office 365 支持的 TLS 密码套件。

TCP 端口:端口 587 (建议) 或端口 25 是必需的,并且必须在网络上取消阻止。 某些网络防火墙或 ISP 会阻止端口 25,因为电子邮件服务器使用该端口来发送邮件。

提示

如果设备或应用程序建议或默认使用 TCP 端口 465,则它不支持 Microsoft 365 或 Office 365 中客户端 SMTP 提交的所需 TLS 版本。

DNS:使用 DNS 名称

smtp.office365.com。 不要对 Microsoft 365 或 Office 365 服务器使用 IP 地址。

客户端 SMTP 提交的限制:

如果设备或应用程序需要从与用于进行身份验证的帐户不同的帐户 (邮箱) 发送电子邮件,则登录帐户需要邮箱中的 “发送方式” 权限。 否则,将在非交付报告中返回消息 (也称为 NDR 或退回邮件) :

5.7.60 SMTP; Client does not have permissions to send as this sender.

有关向邮箱添加“代理发送”权限的说明,请参阅管理Exchange Online中收件人的权限。

Microsoft 365 或 Office 365 对来自邮箱的电子邮件的数量和速率施加了发送限制。 有关详细信息,请参阅Exchange Online限制 - 接收和发送限制。

设置客户端 SMTP 提交

使用下表中所述的设置配置设备或应用程序:

| 设备或应用程序设置 | 值 |

|---|---|

| 服务器/智能主机 |

smtp.office365.com. 不要对 Microsoft 365 或 Office 365 服务器使用 IP 地址。 |

| TCP 端口 | 587 (建议) 或 25 |

| TLS/StartTLS | 已启用 (TLS 1.3 或 TLS 1.2) |

| 用户名/电子邮件地址和密码 | 输入指定邮箱的登录凭据。 |

提示

设备或应用程序可能会对设置使用不同的名称,因此请检查其文档以获取说明。

SMTP 中继:将连接器配置为通过 Microsoft 365 或 Office 365 中继来自设备或应用程序的电子邮件

此方法支持以下方案:

- 当以下方法不起作用时:

- 使用新式身份验证的客户端 SMTP 提交。

- 适用于 Microsoft 365 的大容量电子邮件

- Azure 通信服务 Email

- 通过本地电子邮件服务器进行基本身份验证或匿名中继。

- 当设备或应用程序需要发送超过邮箱允许的电子邮件时。

Microsoft 365 或 Office 365 中的入站连接器使用 TLS 证书 (建议) 或公共 IP 地址对设备或应用程序进行身份验证。 身份验证有助于将邮件标识为属于你的组织,以便不会将其标识为垃圾邮件或欺骗。

设备或应用程序可以使用任何地址发送电子邮件, (包括无法接收电子邮件) 的电子邮件地址,前提是地址位于 接受的域中。 电子邮件地址不需要与邮箱相关联。 例如,如果 Microsoft 365 域 contoso.com,则设备或应用程序可以使用地址(如 do_not_reply@contoso.com)发送邮件。

不能使用 SMTP 中继从第三方托管服务发送电子邮件, (例如,Microsoft Azure) 通过 Microsoft 365 或 Office 365。 有关详细信息,请参阅解决 Azure 中的出站 SMTP 连接问题。

SMTP 中继的功能:

- 不需要许可的 Microsoft 365 或 Office 365 邮箱发送电子邮件。

- 发送限制高于客户端 SMTP 提交。 发件人不受 客户端 SMTP 提交的限制。

SMTP 中继的要求:

- 证书或静态公共 IP 地址:如果设备或应用程序无法使用证书进行身份验证,请使用未与其他组织共享的静态 IP 地址。

- 连接器:按照本部分所述,在 Microsoft 365 或 Office 365 中设置入站连接器。

- TCP 端口:需要端口 25。 验证此端口未在网络上或 ISP 上阻止。

SMTP 中继的限制:

- 如果 IP 地址添加到垃圾邮件阻止列表中,邮件可能会中断。

- 对发送电子邮件施加了合理的限制。 有关详细信息,请参阅出站邮件的高风险传递池。

- 需要非共享的静态 IP 地址(除非使用了证书)。

- 设备或应用程序应在合理的时间内重试失败的连接。 Microsoft建议在设备或应用程序上使用 SMTP 日志来帮助调查这些类型的故障。

提示

根据 SMTP RFC 建议 建议, 客户端 SMTP 提交 可能更适用于不是功能齐全的电子邮件服务器 (MTA) 的设备或应用程序。

为 SMTP 中继配置基于 TLS 证书的连接器

在开始之前,需要一个证书,其中“使用者”或“使用者备用名称 (SAN) ”字段中包含 Microsoft 365 或 Office 365 中的接受域。

使用下表中所述的设置配置设备或应用程序:

设备或应用程序设置 值 服务器/智能主机 MX 终结点。 例如, contoso-com.mail.protection.outlook.com。 若要查找此值,请参阅附录:查找 Microsoft 365 或 Office 365中所选接受域的 MX 记录。TCP 端口 25 TLS/StartTLS 已启用 (TLS 1.3 或 TLS 1.2) TLS 证书 证书的“使用者”或“SAN”字段包含 Microsoft 365 或 Office 365 中的已验证接受域。 电子邮件地址 接受域中的任何电子邮件地址。 提示

设备或应用程序可能会对设置使用不同的名称,因此请检查其文档以获取说明。

在 Microsoft 365 中创建基于证书的入站连接器。

如果已将入站连接器配置为将消息从本地组织传递到 Microsoft 365 或 Office 365 ((例如混合环境) ),则可能不需要为 SMTP 中继创建专用连接器。

使用混合配置向导配置其连接器的现有混合客户应检查其现有连接器,以确保它使用 *.contoso.com,而不是 mail.contoso.com 或 hostname.contoso.com。 此域验证是因为 mail.contoso.com 和 hostname.contoso.com 可能未在 Microsoft 365 中注册域。

若要创建基于证书的连接器,请执行以下步骤:

在 Exchange 管理中心 (EAC) , https://admin.cloud.microsoft/exchange#/转到 邮件流>连接器。 或者,若要直接转到“连接器”页,请使用 https://admin.cloud.microsoft/exchange#/connectors。

在“ 连接器 ”页上,选择“

添加连接器”。

添加连接器”。此时会打开“新建连接器”向导。 在 “新建连接器 ”页上,配置以下选项:

- 连接来源:选择 组织的电子邮件服务器。

- 连接到:自动选择Office 365值,无法更改它。

完成“ 新建连接器 ”页后,选择“ 下一步”。

在“ 连接器名称 ”页上,配置以下选项:

- 名称:输入连接器的唯一描述性名称。

- 说明:输入可选说明。

-

保存连接器后,要执行什么作?:

- 验证是否已选中 “打开它 ”。

- 验证未选择 “保留内部 Exchange 电子邮件标头 ”。

在“ 连接器名称 ”页上完成作后,选择“ 下一步”。

在“对发送的电子邮件进行身份验证”页上,验证验证发送服务器用于向Office 365进行身份验证的证书上的使用者名称是否与以下文本框中输入的域匹配 (建议) 。

在框中,在 Microsoft 365 或 Office 365 中输入与服务器、设备或应用程序使用的证书中的“使用者”或“SAN”字段匹配的接受域。

例如,contoso.com Microsoft 365 组织中的接受域中,contoso.com 包含在设备或应用程序上使用的证书的“主题”或“SAN”字段中。

提示

如果在证书中标识了多个主机, (“主题”字段中标识了一台主机,在“SAN”字段中标识了一个或多个主机) ,则建议在此框中使用值 *.contoso.com。

在“ 对发送的电子邮件进行身份验证 ”页上完成后,选择“ 下一步”。

在“ 查看连接器 ”页上,验证连接器的配置。 使用页面上的链接或选择“ 后退 ”进行更改。

在“ 审阅连接器 ”页上完成作后,选择“ 创建连接器”。

若要避免将这些邮件标记为垃圾邮件并发送到收件人垃圾邮件Email文件夹,需要在域注册机构的 DNS 设置中添加域的 SPF 记录。 有关详细信息,请参阅 设置 SPF 以标识 Microsoft 365 域的有效电子邮件源。

若要测试配置,请从设备或应用程序发送测试电子邮件,并确认收件人收到该电子邮件。

为 SMTP 中继配置基于 IP 地址的连接器

如果无法配置基于证书的连接器,请配置基于 IP 地址的连接器,以通过 Microsoft 365 或 Office 365 中继电子邮件。

在开始之前,请获取设备或应用程序使用的公共 IP 地址。 此 IP 地址对 Microsoft 365 或 Office 365 可见,作为来自设备或应用程序的电子邮件源。

注意

不支持或不允许动态 IP 地址。

请勿与组织外部的任何人共享 IP 地址, (IP 地址用于连接器) 身份验证。

使用下表中所述的设置配置设备或应用程序:

设备或应用程序设置 值 服务器/智能主机 MX 终结点。 例如, contoso-com.mail.protection.outlook.com。 若要查找此值,请参阅附录:查找 Microsoft 365 或 Office 365中所选接受域的 MX 记录。TCP 端口 25 TLS/StartTLS 已启用 (TLS 1.3 或 TLS 1.2) 电子邮件地址 Microsoft 365 或 Office 365 的已验证接受域中的任何电子邮件地址。 电子邮件地址不需要邮箱。 在 Microsoft 365 中创建基于 IP 地址的入站连接器。

如果已将入站连接器配置为将消息从本地组织传递到 Microsoft 365 或 Office 365 ((例如混合环境) ),则可能不需要为 SMTP 中继创建专用连接器。

在 Exchange 管理中心 (EAC) , https://admin.cloud.microsoft/exchange#/转到 邮件流>连接器。 或者,若要直接转到“连接器”页,请使用 https://admin.cloud.microsoft/exchange#/connectors。

在“ 连接器 ”页上,选择“

添加连接器”。

添加连接器”。此时会打开“新建连接器”向导。 在 “新建连接器 ”页上,配置以下选项:

- 连接来源:选择 组织的电子邮件服务器。

- 连接到:自动选择Office 365值,无法更改它。

完成“ 新建连接器 ”页后,选择“ 下一步”。

在“ 连接器名称 ”页上,配置以下选项:

- 名称:输入连接器的唯一描述性名称。

- 说明:输入可选说明。

-

保存连接器后,要执行什么作?:

- 验证是否已选中 “打开它 ”。

- 验证未选择 “保留内部 Exchange 电子邮件标头 ”。

在“ 连接器名称 ”页上完成作后,选择“ 下一步”。

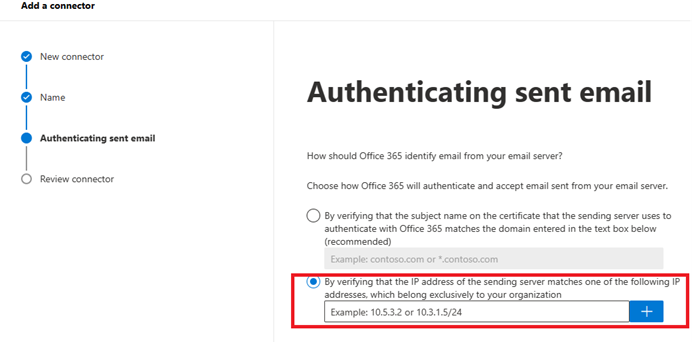

在 “验证发送的电子邮件” 页上,选择“ 验证发送服务器的 IP 地址是否与以下 IP 地址之一匹配,该地址仅属于你的组织”。

在框中,输入设备或应用程序的公共 IP 地址。

在“ 对发送的电子邮件进行身份验证 ”页上完成后,选择“ 下一步”。

在“ 查看连接器 ”页上,验证连接器的配置。 使用页面上的链接或选择“ 后退 ”进行更改。

在“ 审阅连接器 ”页上完成作后,选择“ 创建连接器”。

若要避免将这些邮件标识为垃圾邮件并传递到收件人垃圾邮件Email文件夹,需要在域的 SPF 记录中将此 IP 地址添加为邮件源。 有关详细信息,请参阅 设置 SPF 以标识 Microsoft 365 域的有效电子邮件源。

若要测试配置,请从设备或应用程序发送测试电子邮件,并确认收件人收到该电子邮件。

直接发送:直接从设备或应用程序将邮件发送到 Microsoft 365 或 Office 365

注意

大多数客户不需要使用直接发送。 我们正在研究一个选项,以默认禁用直接发送来保护客户。

如果设备或应用程序可以充当电子邮件服务器,则无需Microsoft 365 或Office 365设置。 有关详细信息,请参阅设备或应用程序说明。

我们建议仅对愿意承担电子邮件服务器管理员职责的高级客户使用直接发送。 你需要熟悉如何设置和遵循通过 Internet 发送电子邮件的最佳做法。 正确配置和管理后,直接发送是一个安全可行的选项。 但客户面临错误配置的风险,这些错误会中断邮件流或威胁其通信的安全性。

仅当旧设备或应用程序不支持上述任何方法时,才选择“直接发送”。

直接发送的功能:

- 发送限制高于 客户端 SMTP 提交。

- 仅向 Microsoft 365 或Office 365收件人发送电子邮件。 发送给基于云的组织外部的收件人的邮件将被拒绝。

直接发送的要求:

- TCP 端口:端口 25 是必需的,必须在网络上取消阻止。

- 建议使用静态 IP 地址:域中的 SPF 记录需要静态 IP 地址。 该 SPF 记录有助于避免邮件被标记为垃圾邮件。 有关详细信息,请参阅 设置 SPF 以标识 Microsoft 365 域的有效电子邮件源。

- 应用程序或设备需要使用 Microsoft 365 或 Office 365 接受域中的地址发送电子邮件。 除了 SPF,还需要为域正确配置 DKIM 和 DMARC 。 错误配置可能会导致安全漏洞。

- 不需要许可的云邮箱,但需要使用与 Microsoft 365 或 Office 365 中接受域关联的地址。

直接发送的限制:

- 无法向外部收件人发送电子邮件 (例如,使用 Yahoo! 或 Gmail 地址的收件人) 。

- 邮件与来自 Internet 的匿名电子邮件一样, (所有扫描和保护都) 应用。

- 如果 IP 地址位于垃圾邮件阻止列表中,则Email可能会中断。

- Microsoft 365 或 Office 365 使用限制策略保护服务性能。

设置直接发送

使用下表中所述的设置配置设备或应用程序:

| 设备或应用程序设置 | 值 |

|---|---|

| 服务器/智能主机 | MX 终结点。 例如,contoso-com.mail.protection.outlook.com。 若要查找此值,请参阅附录:查找 Microsoft 365 或 Office 365中所选接受域的 MX 记录。 |

| TCP 端口 | 25 |

| TLS/StartTLS | 可选 |

| 电子邮件地址 | Microsoft 365 或 Office 365 接受域中的任何电子邮件地址。 电子邮件地址不需要有邮箱。 |

提示

设备或应用程序可能会对设置使用不同的名称,因此请检查其文档以获取说明。

运行诊断以帮助设置使用 Microsoft 365 或 Office 365 发送电子邮件的设备或应用程序

提示

此功能需要 Microsoft 365 管理员帐户。

如果需要有关设置设备或应用程序以使用 Microsoft 365 或 Office 365 发送电子邮件的帮助,可以使用以下按钮运行自动诊断:

浮出控件将在Microsoft 365 管理中心中打开。 选择适当的选项, (例如,新设置或对现有安装) 进行故障排除。

使用你自己的电子邮件服务器通过多功能设备和应用程序发送电子邮件

如果碰巧有本地电子邮件服务器,则应认真考虑将其用于 SMTP 中继,而不是Microsoft 365 或Office 365。 物理控制的本地电子邮件服务器更易于配置 SMTP 中继。

提示

Windows Server 2022 是 IIS 6.0) 中具有 SMTP 服务器功能 (Windows Server的最后一个版本。 若要将电子邮件中继到 Microsoft 365 或 Office 365,请使用受支持的 Exchange Server 或 Azure 通信服务版本。

对于 Exchange Server,请参阅以下文章:

附录:在 Microsoft 365 或 Office 365 中查找所选接受域的 MX 记录

SMTP 中继和直接发送要求 Microsoft 365 或 Office 365 中接受域的 MX 记录中的“指向地址”或“值”值,其中包含你计划用来从设备或应用程序发送电子邮件的电子邮件地址。 此值使用语法 <YourCustomDomain>-com.mail.protection.outlook.com (例如 contoso-com.mail.protection.outlook.com) 。

若要查找域的此值,请执行以下步骤:

在 的Microsoft 365 管理中心https://admin.microsoft.com中,转到“显示所有>设置>域”。 或者,若要直接转到 “域” 页,请使用 https://admin.microsoft.com/#/Domains。

在 “域” 页上,验证计划使用的域的 “状态” 值是否为 “正常”。 如果未验证域,则电子邮件可能会丢失,并且无法使用 邮件跟踪 来跟踪丢失的邮件。

单击第一列旁边的检查框以外的行中的任意位置,选择域。

在打开的域详细信息页上,选择“ DNS 记录 ”选项卡。Microsoft Exchange 部分中列出了域的 MX 记录。

单击行中除第一列旁边的检查框以外的任意位置,选择 MX 条目。

在打开的 MX 记录 浮出控件中,复制 指向地址或值。 例如,

contoso-com.mail.protection.outlook.com。