高级 Microsoft Entra 验证 ID 设置

高级验证 ID 设置是设置已验证 ID 的经典方法,作为管理员,可以手动配置各种组件。 这包括设置 Azure 密钥保管库、注册去中心化 ID 和验证域名。 高级设置可让你完全控制配置过程,确保每个细节都满足组织的特定要求。 它非常适合需要自定义设置的企业。

高级设置涉及以下步骤:

- 配置 Azure Key Vault:安全地存储和管理用于签名和验证凭据的密钥。

- 注册分散 ID:创建和注册分散式标识符(DID),以建立受信任的标识。

- 验证域:确保域正确链接到 DID,为凭据提供受信任的源。

In this tutorial, you learn how to:

- 创建 Azure Key Vault 实例。

- 使用高级设置配置验证 ID 服务。

- 在 Microsoft Entra ID 中注册应用程序。

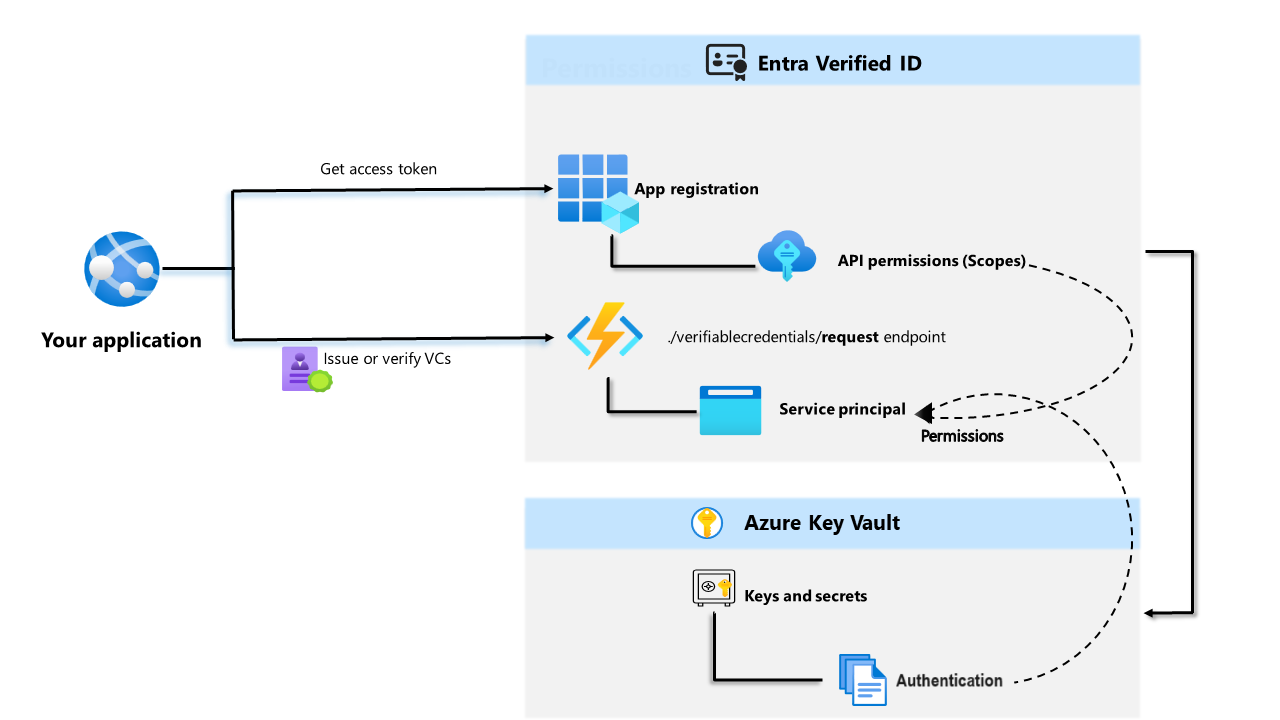

下图显示了验证 ID 体系结构以及所配置的组件。

先决条件

- 需要一个具有活动订阅的 Azure 租户。 免费创建一个 Azure 订阅(如果没有)。

- 确保具有 全局管理员 或要配置的目录的 身份验证策略管理员 权限。 如果你不是全局管理员,则需要 应用程序管理员 权限来完成应用注册,包括授予管理员同意。

- 对于您在其中部署 Azure Key Vault 的 Azure 订阅或资源组,请确保你具有参与者角色。

- 确保提供密钥保管库的访问权限。 有关详细信息,请参阅使用 Azure 基于角色的访问控制提供对密钥保管库密钥、证书和机密的访问权限。

创建 Key Vault

Azure Key Vault 是一种云服务,可实现对机密和密钥的安全存储和访问管理。 验证 ID 服务将公钥和私钥存储在 Azure Key Vault 中。 这些密钥用来对凭据进行签名和验证。

如果没有可用的 Azure Key Vault 实例,请按照 这些步骤 使用 Azure 门户创建密钥保管库。 用于设置已验证 ID 服务的 Azure Key Vault,其权限模型必须是 Key Vault 访问策略,而不是基于 Azure 角色的访问控制。

注意

默认情况下,保管库的创建者帐户是唯一有权访问的帐户。 验证 ID 服务需要密钥保管库的访问权限。 必须对密钥保管库进行身份验证,允许配置期间使用的帐户创建和删除密钥。 配置期间使用的帐户还需要具有签名权限,以便它可以创建验证 ID 的域绑定。 如果在测试时使用的是同一帐户,请将默认策略修改为除了授予保管库创建者默认访问权限以外,授予帐户登录权限。

管理对密钥保管库的访问权限

在设置验证 ID 之前,需要密钥保管库访问权限。 为验证 ID 管理员帐户以及你创建的请求服务 API 主体提供对密钥保管库的访问权限。

创建密钥保管库后,可验证凭据可生成一组用于提供消息安全性的密钥。 这些密钥存储在密钥保管库中。 使用密钥集对可验证凭据进行签名。

设置验证 ID

若要设置验证 ID,请执行以下步骤:

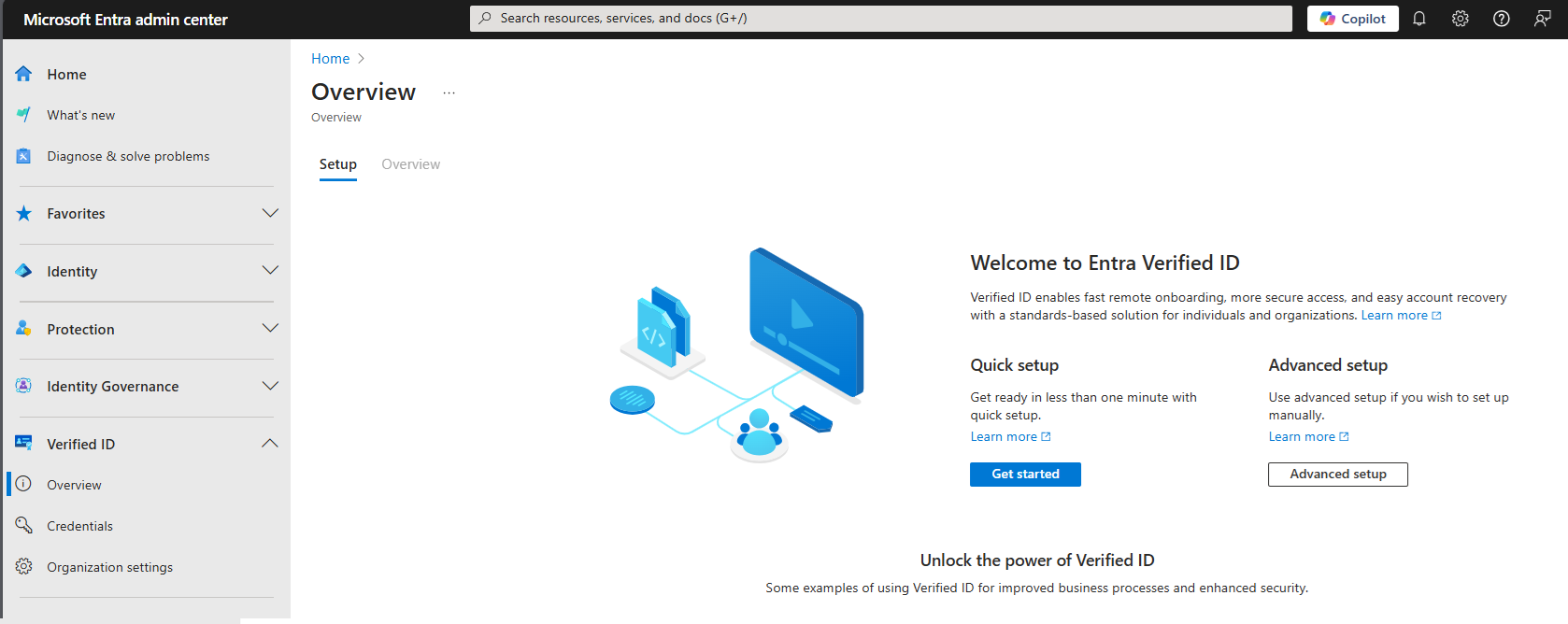

以全局管理员身份登录到 Microsoft Entra 管理中心。

在左侧菜单中,选择“验证 ID”下的“概述”。

在中间菜单中选择“设置”选项卡,然后选择“高级设置”。

选择“配置组织设置”

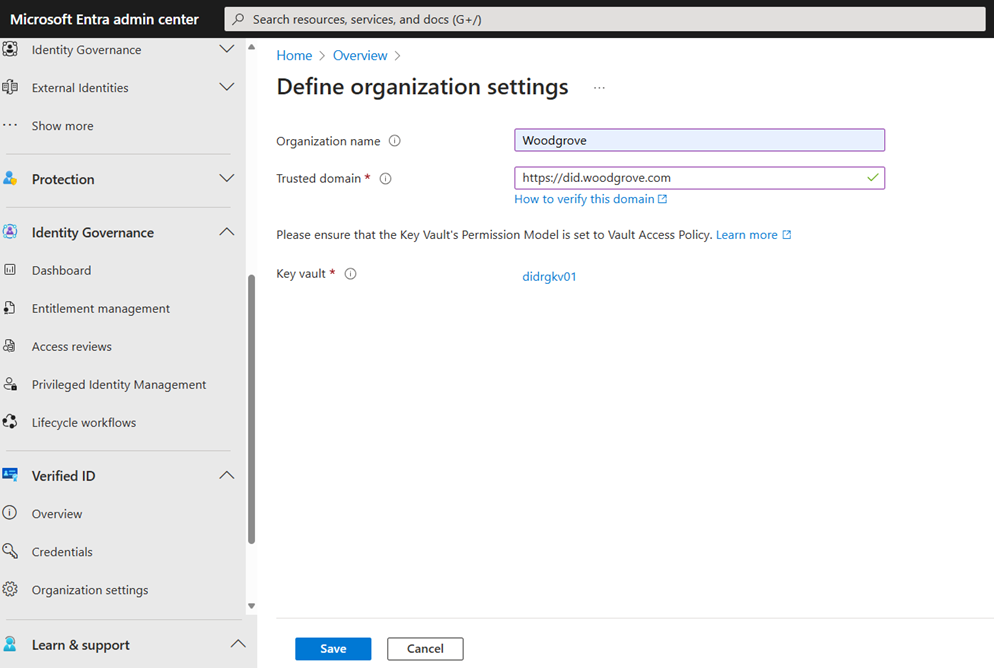

提供以下信息来设置组织:

组织名称:输入名称,以便在验证 ID 中引用你的企业。 你的客户看不到此名称。

受信任的域:输入域名。 指定的名称将添加到分散式标识符 (DID) 文档中的服务终结点。 域将你的 DID 绑定到用户可能了解的你业务中的内容。 Microsoft Authenticator 和其他数字钱包使用该信息来验证你的 DID 是否与你的域相关联。 如果钱包可以验证 DID,则会显示已验证的符号。 如果钱包无法验证 DID,它会通知用户凭据颁发者是无法验证的组织。

重要

域不能重定向。 否则,“DID”和“域”将无法链接。 请确保对域使用 HTTPS。 例如:

https://did.woodgrove.com。 另请确保 Key Vault 的“权限模型”设置为“Vault 访问策略”。密钥保管库:选择之前创建的密钥保管库。

选择“保存”。

在 Microsoft Entra ID 中注册应用程序

当应用程序想要调用 Microsoft Entra 已验证 ID 时,它需要获取访问令牌,以便可以颁发或验证凭据。 若要获取访问令牌,必须注册应用程序并为已验证 ID 请求服务授予 API 权限。 例如,对 Web 应用程序使用以下步骤:

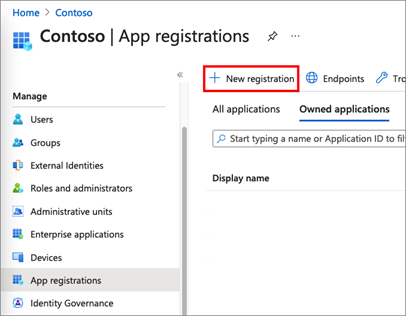

以全局管理员身份登录到 Microsoft Entra 管理中心。

选择“Microsoft Entra ID”。

在“应用程序”下,选择“应用注册”“新建注册”。

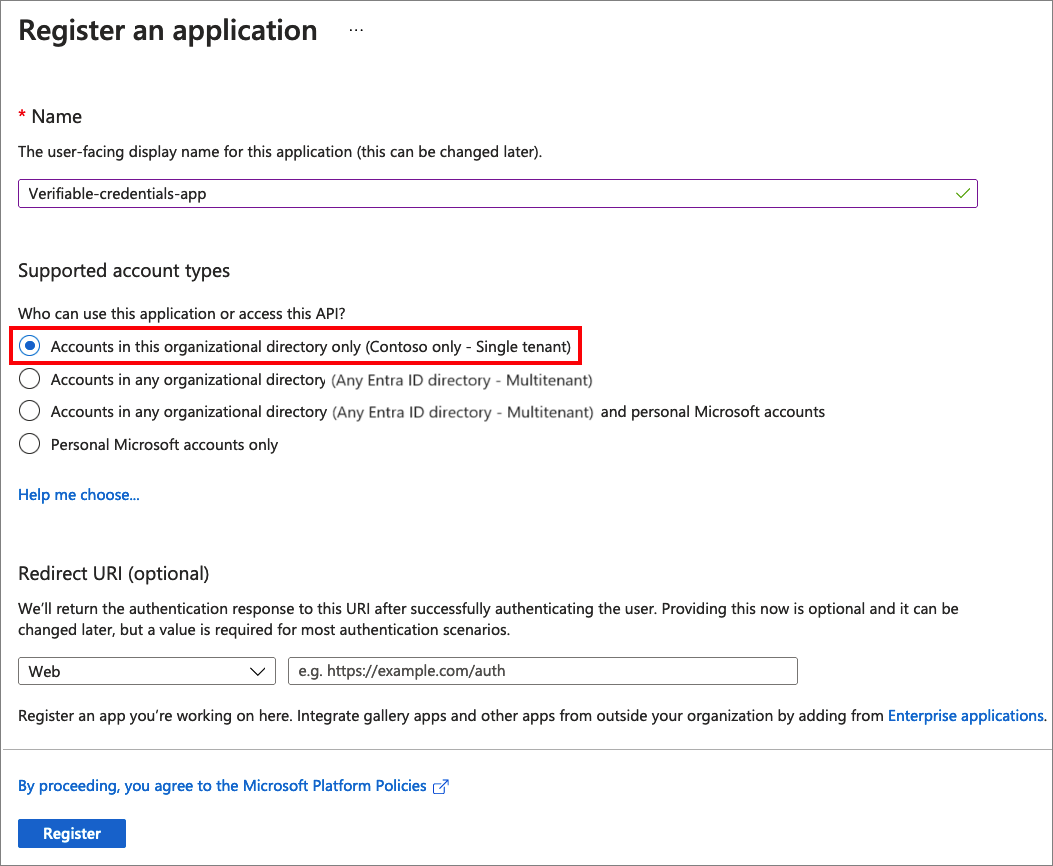

输入应用程序的显示名称。 例如:verifiable-credentials-app。

对于“支持的帐户类型”,选择“仅此组织目录中的帐户(仅默认目录 - 单租户)” 。

选择“注册”以创建应用程序。

授予获取访问令牌的权限

在此步骤中,你将向“可验证凭据服务请求”服务主体授予权限。

若要添加所需权限,请执行以下步骤:

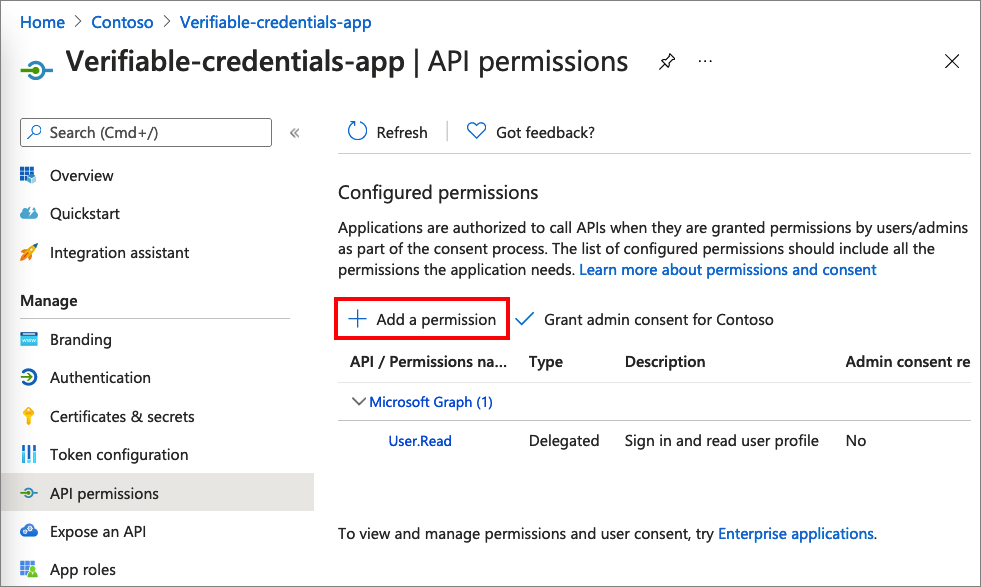

停留在 verifiable-credentials-app 应用程序详细信息页面上。 选择“API 权限”“添加权限” 。

选择“我的组织使用的 API”。

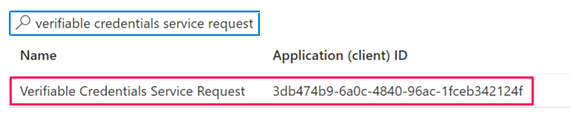

搜索“可验证凭据服务请求”服务主体并将其选中。

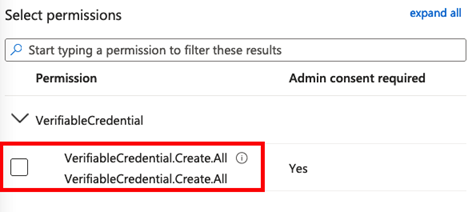

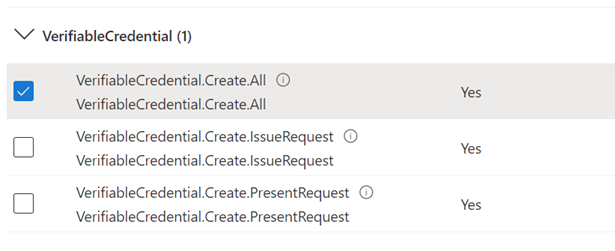

选择“应用程序权限”,然后展开 VerifiableCredential.Create.All 。

选择“添加权限”。

选择“向 <租户名称> 授予管理员许可”。

如果你希望将范围隔离到不同的应用程序,则可以选择分别授予发布和演示权限。

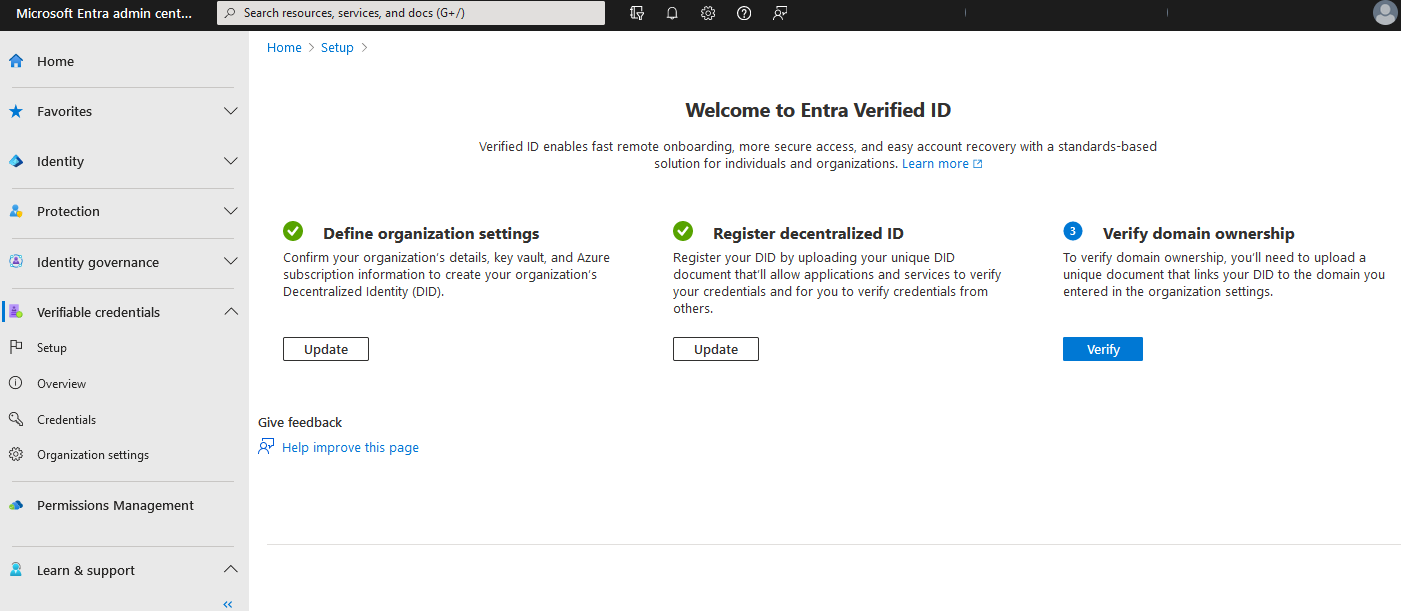

注册分散式 ID 并验证域所有权

设置 Azure Key Vault 并且服务具有签名密钥后,必须在设置中完成步骤 2 和 3。

- 以全局管理员身份登录到 Microsoft Entra 管理中心。

- 选择“验证 ID”。

- 从左侧菜单中选择“概述”。

- 根据如何为 did:web 注册分散式 ID 一文中的说明,从中间菜单中选择“注册分散式 ID”以注册 DID 文档。 必须先完成此步骤,然后才能继续验证域。

- 根据验证域对分散式标识符 (DID) 的所有权一文中的说明,从中间菜单中选择“验证域所有权”对域进行验证

成功完成验证步骤且三个步骤都带有绿色复选标记后,即可继续学习下一教程。